La rapida adozione delle infrastrutture cloud ha trasformato radicalmente il modo in cui le aziende costruiscono e gestiscono le proprie risorse IT. Poiché le organizzazioni adottano sempre più strategie multi-cloud e implementazioni ibride complesse, le sfide relative alla sicurezza, alla conformità e all'eccellenza operativa sono cresciute esponenzialmente. In ICT.technology, abbiamo osservato che un'implementazione di successo del cloud e la gestione dei data center richiedono più della semplice competenza tecnica: è necessario un approccio sistematico alla fornitura dell'infrastruttura che affronti specificamente queste sfide. Alcune aziende hanno già imparato questa lezione nel modo più duro.

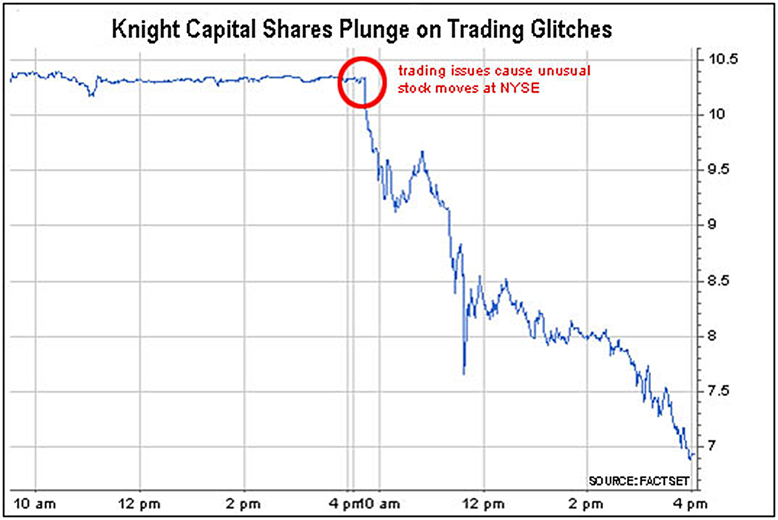

Come sette server hanno fatto crollare un gigante di Wall Street

Il 31 luglio 2012, la Knight Capital Group era al suo apice. Come una delle più grandi società di trading di Wall Street, controllava il 17,3% del volume di scambi del NYSE e il 16,9% delle transazioni NASDAQ, negoziando quasi 4 miliardi di azioni al giorno. La sua reputazione era stata recentemente rafforzata da un premio di Wall Street Letter per i suoi algoritmi Knight Direct e la piattaforma di trading Hotspot FX. La vita era bella.

Il 31 luglio 2012, la Knight Capital Group era al suo apice. Come una delle più grandi società di trading di Wall Street, controllava il 17,3% del volume di scambi del NYSE e il 16,9% delle transazioni NASDAQ, negoziando quasi 4 miliardi di azioni al giorno. La sua reputazione era stata recentemente rafforzata da un premio di Wall Street Letter per i suoi algoritmi Knight Direct e la piattaforma di trading Hotspot FX. La vita era bella.

Poi arrivò la mattina del 1° agosto 2012. Ciò che iniziò come un normale deployment software su otto server si trasformò in uno dei 45 minuti più costosi della storia della finanza. Il problema non era nel nuovo codice in sé, ma nel modo in cui interagiva con una vecchia funzione disattivata rimasta su alcuni server – una bomba a orologeria digitale in attesa di esplodere.

Prima del 1° agosto, Knight Capital aveva un vecchio pezzo di codice chiamato "Power Peg", che era stato disattivato. Questo codice non veniva più utilizzato. Sebbene fosse stato disattivato tramite una flag, il codice sottostante era ancora presente – e piuttosto difettoso.

Fu quindi pianificato un nuovo deployment dei server, con una finestra di manutenzione nel cuore della notte per evitare interruzioni durante l'orario di mercato.

Il 31 luglio 2012, iniziarono il deployment del nuovo software di trading su otto server. Tuttavia, l'implementazione non fu coerente:

- Su sette server, il nuovo codice fu distribuito correttamente.

- Su un server, il nuovo software non fu distribuito: il server fu dimenticato.

- L'aggiornamento software riattivò accidentalmente la vecchia flag di Power Peg.

Di conseguenza, alcuni server funzionavano con il nuovo codice, uno con il vecchio. Il server con il vecchio codice continuava a operare con dati di test – ma generava ordini di trading reali.

Quando il mercato aprì, scoppiò il caos.

I sistemi di trading di Knight Capital impazzirono ed eseguirono transazioni errate a una velocità vertiginosa. In soli 45 minuti, il loro sistema di trading automatizzato generò più di 4 milioni di transazioni indesiderate.

Il risultato? Una perdita sbalorditiva di 460 milioni di dollari, come riportato da Business Insider e Bloomberg. Il prezzo delle azioni di Knight Capital crollò del 32,8% in un solo giorno.

Le conseguenze furono brutali. Per evitare la bancarotta, l'azienda necessitò di un'iniezione di capitale d'emergenza di 400 milioni di dollari. Il 15 ottobre 2013, la SEC concluse la sua indagine con una multa di 12 milioni di dollari per violazioni delle normative di trading, a causa della mancanza di adeguate misure di sicurezza.

L'ironia? Questo disastro avrebbe potuto essere evitato con un'adeguata automazione dell'infrastruttura e pratiche di deployment. Configurazioni manuali dei server, implementazioni incoerenti e l'assenza di ambienti di test adeguati crearono la tempesta perfetta. Sette server – questo è tutto ciò che bastò per far crollare un'azienda che negoziava quasi 4 miliardi di azioni al giorno.

Questo incidente è un monito potente sul perché esistano strumenti moderni di provisioning dell'infrastruttura come Terraform. Se una singola configurazione incoerente su una manciata di server può costare quasi mezzo miliardo di dollari, i vecchi metodi di gestione manuale dell'infrastruttura e il "speriamo per il meglio" semplicemente non sono più sufficienti.

Il disastro di Knight Capital non fu solo un errore software – fu un fallimento nella gestione dell'infrastruttura. Nel mondo di oggi, dove l'infrastruttura può essere definita come codice, versionata e distribuita automaticamente con configurazioni coerenti, sarebbe molto più difficile incorrere in una catastrofe simile. Anche se devo ammettere che, se proprio bisogna fallire, farlo in modo così spettacolare da essere menzionati in ogni presentazione DevOps per un decennio e mezzo è una sorta di successo.

Passiamo ora a come il provisioning moderno dell'infrastruttura può prevenire tali disastri...

L'evoluzione del provisioning dell'infrastruttura

Il provisioning moderno dell'infrastruttura deve anche rispondere alla realtà degli ambienti ibridi e multi-cloud. Le organizzazioni utilizzano spesso diversi provider cloud oltre ai data center on-premise per soddisfare requisiti specifici o conformarsi alle normative regionali. Terraform offre un approccio unificato per la gestione delle risorse su più provider. Questa capacità è particolarmente preziosa quando le organizzazioni vogliono mantenere la coerenza nel loro approccio infrastrutturale sfruttando al contempo le funzionalità specifiche di ciascun provider.

Le capacità di integrazione di Terraform vanno oltre le infrastrutture cloud. Le aziende moderne necessitano di strumenti infrastrutturali che si integrino perfettamente con i sistemi esistenti di monitoraggio, logging e sicurezza. L'ecosistema di provider di Terraform consente alle aziende di gestire queste integrazioni come codice, garantendo che la nuova infrastruttura sia dotata sin dal primo momento delle policy di sicurezza e monitoraggio adeguate.

Il vantaggio dell'Infrastructure-as-Code dichiarativo

Il passaggio dalle configurazioni manuali alla fornitura automatizzata dell'infrastruttura segna un'importante evoluzione. Tuttavia, non tutti gli approcci all'automazione sono uguali. Diamo un'occhiata più da vicino alla differenza tra i modelli di provisioning imperativo e dichiarativo.

L'incidente di Knight Capital ha evidenziato i rischi della gestione infrastrutturale imperativa e sequenziale. L'approccio dichiarativo di Terraform rappresenta un paradigma fondamentalmente diverso. Invece di definire sequenze dettagliate di comandi, le organizzazioni descrivono lo stato finale desiderato. Questo cambiamento permette agli ingegneri di concentrarsi su ciò che vogliono ottenere, anziché sui comandi specifici necessari per raggiungere quell'obiettivo.

Il modello dichiarativo consente a Terraform di gestire automaticamente le complesse dipendenze, garantendo che le risorse vengano create nell'ordine corretto e che le relazioni tra le varie componenti siano mantenute. Questo approccio sistematico aiuta a prevenire implementazioni incoerenti che possono portare a disastri come quello di Knight Capital.

| Imperativo (Esempi: script Bash, Ansible Roles) | Dichiarativo (Esempi: SQL, manifesti Terraform) |

|---|---|

| Definisce istruzioni passo dopo passo per ottenere il risultato desiderato. | Definisce lo stato finale desiderato - il sistema determina automaticamente i passaggi necessari. |

| L'esecuzione è sequenziale. I comandi devono essere eseguiti in un ordine fisso. Le dipendenze devono essere gestite manualmente. | L'esecuzione è basata sullo stato - Terraform calcola le dipendenze e determina l'ordine di esecuzione. |

| Richiede spesso interventi manuali per la gestione del ciclo di vita delle risorse. | Gestione automatizzata delle risorse (creazione, aggiornamento, deprovisioning). |

| Tipicamente stateless & non idempotente, il che significa che rieseguire il processo può portare a modifiche indesiderate. | Stateful & idempotente, garantendo risultati coerenti a ogni esecuzione. |

| Focus sul controllo del processo: si specifica come configurare le risorse. | Focus sul risultato: si definisce lo stato finale dell'infrastruttura. |

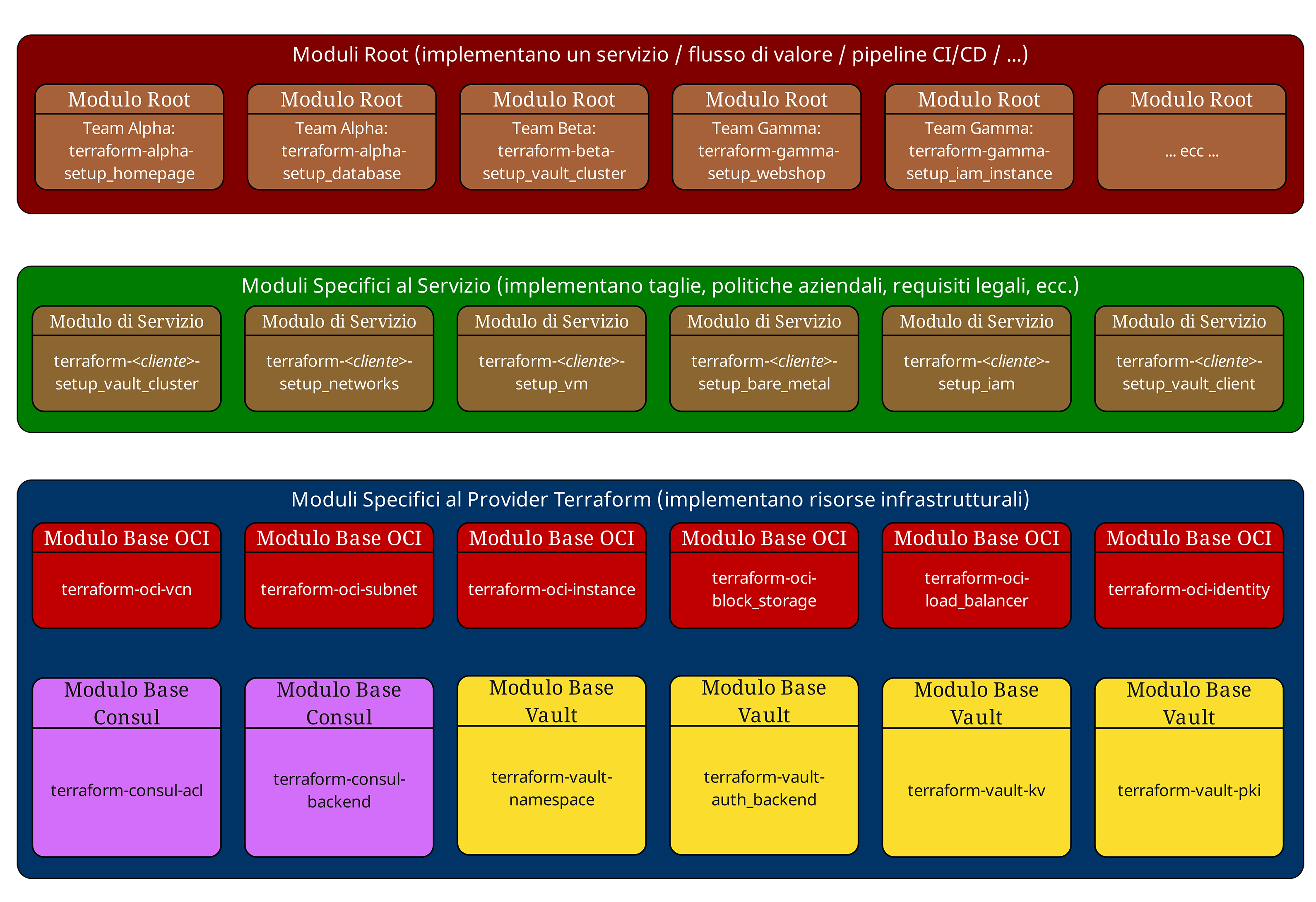

Moduli Terraform: codice riutilizzabile per l'intera organizzazione

La gestione delle risorse e le capacità di scalabilità sono un altro aspetto cruciale del provisioning moderno dell'infrastruttura. Il sistema di moduli di Terraform consente di creare componenti riutilizzabili per i nostri clienti, incorporando best practice, controlli di sicurezza sia in fase di pianificazione che in fase di runtime e policy aziendali personalizzate. Questi moduli possono essere condivisi tra i team per garantire un'implementazione coerente dei modelli infrastrutturali, mantenendo al contempo la possibilità di personalizzazione. Questo approccio riduce significativamente il tempo necessario per distribuire nuovi ambienti, garantendo al contempo i più alti standard di sicurezza e conformità.

Architettura cloud-agnostica

Consideriamo uno scenario aziendale tipico in cui un'applicazione necessita di bilanciatori di carico, macchine virtuali, componenti di rete e regole firewall distribuite su più provider cloud. Con gli approcci tradizionali, il provisioning di questa infrastruttura richiede una conoscenza approfondita degli strumenti e delle interfacce specifiche di ciascun provider. Terraform offre una sintassi coerente e un flusso di lavoro unificato tramite HCL2 (HashiCorp Configuration Language 2.0), ma il codice sottostante rimane specifico per ogni provider. Ad esempio, una configurazione di bilanciamento del carico per AWS richiede definizioni di risorse e attributi completamente diversi rispetto a Oracle Cloud Infrastructure (OCI), Azure o altri provider cloud.

Sebbene il materiale di marketing di HashiCorp suggerisca un'esperienza multi-cloud senza soluzione di continuità, ogni provider richiede un'implementazione specifica, competenze specializzate e una gestione continua dei moduli che interagiscono con le rispettive API. Attraverso un'astrazione ben studiata e un sistema modulare avanzato, le organizzazioni possono creare interfacce strutturate che offrono agli utenti finali un'esperienza coerente nella gestione delle risorse su diversi provider cloud.

In ICT.technology, implementiamo questa astrazione attraverso un'architettura modulare a due livelli ben definita. La base è costituita dai "moduli di base" – moduli specifici per i provider che rappresentano i requisiti di ciascuna piattaforma cloud e interagiscono direttamente con le rispettive API dei provider. Questi moduli di base devono essere mantenuti attivamente e adattati alle nuove funzionalità offerte dai provider.

Su questa base si trovano i "moduli di servizio", che implementano i servizi aziendali, le policy di conformità e le configurazioni standardizzate (ad esempio, dimensionamenti predefiniti). Il principio architetturale centrale è che i moduli di servizio non interagiscono mai direttamente con i provider di Terraform – essi richiamano esclusivamente i moduli di base. Ciò garantisce una chiara separazione delle responsabilità e consente una vera astrazione. Sulla base di questi moduli specifici per provider, le organizzazioni possono costruire ulteriori livelli di astrazione per fornire agli utenti un'interfaccia uniforme per la gestione delle risorse. Se questo concetto viene implementato con cura, le risorse possono essere fornite in ambienti diversi con un codice coerente e indipendente dal provider – tuttavia, questa capacità deve essere sviluppata e mantenuta attivamente e non è una funzione automatica di Terraform.

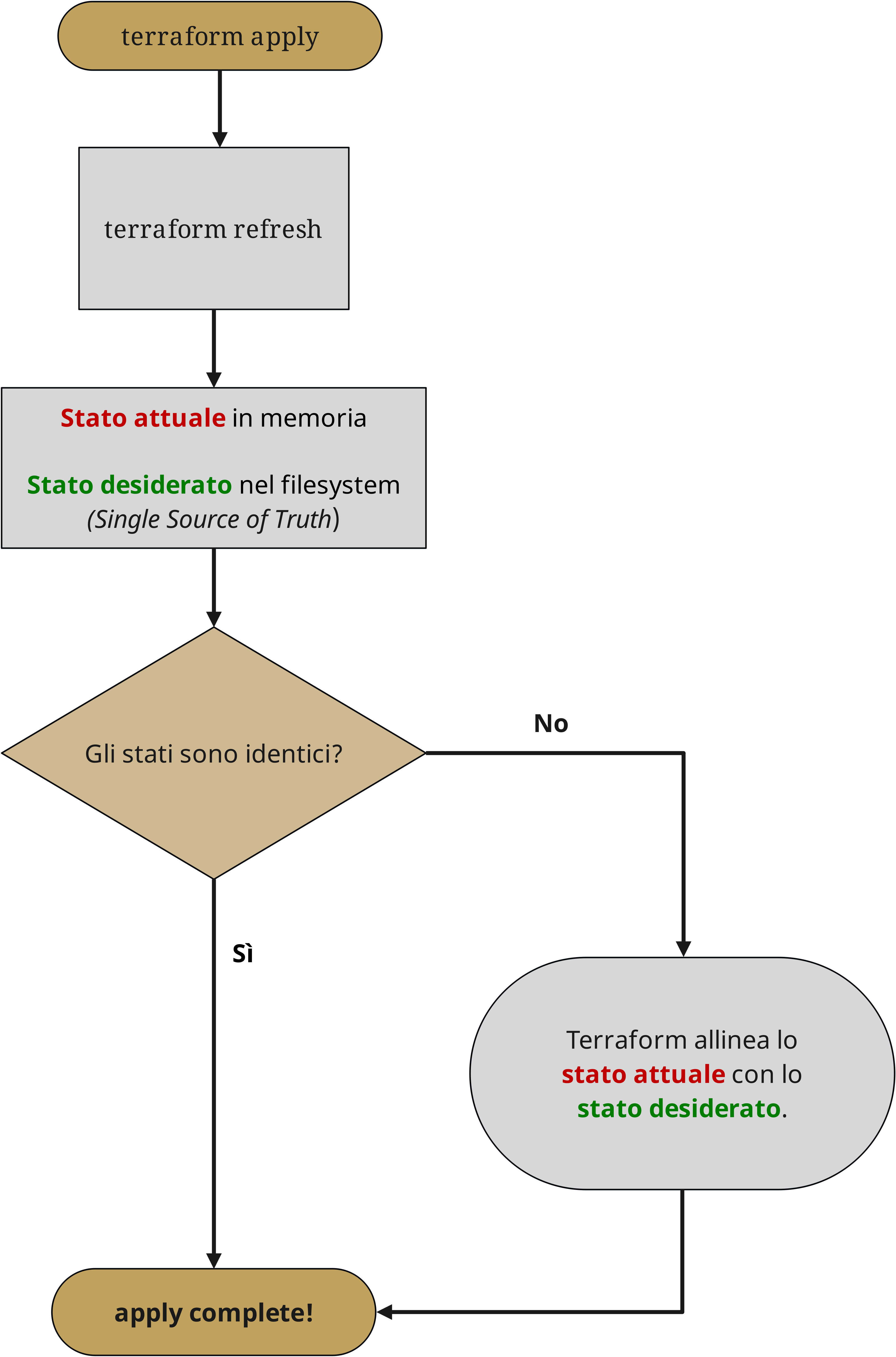

Gestione dello stato

La potenza di Terraform si manifesta particolarmente nelle sue capacità di gestione dello stato. I file di stato fungono da "unica fonte di verità" (Single Source of Truth) per l'infrastruttura, tracciando tutte le risorse e le loro relazioni. Sia la versione open-source di HashiCorp Terraform che Terraform Enterprise supportano la gestione dello stato remoto tramite vari backend, con differenze nei requisiti di implementazione e nelle responsabilità operative.

HashiCorp Terraform offre il supporto nativo per gli stati remoti tramite la sorgente dati terraform_remote_state e consente, con backend supportati come Consul, di bloccare lo stato per consentire il lavoro in team. Inoltre, soluzioni di archiviazione come Amazon S3 possono essere utilizzate, sebbene non siano ufficialmente supportate da HashiCorp. La differenza chiave sta nell'onere di implementazione e gestione operativa: con la versione open-source di HashiCorp Terraform, le organizzazioni devono costruire e mantenere la propria infrastruttura di gestione dello stato, compresi i backup, la gestione delle dipendenze e la protezione dei file di stato da errori. Terraform Enterprise, invece, offre queste funzionalità come servizio gestito con controlli di sicurezza integrati, policy di conformità e audit dettagliati.

Margine di miglioramento: strategie di deployment

Sebbene Terraform funzioni in modo eccellente per il provisioning dell'infrastruttura, le organizzazioni spesso necessitano di strategie di deployment più avanzate, come i Blue-Green Deployment o i Canary Release. Questi modelli di deployment richiedono generalmente strumenti aggiuntivi e un'orchestrazione che va oltre le funzionalità core di Terraform. Quando una risorsa deve essere ripristinata, il comportamento predefinito di Terraform è distruggere la risorsa esistente prima di implementare la nuova versione, il che può causare interruzioni del servizio.

Le organizzazioni spesso combinano Terraform con strumenti complementari come HashiCorp Consul, HashiCorp Nomad e piattaforme di deployment applicativo per realizzare modelli di rilascio più avanzati. Grazie a una gestione attenta dello stato e alla versioning dell'infrastruttura, Terraform si occupa dei componenti infrastrutturali, mentre altri strumenti gestiscono il routing del traffico e la distribuzione delle applicazioni.

Gestione dei rischi critici nell'infrastruttura cloud

Man mano che le organizzazioni scalano la loro infrastruttura cloud, si trovano ad affrontare diversi rischi critici che devono essere gestiti con attenzione. Comprendere questi rischi e implementare controlli adeguati tramite il provisioning dell'infrastruttura è essenziale per garantire un ambiente sicuro e conforme.

Protezione dell'infrastruttura cloud tramite codice

Le vulnerabilità dell'infrastruttura cloud derivano spesso da implementazioni incoerenti dei controlli di sicurezza e dalla mancanza di standardizzazione tra ambienti diversi. Gli approcci tradizionali alla sicurezza, che si basano fortemente su configurazioni manuali e audit occasionali, non riescono a tenere il passo con i rapidi cambiamenti negli ambienti cloud.

Le vulnerabilità dell'infrastruttura cloud derivano spesso da implementazioni incoerenti dei controlli di sicurezza e dalla mancanza di standardizzazione tra ambienti diversi. Gli approcci tradizionali alla sicurezza, che si basano fortemente su configurazioni manuali e audit occasionali, non riescono a tenere il passo con i rapidi cambiamenti negli ambienti cloud.

Terraform offre una base solida per l'adozione di pratiche Security-as-Code grazie alla profonda integrazione con l'ecosistema HashiCorp e altre soluzioni di sicurezza aziendale. HashiCorp Vault funge da piattaforma centrale per la gestione dei segreti e la protezione dei dati, configurabile e utilizzabile direttamente tramite Terraform.

Con Terraform, le organizzazioni possono automatizzare la configurazione delle Secret Engine di Vault, i metodi di autenticazione e le policy di controllo degli accessi. Ciò consente:

- la gestione automatizzata dei segreti,

- la crittografia,

- e i controlli di accesso basati sull'identità

su tutta l'infrastruttura. Terraform può configurare Vault per gestire dinamicamente le password dei database, integrarsi con i servizi di gestione delle chiavi dei cloud provider, amministrare infrastrutture PKI e richiedere autenticazione multi-fattore (MFA) prima di apportare modifiche all'infrastruttura – tutto ciò senza memorizzare dati sensibili nel codice Terraform.

La gestione delle identità e degli accessi rappresenta una componente fondamentale della sicurezza infrastrutturale. Le organizzazioni spesso utilizzano Keycloak come identity provider, che può essere completamente gestito tramite Terraform. Ciò include l'automazione della configurazione di realm, client, ruoli e gruppi, nonché l'integrazione con i sistemi di identità aziendali.

Terraform può inoltre gestire l'integrazione tra Keycloak e altri strumenti di sicurezza come Vault, creando un framework coerente di gestione dell'identità e degli accessi. HashiCorp Boundary può fornire controlli di accesso basati sull'identità e funzioni di audit SSH, ma in ICT.technology non lo consideriamo pronto per la produzione, a meno che un'azienda non utilizzi già un cluster database PostgreSQL altamente sicuro e ad alta disponibilità nel proprio Trust Center. PostgreSQL è un prerequisito obbligatorio per HashiCorp Boundary al momento della redazione di questo articolo, il che lo rende spesso impraticabile per ambienti aziendali con elevati requisiti di sicurezza, vincoli nella supply chain e necessità di supporto da parte del produttore.

L'implementazione pratica dei controlli di sicurezza in Terraform richiede un approccio completo agli strumenti. I Pre-Commit Hooks nei sistemi di controllo delle versioni possono eseguire prime validazioni di sicurezza prima del commit. Strumenti di analisi statica, integrati nelle pipeline CI/CD, possono analizzare le configurazioni Terraform per rilevare errori di sicurezza, esposizione accidentale di dati e violazioni delle policy di conformità. Strumenti come checkov offrono controlli automatici di sicurezza e conformità specificamente progettati per Terraform.

Questi strumenti possono essere configurati per applicare policy di sicurezza aziendali e fornire analisi della sicurezza durante il processo di provisioning dell'infrastruttura. Per l'analisi statica del codice e la verifica della sicurezza, le organizzazioni utilizzano spesso strumenti come tfsec per il controllo delle best practice in materia di sicurezza e HashiCorp Sentinel per l'applicazione di Policy-as-Code e la verifica della conformità. Sebbene Terraform non includa direttamente sistemi di monitoraggio della sicurezza, può fornire l'infrastruttura necessaria e le integrazioni con strumenti di sicurezza. Ad esempio, Terraform può configurare l'inoltro dei log verso sistemi SIEM come Splunk o ELK Stack, implementare configurazioni di rete essenziali e gestire i permessi di accesso.

Il monitoraggio della sicurezza in tempo reale negli ambienti aziendali richiede un'integrazione attenta tra il provisioning dell'infrastruttura e i sistemi di sicurezza. Terraform può configurare soluzioni di monitoraggio enterprise attraverso provider ufficiali, come Datadog per l'analisi dell'infrastruttura e Palo Alto Prisma Cloud per la sicurezza cloud. Il provider ServiceNow consente integrazioni di base per la gestione delle configurazioni, sebbene le integrazioni aziendali più complesse richiedano spesso strumenti di orchestrazione aggiuntivi.

Gli strumenti di sicurezza automatizzati svolgono un ruolo fondamentale nel mantenere la conformità continua e una strategia di sicurezza solida. Gli strumenti di validazione delle configurazioni possono applicare standard di sicurezza durante la fase di pianificazione di Terraform attraverso regole personalizzate. Gli strumenti di scansione dei segreti si integrano con i sistemi di controllo delle versioni per prevenire il commit accidentale di dati sensibili. I framework Policy-as-Code consentono alle organizzazioni di definire e applicare policy di sicurezza in modo coerente su tutte le implementazioni infrastrutturali. Questi strumenti lavorano insieme per creare una pipeline di automazione della sicurezza completa, che verifica le modifiche infrastrutturali in più fasi, dalla fase di sviluppo iniziale fino al deployment in produzione.

Prevenzione delle deviazioni di configurazione (Drift) ed errori di configurazione

Le deviazioni di configurazione rappresentano uno dei maggiori rischi operativi negli ambienti cloud. Con l'evoluzione dei sistemi e le continue modifiche apportate dai team, diventa sempre più difficile mantenere la coerenza tra lo stato desiderato e quello effettivo dell'infrastruttura. Gli errori di configurazione possono portare a vulnerabilità di sicurezza, violazioni della conformità e problemi operativi.

Le deviazioni di configurazione rappresentano uno dei maggiori rischi operativi negli ambienti cloud. Con l'evoluzione dei sistemi e le continue modifiche apportate dai team, diventa sempre più difficile mantenere la coerenza tra lo stato desiderato e quello effettivo dell'infrastruttura. Gli errori di configurazione possono portare a vulnerabilità di sicurezza, violazioni della conformità e problemi operativi.

L'approccio basato sullo stato di Terraform offre una soluzione potente per rilevare e correggere le deviazioni di configurazione. Memorizzando continuamente lo stato desiderato dell'infrastruttura e confrontandolo regolarmente con lo stato effettivo, Terraform può identificare e correggere automaticamente eventuali discrepanze. Questa funzionalità non si limita solo alle configurazioni di base delle risorse, ma si estende anche alle impostazioni di sicurezza, ai tag e ad altri metadati essenziali per la governance.

Le deviazioni di configurazione possono essere rilevate attraverso operazioni di Terraform Plan periodiche, che confrontano lo stato attuale con la configurazione prevista. Mentre HashiCorp Terraform richiede l'esecuzione manuale di queste operazioni e l'aggiunta di script personalizzati per l'automazione, Terraform Enterprise offre funzionalità integrate per il rilevamento automatico delle deviazioni (Drift Detection). Le organizzazioni che utilizzano la versione gratuita di HashiCorp Terraform sviluppano spesso soluzioni di automazione personalizzate, pianificando esecuzioni regolari di Plan nelle pipeline CI/CD e in script personalizzati. Questo approccio può includere l'esecuzione programmata di operazioni di Plan e sistemi di notifica che avvisano i team quando vengono rilevate deviazioni. Tuttavia, la correzione delle deviazioni richiede sempre un'attenta valutazione degli impatti operativi e, nei casi più gravi, può essere necessaria una revisione manuale prima dell'applicazione delle modifiche.

La gestione sicura dei file di stato di Terraform rappresenta un altro aspetto critico della catena di sicurezza. Le organizzazioni che utilizzano la versione gratuita di Terraform spesso si affidano a un backend sicuro come HashiCorp Consul per la memorizzazione dei file di stato, mentre Terraform Enterprise integra già questa funzionalità. I sistemi di controllo delle versioni tracciano le modifiche alle definizioni infrastrutturali, mentre strumenti di audit logging separati registrano dettagliatamente tutte le modifiche infrastrutturali. Strumenti come GitLab CI o Jenkins possono essere configurati per applicare flussi di lavoro di approvazione per le modifiche infrastrutturali, garantendo che vengano effettuati controlli di sicurezza prima dell'applicazione delle modifiche.

Garantire un'elevata disponibilità e ridurre al minimo i tempi di inattività

I tempi di inattività e le interruzioni dei servizi possono avere un impatto significativo sulle operazioni aziendali e sulla soddisfazione dei clienti. Il provisioning moderno dell'infrastruttura deve includere strategie robuste per mantenere l'alta disponibilità e consentire al contempo modifiche e aggiornamenti essenziali.

La sofisticata gestione dello stato e il tracciamento delle dipendenze di Terraform consentono alle organizzazioni di implementare modelli di deployment complessi che riducono al minimo i tempi di inattività. Ad esempio, i Blue-Green Deployment possono essere orchestrati con Terraform creando una nuova infrastruttura parallela all'ambiente esistente, validandola e reindirizzando gradualmente il traffico attraverso Load Balancer per minimizzare i rischi. Una volta che tutto il traffico è stato spostato verso il nuovo ambiente e questo è stato considerato stabile, Terraform può dismettere le risorse inutilizzate del vecchio ambiente per ridurre i costi.

La capacità della piattaforma di gestire dipendenze complesse garantisce che le risorse vengano create e aggiornate nell'ordine corretto, riducendo il rischio di interruzioni del servizio durante le modifiche. Le organizzazioni possono implementare controlli di validazione sugli input degli utenti, verifiche a runtime sui valori generati dinamicamente e test automatizzati utilizzando il framework di test integrato di Terraform. Ciò consente di identificare potenziali problemi nelle prime fasi del ciclo di sviluppo, prima che possano influire sugli ambienti di produzione.

Garantire la conformità continua ai requisiti normativi

I requisiti di conformità sono in continua evoluzione e diventano sempre più complessi, specialmente per le aziende operanti in settori regolamentati o in più giurisdizioni. Gli approcci tradizionali alla conformità, spesso basati su audit periodici e verifiche manuali, non sono più sufficienti per garantire il rispetto continuo delle normative negli ambienti cloud moderni.

Terraform consente alle organizzazioni di implementare pratiche di Compliance-as-Code traducendo i requisiti di conformità in definizioni infrastrutturali versionate e gestite. Tuttavia, l'approccio di implementazione varia notevolmente tra la versione gratuita di HashiCorp Terraform e la variante Enterprise. Con HashiCorp Terraform, le organizzazioni si affidano tipicamente a una combinazione di moduli ben strutturati, regole di validazione personalizzate nelle definizioni delle variabili e strumenti esterni per l'applicazione delle policy. Questo può includere l'uso di Pre-Commit Hooks, script di validazione personalizzati e controlli nelle pipeline CI/CD per garantire la conformità.

Terraform Enterprise offre Sentinel, una funzionalità integrata di Policy-as-Code che consente controlli di conformità avanzati prima dell'applicazione delle modifiche. Le aziende che non utilizzano Terraform Enterprise spesso si affidano a soluzioni alternative come Open Policy Agent (OPA), script personalizzati o validazioni nelle pipeline CI/CD. Questi strumenti esterni possono far rispettare requisiti come convenzioni di denominazione delle risorse, configurazioni di sicurezza e requisiti di sovranità dei dati, ma richiedono un maggiore impegno di configurazione e manutenzione e sono meno efficienti rispetto all'approccio integrato di Terraform Enterprise.

Le avanzate funzionalità di audit di Terraform Enterprise forniscono registrazioni dettagliate di tutte le modifiche infrastrutturali, inclusi:

- chi ha effettuato la modifica,

- quando è stata eseguita, e

- quali modifiche specifiche sono state apportate.

Questo registro di audit è estremamente prezioso per dimostrare la conformità durante gli audit e per indagare sugli incidenti di sicurezza.

Prospettive future

Con l'evoluzione dell'infrastruttura cloud, il ruolo del provisioning infrastrutturale nella garanzia della sicurezza, della conformità e dell'eccellenza operativa diventa sempre più centrale. Le organizzazioni devono adottare approcci avanzati in grado di gestire la complessità degli ambienti cloud moderni, mantenendo al contempo controlli coerenti di sicurezza e conformità.

Con l'evoluzione dell'infrastruttura cloud, il ruolo del provisioning infrastrutturale nella garanzia della sicurezza, della conformità e dell'eccellenza operativa diventa sempre più centrale. Le organizzazioni devono adottare approcci avanzati in grado di gestire la complessità degli ambienti cloud moderni, mantenendo al contempo controlli coerenti di sicurezza e conformità.

Il modello dichiarativo di Terraform, combinato con la sua potente gestione dello stato e il suo ampio ecosistema di provider, fornisce una base solida per affrontare queste sfide. Implementando pratiche di Infrastructure-as-Code e sfruttando funzionalità avanzate di sicurezza e conformità, le aziende possono costruire un'infrastruttura cloud resiliente che soddisfi le loro esigenze aziendali garantendo al contempo elevati standard di sicurezza e conformità.

Il futuro del provisioning infrastrutturale sarà sempre più orientato verso l'automazione della sicurezza, la conformità continua e l'orchestrazione intelligente. Le aziende che oggi investono nella creazione di solide capacità di provisioning infrastrutturale saranno ben preparate per adattarsi a questi requisiti in continua evoluzione, mantenendo al contempo l'agilità necessaria per rimanere competitive in mercati in rapida trasformazione.