All'inizio del 2024, una massiccia campagna di cybersecurity nota come EmeraldWhale ha esposto oltre 10.000 repository Git privati, rivelando più di 15.000 credenziali di servizi cloud. Gli attaccanti hanno sfruttato repository Git mal configurati, ottenendo accesso non autorizzato a dati sensibili memorizzati in chiaro. Questa violazione evidenzia un problema critico e ricorrente: credenziali hardcoded, segreti gestiti in modo inadeguato e controlli di sicurezza insufficienti rimangono tra i principali vettori di attacco negli ambienti aziendali.

Con l'adozione di strategie multi-cloud e architetture applicative moderne, la complessità della protezione dei dati sensibili, della gestione delle identità delle macchine e dell'implementazione dei servizi di crittografia è cresciuta esponenzialmente. Tuttavia, molte organizzazioni continuano ad affidarsi a pratiche di sicurezza obsolete. Segreti statici memorizzati nei file di configurazione, certificati ruotati manualmente e implementazioni di crittografia ad-hoc introducono rischi di sicurezza significativi, sia in termini di violazioni dei dati che di non conformità normativa.

In ICT.technology, abbiamo osservato che le organizzazioni spesso sottovalutano questi rischi fino a quando non subiscono un incidente di sicurezza. Proteggere l'infrastruttura moderna richiede più della sola tecnologia: è necessaria un'approccio olistico e automatizzato che garantisca scalabilità, conformità ed efficienza operativa. È qui che entra in gioco HashiCorp Vault.

Vault si è affermato come lo standard di settore per l'infrastruttura di sicurezza aziendale, offrendo una soluzione unificata per la gestione dei segreti, la sicurezza basata sull'identità e la crittografia-as-a-service. Invece di limitarsi a memorizzare i segreti, Vault li genera dinamicamente, gestisce le identità delle macchine e automatizza la crittografia, applicando al contempo controlli di accesso granulari.

In questo articolo esploreremo come Vault trasforma l'infrastruttura di sicurezza, perché gli approcci tradizionali sono inadeguati e come le aziende possono sfruttare Vault per migliorare la propria postura di sicurezza. Che tu sia un decision-maker che valuta soluzioni di sicurezza aziendale o un ingegnere alla ricerca di un metodo scalabile per la gestione dei segreti, questa guida fornirà un percorso pratico per proteggere l'infrastruttura moderna con HashiCorp Vault.

Perché la sicurezza tradizionale fallisce e perché Vault è diverso

Gli approcci tradizionali all'infrastruttura di sicurezza, basati spesso su credenziali statiche, gestione manuale dei certificati e soluzioni di crittografia disparate, si sono rivelati inadeguati per gli ambienti aziendali moderni. Questi metodi portano frequentemente a vulnerabilità di sicurezza, inefficienze operative e sfide di conformità.

Immagina un tipico ambiente aziendale: applicazioni, servizi e componenti infrastrutturali devono autenticarsi, accedere a risorse sensibili e proteggere dati riservati. Tradizionalmente, ciò è stato gestito attraverso un insieme frammentato di credenziali statiche, chiavi di crittografia configurate manualmente e strumenti di gestione dei certificati separati. I certificati TLS, ad esempio, vengono spesso acquisiti manualmente da un fornitore esterno, un processo che può richiedere giorni per essere completato.

Qual è il problema? Questi approcci non sono né scalabili né sicuri. Le credenziali statiche vengono spesso hardcoded nel codice sorgente o nei file di configurazione, rendendole vulnerabili a fughe di dati. La rotazione manuale delle chiavi introduce errori umani e colli di bottiglia operativi. Le soluzioni di sicurezza disparate aumentano la complessità della gestione e i rischi di conformità. I certificati TLS spesso hanno valori di time-to-live (TTL) estremamente lunghi per ridurre il carico operativo manuale, esponendo ulteriormente le organizzazioni a rischi di sicurezza.

Ma non c'è motivo per cui le organizzazioni debbano accettare questo stato di cose. Vault ridefinisce l'infrastruttura di sicurezza introducendo un approccio unificato, automatizzato e basato sull'identità per la gestione dei segreti, l'autenticazione delle macchine e i servizi di crittografia. Invece di limitarsi a memorizzare i segreti, Vault li genera dinamicamente, applica controlli di accesso granulari e automatizza la gestione del ciclo di vita delle chiavi.

Con Vault, le aziende possono sostituire flussi di lavoro di sicurezza frammentati con una piattaforma centralizzata che si integra perfettamente con la loro infrastruttura, sia on-premise, nel cloud o in ambienti multi-cloud.

Questo approccio cambia radicalmente il modo in cui le organizzazioni gestiscono l'infrastruttura di sicurezza. Invece di amministrare sistemi di sicurezza separati, le aziende possono implementare una piattaforma unificata che gestisce tutto, dall'autenticazione delle macchine ai servizi di crittografia.

Consideriamo un tipico scenario aziendale in cui applicazioni e servizi necessitano di comunicazione sicura, accesso a risorse sensibili e capacità di crittografia. Con gli approcci tradizionali, la gestione di questi requisiti comporterebbe l'uso di più sistemi specializzati, ognuno con il proprio sovraccarico gestionale e considerazioni sulla sicurezza. Vault semplifica questo processo fornendo servizi di sicurezza centralizzati tramite la sua API unificata.

Tuttavia, implementare un'infrastruttura di sicurezza adeguata richiede un'attenta valutazione dei requisiti aziendali. Le organizzazioni devono non solo abilitare casi d'uso avanzati come la gestione PKI e Encryption-as-a-Service, ma anche progettare l'architettura Vault per supportare alta disponibilità, disaster recovery e requisiti di conformità.

In ICT.technology, implementiamo Vault attraverso un'architettura modulare, completa e basata sulle best practice per rispondere alle esigenze aziendali.

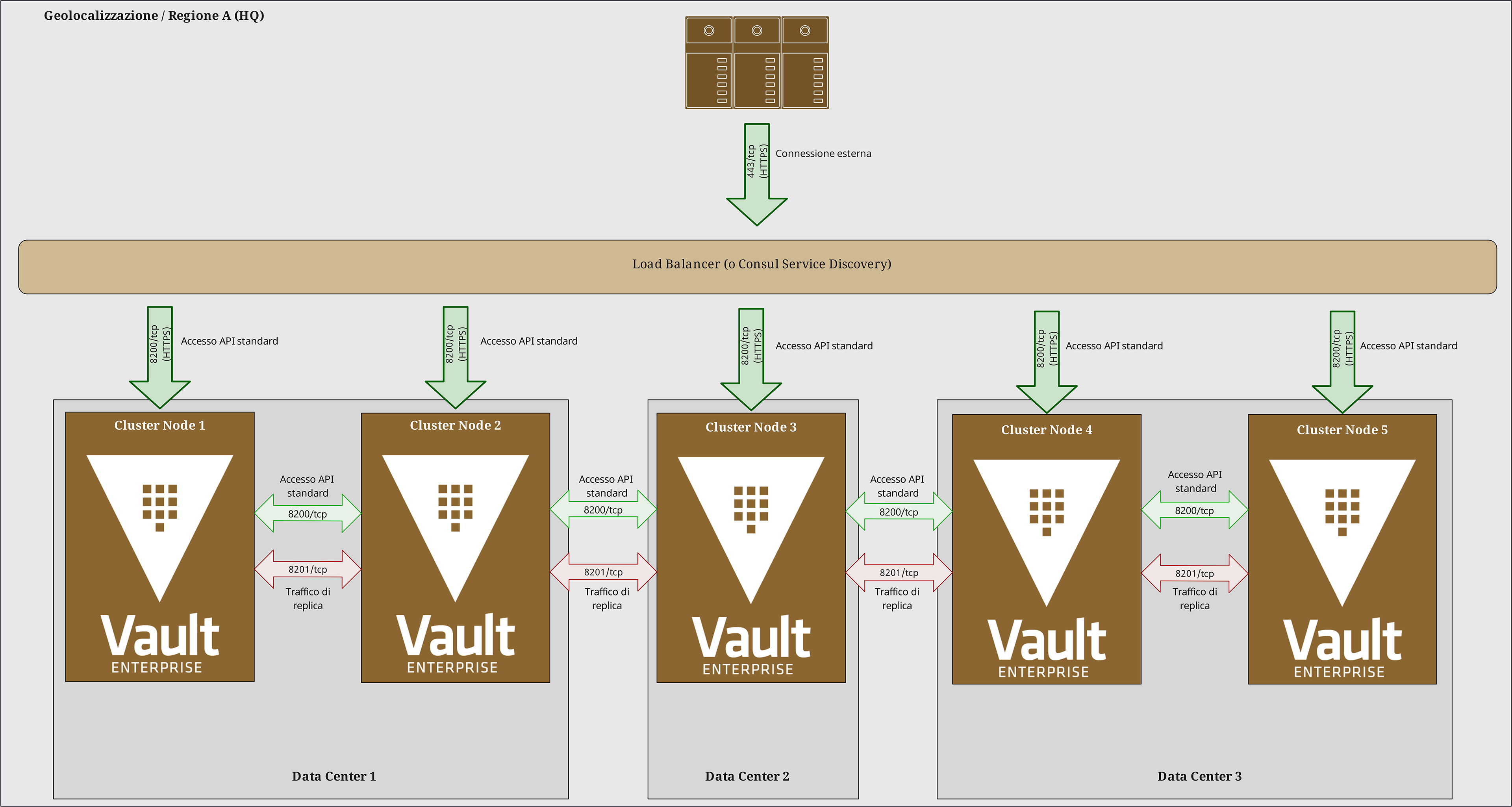

La base dell'infrastruttura consiste in un cluster Vault ad alta disponibilità, che viene tipicamente distribuito su più data center, se possibile, o almeno su domini di guasto separati. Questo garantisce che nessun singolo punto di errore possa compromettere l'intero cluster.

Utilizzando il backend di archiviazione integrato Raft di Vault, che fornisce resilienza e coerenza per le implementazioni aziendali, i dati vengono sincronizzati tra i nodi del cluster e persino tra interi cluster. I cluster di Performance Replication e Disaster Recovery garantiscono la continuità operativa e soddisfano i requisiti di sovranità dei dati regionali, come la conformità GDPR per i clienti dell'UE.

Gli Hardware Security Modules (HSM) offrono una protezione aggiuntiva per le chiavi master e i segreti critici, rispettando i severi requisiti di conformità per settori come la finanza e la sanità.

Sicurezza basata sull'identità per esseri umani e macchine

La vera forza di Vault emerge nel suo sofisticato approccio alla sicurezza basata sull'identità. Nelle aziende moderne, la gestione delle identità va ben oltre gli utenti umani, includendo servizi, applicazioni e componenti infrastrutturali. Ad esempio, Starbucks utilizza HashiCorp Vault per proteggere i segreti e gestire le identità di oltre 100.000 dispositivi edge nei suoi punti vendita. Questa implementazione garantisce che sia gli utenti umani che le entità macchina siano autenticati e autorizzati in modo sicuro, dimostrando la capacità di Vault di gestire requisiti complessi di sicurezza basata sull'identità.

La vera forza di Vault emerge nel suo sofisticato approccio alla sicurezza basata sull'identità. Nelle aziende moderne, la gestione delle identità va ben oltre gli utenti umani, includendo servizi, applicazioni e componenti infrastrutturali. Ad esempio, Starbucks utilizza HashiCorp Vault per proteggere i segreti e gestire le identità di oltre 100.000 dispositivi edge nei suoi punti vendita. Questa implementazione garantisce che sia gli utenti umani che le entità macchina siano autenticati e autorizzati in modo sicuro, dimostrando la capacità di Vault di gestire requisiti complessi di sicurezza basata sull'identità.

Per l'autenticazione umana, Vault si integra perfettamente con i provider di identità aziendali attraverso metodi come OIDC, LDAP e JWT. Questa integrazione consente alle organizzazioni di mantenere politiche di controllo degli accessi coerenti, sfruttando al contempo gli investimenti esistenti nella gestione delle identità. Vault Enterprise migliora ulteriormente queste capacità grazie all'integrazione con Sentinel per Policy-as-Code, permettendo di implementare politiche di accesso avanzate che tengono conto di fattori come l'orario, gli intervalli di indirizzi IP e lo stato MFA.

L'autenticazione delle macchine in Vault rappresenta una funzionalità cruciale per le infrastrutture moderne. Attraverso metodi come l'autenticazione Kubernetes, i metodi di autenticazione specifici dei cloud provider e i certificati TLS, Vault abilita la comunicazione sicura tra macchine e l'accesso automatizzato ai servizi di sicurezza. Questa capacità è particolarmente utile in ambienti dinamici, dove la sicurezza basata sugli indirizzi IP tradizionali si dimostra inadeguata.

Combinato con Consul per il service discovery, la segmentazione della rete e le funzionalità di service mesh, e con Terraform per il provisioning dell'infrastruttura, Vault crea una base di sicurezza completa per le moderne architetture applicative.

Encryption-as-a-Service

Le applicazioni moderne richiedono sempre più funzionalità di crittografia, ma implementare correttamente la crittografia rimane una sfida. Le funzionalità di Encryption-as-a-Service (EaaS) di Vault consentono alle organizzazioni di centralizzare e standardizzare le operazioni di crittografia attraverso il motore di segreti Transit. Questo servizio offre operazioni di crittografia avanzate, tra cui la rotazione delle chiavi, la crittografia/decrittografia dei dati e la gestione sicura delle chiavi.

L'utilizzo è semplice: una persona o un'applicazione si autentica e invia dati—ad esempio un documento contenente informazioni sensibili—a un endpoint REST API. Vault quindi crittografa i dati secondo le specifiche dell'utente o dell'applicazione e restituisce il documento crittografato. Questo documento può essere quindi archiviato in sicurezza in un database, file system, CMS o in qualsiasi altra posizione necessaria. Il processo di decrittografia segue lo stesso flusso: il documento crittografato viene inviato a Vault, che restituisce il contenuto decrittografato.

Il motore Transit supporta vari algoritmi di crittografia e tipi di chiavi, consentendo alle organizzazioni di implementare la crittografia in base ai propri requisiti di sicurezza e conformità. La rotazione delle chiavi può essere automatizzata in base al tempo o al numero di utilizzi, garantendo un'igiene crittografica adeguata senza sovraccarico operativo. Attraverso un'integrazione accurata con applicazioni e infrastruttura, le organizzazioni possono implementare servizi di crittografia completi che proteggono i dati sensibili mantenendo al contempo l'efficienza operativa.

Gestione PKI aziendale e certificati

La gestione della Public Key Infrastructure (PKI) rappresenta una delle funzionalità più potenti di Vault. Il motore di segreti PKI consente alle organizzazioni di implementare flussi di lavoro avanzati per la gestione dei certificati, tra cui l'emissione automatizzata, la rotazione e la revoca dei certificati. Questa funzionalità si estende dai semplici certificati SSL/TLS a complesse gerarchie PKI multi-livello in grado di supportare intere infrastrutture di sicurezza aziendali.

La gestione della Public Key Infrastructure (PKI) rappresenta una delle funzionalità più potenti di Vault. Il motore di segreti PKI consente alle organizzazioni di implementare flussi di lavoro avanzati per la gestione dei certificati, tra cui l'emissione automatizzata, la rotazione e la revoca dei certificati. Questa funzionalità si estende dai semplici certificati SSL/TLS a complesse gerarchie PKI multi-livello in grado di supportare intere infrastrutture di sicurezza aziendali.

Negli ambienti aziendali, le capacità PKI di Vault consentono alle organizzazioni di mantenere il pieno controllo sul ciclo di vita dei certificati, garantendo al contempo adeguati controlli di sicurezza e capacità di audit.

Un esempio significativo è Athenahealth, una delle principali aziende di tecnologia sanitaria, che ha adottato HashiCorp Vault per ottimizzare e standardizzare la gestione dei propri segreti. Questa scelta ha migliorato la loro postura di sicurezza e garantito la protezione dei dati sensibili relativi ai pazienti e alle operazioni aziendali.

Le Root CA possono essere archiviate offline o protette tramite HSM, mentre le CA intermedie gestite da Vault si occupano delle operazioni quotidiane di certificazione.

L'integrazione con Terraform consente il provisioning automatico dei certificati come parte del deployment dell'infrastruttura, mentre l'integrazione con Consul permette la distribuzione e la rotazione automatica dei certificati per le implementazioni di service mesh.

Integrazione con gli strumenti HashiCorp e i sistemi aziendali

Le capacità di integrazione di Vault vanno oltre il semplice accesso via API, includendo una profonda integrazione con altri strumenti HashiCorp e sistemi aziendali. La combinazione di Vault, Terraform e Consul consente sofisticate automazioni di sicurezza e implementazioni di service mesh. Ad esempio, Expedia utilizza questi strumenti per mantenere una piattaforma di calcolo affidabile per i propri clienti, garantendo operazioni sicure ed efficienti su tutti i suoi servizi.

Terraform può automatizzare il deployment e la configurazione dell'infrastruttura Vault, mentre Consul fornisce service discovery, segmentazione della rete e funzionalità di service mesh.

Attraverso i provider Terraform e integrazioni personalizzate, le organizzazioni possono automatizzare il provisioning di segreti, certificati e servizi di crittografia come parte del loro processo di deployment dell'infrastruttura. Questa integrazione abilita pratiche di security-as-code, in cui le configurazioni di sicurezza e le policy vengono gestite tramite controllo di versione e applicate automaticamente in tutti gli ambienti.

Affrontare i requisiti critici di sicurezza aziendale

Implementazione di un'alta disponibilità di livello enterprise

L'alta disponibilità nell'infrastruttura di sicurezza è imprescindibile per gli ambienti aziendali. Ad esempio, Citi, una società globale di servizi finanziari, utilizza HashiCorp Vault per gestire i segreti e proteggere le informazioni sensibili nella sua vasta infrastruttura, garantendo elevata disponibilità e misure di sicurezza robuste.

Qualsiasi interruzione nell'accesso ai servizi di sicurezza può causare estese interruzioni operative. Vault Enterprise affronta questa sfida con il suo storage integrato Raft e sofisticate funzionalità di clustering. La Performance Replication consente alle organizzazioni di mantenere più cluster Vault attivi in diversi data center e regioni, garantendo un accesso a bassa latenza ai servizi di sicurezza e soddisfacendo i requisiti di sovranità dei dati.

L'infrastruttura PKI gestita da Vault deve essere particolarmente resiliente, poiché le operazioni sui certificati sono essenziali per il funzionamento continuo dei sistemi. L'architettura di Vault garantisce che i servizi di emissione dei certificati rimangano disponibili anche durante finestre di manutenzione o interruzioni parziali del sistema. Tuttavia, esiste una limitazione: Vault non fornisce un punto di distribuzione per la Certificate Revocation List (CRL) né un servizio Online Certificate Status Protocol (OCSP). Se la generazione della CRL viene interrotta a causa di un downtime, i sistemi dipendenti potrebbero non essere in grado di verificare lo stato di revoca dei certificati.

Il motore di segreti Transit per i servizi di crittografia è progettato per mantenere la disponibilità attraverso le operazioni del cluster, assicurando che le applicazioni possano accedere in modo costante alle funzionalità di crittografia e decrittografia.

Ma come un esperto decision-maker IT o un ingegnere con esperienza, sai bene una cosa: il disastro colpirà sempre in modi inaspettati. HashiCorp Vault non fa eccezione a questa regola. Le capacità di disaster recovery di Vault Enterprise forniscono un'ulteriore resilienza attraverso cluster DR dedicati. Questi cluster mantengono copie aggiornate dei dati e della configurazione di Vault, inclusi certificati PKI, chiavi di crittografia e policy di autenticazione, consentendo un failover rapido in caso di interruzioni regionali o altri disastri. Tuttavia, questa resilienza non equivale all'auto-riparazione: l'implementazione dei cluster DR richiede un'attenta pianificazione della connettività di rete, del monitoraggio e delle procedure di failover per garantire la continuità operativa.

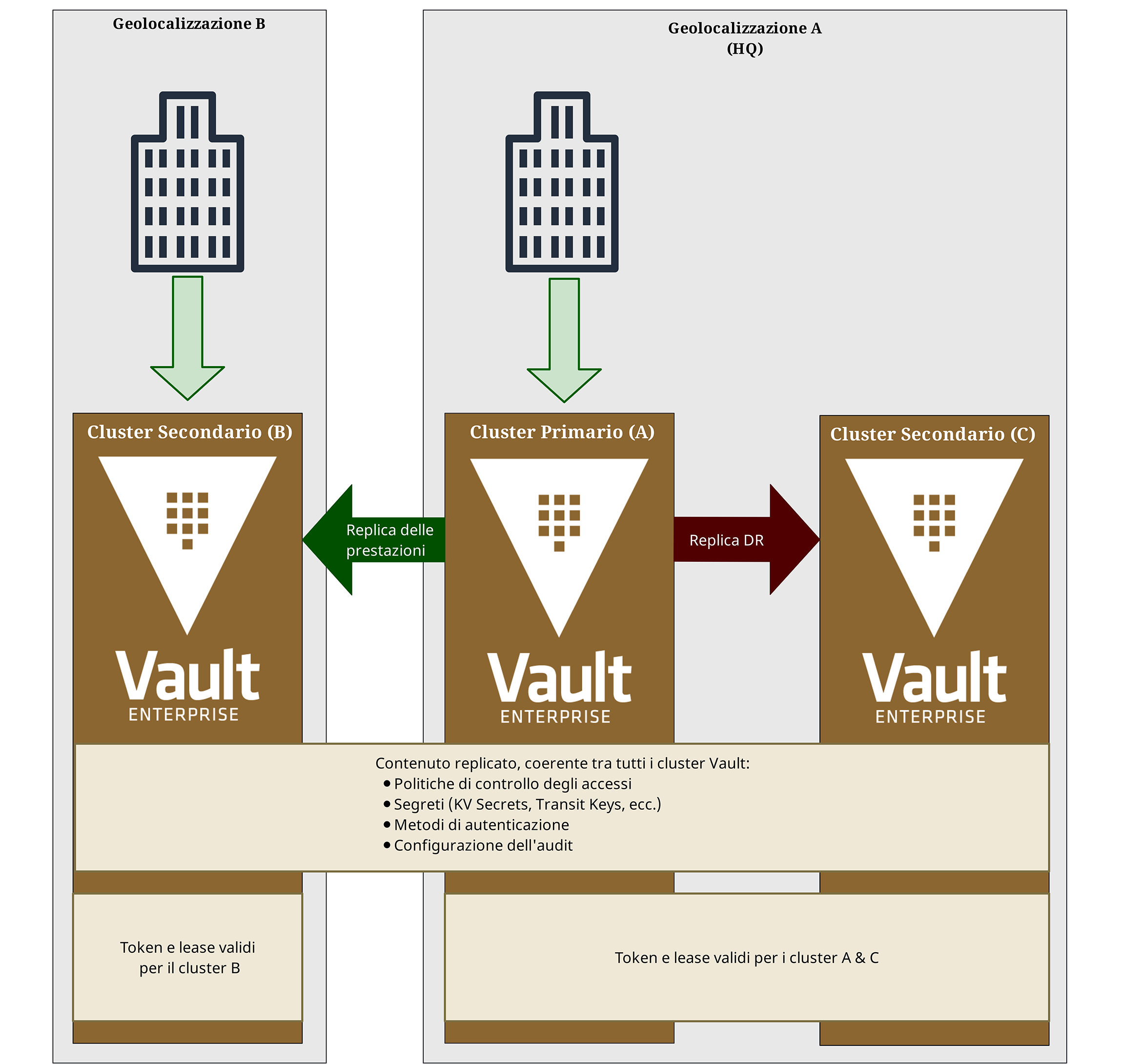

Se sono necessari più cluster per motivi di performance, ad esempio perché alcuni segreti devono essere accessibili in un data center differente, si consiglia una combinazione di DR replication con performance replication.

Nello schema mostrato, il Cluster A (al centro) replica tutti i dati nel Cluster B (a sinistra). Questo crea una copia 1:1 del cluster primario in Cluster B, consentendo ai client di connettersi a Cluster B. Tuttavia, i loro token e lease sono validi solo localmente su Cluster B; un dipendente che lavora nella geolocalizzazione B NON può automaticamente utilizzare i propri token per accedere all'infrastruttura della sede centrale (o viceversa) senza permessi espliciti e una connessione al cluster Vault della geolocalizzazione A.

Per il disaster recovery, il Cluster A replica inoltre su un Cluster DR C. I token di servizio risultano validi sui Cluster A e C (per consentire lo switch in caso di disastro), ma non su Cluster B.

Garantire audit e conformità completi

I requisiti di conformità nelle aziende moderne richiedono capacità di audit complete e controlli di accesso granulari. Vault Enterprise fornisce un logging dettagliato di tutte le operazioni, tra cui:

- Tentativi di autenticazione riusciti e falliti

- Accesso ai segreti

- Operazioni sui certificati

- Attività di crittografia

- Modifiche alla configurazione

Questi log di audit possono essere integrati con sistemi SIEM aziendali come Splunk o lo stack ELK per un monitoraggio e un'analisi centralizzati della sicurezza.

Per le operazioni PKI, Vault mantiene registri dettagliati sull'emissione, il rinnovo e la revoca dei certificati, consentendo alle organizzazioni di dimostrare la conformità a standard come PCI DSS e SOX. Le operazioni di rotazione delle chiavi e crittografia del motore Transit vengono anch'esse registrate, fornendo una chiara traccia di audit delle operazioni crittografiche e degli eventi del ciclo di vita delle chiavi.

L'integrazione con Sentinel in Vault Enterprise consente un'applicazione avanzata delle policy che va oltre i semplici controlli di accesso. Le organizzazioni possono implementare policy che impongono requisiti di conformità come la crittografia obbligatoria, restrizioni di accesso basate sull'orario e limitazioni geografiche. Queste policy si applicano sia alle identità umane che a quelle delle macchine, garantendo controlli di sicurezza coerenti su tutti i tipi di accesso.

Le policy Sentinel possono imporre requisiti specifici per l'emissione dei certificati, l'uso delle chiavi e le operazioni di crittografia, assicurando che le operazioni di sicurezza siano allineate alle policy aziendali. Sfruttando i principi di policy-as-code, le organizzazioni possono applicare la conformità alla sicurezza in tutti gli ambienti mantenendo al contempo flessibilità nella gestione dei controlli di accesso.

Scalare l'infrastruttura di sicurezza a livello aziendale

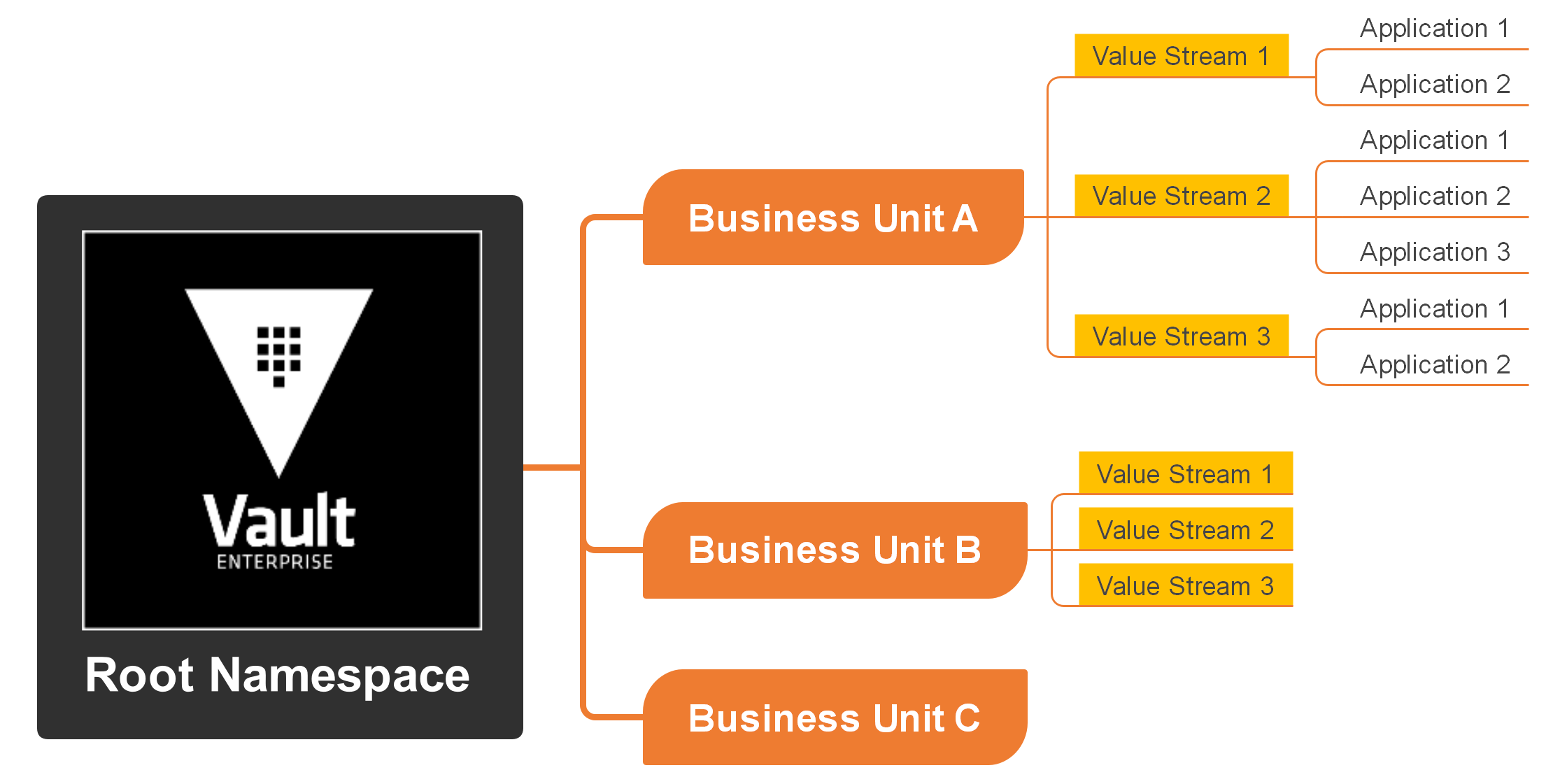

Man mano che le organizzazioni espandono l'uso di Vault, l'architettura e le procedure operative diventano sempre più cruciali. L'isolamento dei namespace in Vault Enterprise consente alle organizzazioni di mantenere una separazione logica tra le diverse unità aziendali e applicazioni, gestendole attraverso un'unica infrastruttura Vault. Questa funzionalità è particolarmente utile per le grandi imprese che necessitano di mantenere domini di sicurezza separati pur garantendo l'applicazione coerente delle policy.

Ogni namespace può mantenere la propria infrastruttura PKI, chiavi di crittografia e policy di autenticazione, pur ereditando i controlli di sicurezza definiti a livello aziendale. Questo approccio consente alle organizzazioni di delegare la gestione della sicurezza ai singoli team, mantenendo al contempo una supervisione centralizzata e il rispetto delle normative di conformità.

I control group in Vault Enterprise forniscono ulteriori capacità di governance richiedendo più approvazioni per operazioni sensibili. Questa funzionalità è particolarmente utile per implementare la separazione dei compiti e garantire un'adeguata supervisione delle operazioni di sicurezza critiche. Le organizzazioni possono definire flussi di approvazione avanzati per operazioni come la generazione di certificati root, la rotazione delle chiavi master e le modifiche alle policy, garantendo un governo efficace dell'infrastruttura di sicurezza critica.

La scalabilità dell'autenticazione delle macchine nelle aziende moderne richiede un'attenta considerazione delle prestazioni e dell'automazione. L'architettura di Vault consente un'autenticazione efficiente delle macchine attraverso meccanismi come il rinnovo automatico dei certificati e la generazione di token in batch. L'integrazione con Consul abilita la distribuzione automatica di certificati e credenziali di sicurezza ai servizi, mentre l'automazione con Terraform assicura configurazioni di sicurezza coerenti su tutti gli ambienti.

Prospettive future

Poiché i requisiti di sicurezza aziendali continuano a evolversi, il ruolo di un'infrastruttura di sicurezza sofisticata diventa sempre più critico per garantire sicurezza e conformità. Le organizzazioni devono adottare approcci completi in grado di gestire la complessità degli ambienti moderni, assicurando al contempo controlli di sicurezza coerenti per identità umane e macchine.

L'approccio completo di HashiCorp Vault all'infrastruttura di sicurezza, combinato con le funzionalità enterprise di Vault Enterprise, fornisce una base solida per affrontare queste sfide. Implementando un'architettura adeguata e sfruttando funzionalità avanzate per PKI, servizi di crittografia e sicurezza basata sull'identità, le organizzazioni possono costruire un'infrastruttura di sicurezza resiliente che soddisfi le loro esigenze aziendali mantenendo elevati standard di sicurezza.

Il futuro dell'infrastruttura di sicurezza vedrà probabilmente un'enfasi ancora maggiore sull'automazione, le architetture zero trust e una gestione sofisticata delle identità delle macchine. Le organizzazioni che investono oggi nella costruzione di solide capacità di sicurezza saranno ben posizionate per affrontare questi requisiti in continua evoluzione, mantenendo al contempo la postura di sicurezza necessaria negli ambienti aziendali moderni.