Die rasche Einführung von Cloud-Infrastrukturen hat die Art und Weise, wie Unternehmen ihre IT-Ressourcen aufbauen und verwalten, grundlegend verändert. Da Organisationen zunehmend Multi-Cloud-Strategien und komplexe hybride Bereitstellungen nutzen, sind die Herausforderungen in Bezug auf Sicherheit, Compliance und operative Exzellenz exponentiell gewachsen. Bei ICT.technology haben wir beobachtet, dass eine erfolgreiche Cloud-Einführung und der Betrieb von Rechenzentren mehr als nur technisches Fachwissen erfordern – es bedarf eines systematischen Ansatzes zur Infrastrukturbereitstellung, der diese Herausforderungen gezielt angeht. Einige Unternehmen haben diese Lektion bereits auf die harte Tour gelernt.

Wie sieben Server einen Wall-Street-Riesen zu Fall brachten

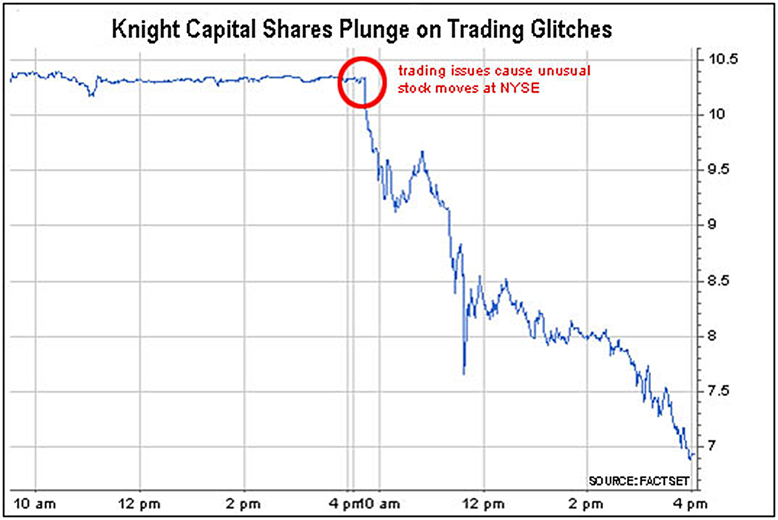

Am 31. Juli 2012 befand sich die Knight Capital Group auf ihrem Höhepunkt. Als eine der größten Handelsfirmen an der Wall Street kontrollierte sie 17,3 % des NYSE-Handelsvolumens und 16,9 % der NASDAQ-Transaktionen und handelte täglich fast 4 Milliarden Aktien. Ihr Ruf wurde gerade erst durch eine Wall Street Letter-Auszeichnung für ihre Knight Direct-Algorithmen und die Hotspot FX-Handelsplattform gestärkt. Das Leben war schön.

Am 31. Juli 2012 befand sich die Knight Capital Group auf ihrem Höhepunkt. Als eine der größten Handelsfirmen an der Wall Street kontrollierte sie 17,3 % des NYSE-Handelsvolumens und 16,9 % der NASDAQ-Transaktionen und handelte täglich fast 4 Milliarden Aktien. Ihr Ruf wurde gerade erst durch eine Wall Street Letter-Auszeichnung für ihre Knight Direct-Algorithmen und die Hotspot FX-Handelsplattform gestärkt. Das Leben war schön.

Dann kam der Morgen des 1. August 2012. Was als routinemäßige Softwarebereitstellung auf acht Servern begann, entwickelte sich zu einer der teuersten 45 Minuten der Finanzgeschichte. Das Problem lag nicht in dem neuen Code selbst – sondern in der Art und Weise, wie er mit einer alten, deaktivierten Funktion interagierte, die auf einigen Servern verblieben war – eine digitale Zeitbombe, die darauf wartete, gezündet zu werden.

Vor dem 1. August hatte Knight Capital eine alte Codeleiche namens "Power Peg", das deaktiviert war. Dieser Code wurde nicht mehr verwendet. Er war zwar per Flag-Einstellung deaktiviert, aber der zugrunde liegende Code war immer noch vorhanden – und ziemlich kaputt.

Also wurde eine neue Bereitstellung der Server geplant, mit einem Wartungsfenster mitten in der Nacht, um Störungen während des laufenden Börsenhandels zu vermeiden.

Am 31. Juli 2012 begannen sie mit der Bereitstellung neuer Handelssoftware auf acht Servern. Allerdings war die Bereitstellung inkonsistent:

- Auf sieben Servern wurde der neue Code korrekt bereitgestellt.

- Auf einem Server wurde die neue Software nicht bereitgestellt, der Server wurde vergessen.

- Das Softwareupdate aktivierte versehentlich das alte Power Peg-Flag wieder.

Infolgedessen liefen einige Server mit dem neuen Code, einer mit dem alten Code. Der Server mit dem alten Code arbeitete weiterhin mit Testdaten – generierte jedoch reale Handelsaufträge.

Als der Markt öffnete, brach das Chaos aus.

Die Handelssysteme von Knight Capital spielten verrückt und führten fehlerhafte Trades in atemberaubendem Tempo aus. Innerhalb von nur 45 Minuten löste ihr automatisiertes Handelssystem mehr als 4 Millionen unbeabsichtigte Transaktionen aus.

Das Ergebnis? Ein atemberaubender Verlust von 460 Millionen US-Dollar, wie unter anderem von Business Insider und Bloomberg berichtet. Der Aktienkurs von Knight Capital stürzte an einem einzigen Tag um 32,8 % ab.

Die Folgen waren brutal. Um eine Insolvenz zu vermeiden, benötigte das Unternehmen eine Notfall-Kapitalzufuhr von 400 Millionen US-Dollar. Am 15. Oktober 2013 schloss die SEC ihre Untersuchung mit einer Geldstrafe von 12 Millionen US-Dollar wegen Verstößen gegen Handelsvorschriften ab, da angemessene Sicherheitsvorkehrungen fehlten.

Die Ironie? Diese Katastrophe hätte mit einer ordnungsgemäßen Infrastrukturautomatisierung und Bereitstellungspraxis verhindert werden können. Manuelle Serverkonfigurationen, inkonsistente Bereitstellungen und das Fehlen geeigneter Testumgebungen schufen die perfekte Sturm-Situation. Sieben Server – das war alles, was nötig war, um ein Unternehmen zu Fall zu bringen, das täglich fast 4 Milliarden Aktien handelte.

Dieser Vorfall ist eine eindringliche Erinnerung daran, warum moderne Infrastruktur-Provisionierungswerkzeuge wie Terraform existieren. Wenn eine einzige inkonsistente Konfiguration über eine Handvoll Server hinweg fast eine halbe Milliarde Dollar kosten kann, reichen die alten Methoden der manuellen Infrastrukturverwaltung und "Hoffen auf das Beste" einfach nicht mehr aus.

Die Katastrophe von Knight Capital war nicht nur ein Softwarefehler – es war ein Versagen des Infrastrukturmanagements. In der heutigen Welt, in der Infrastruktur als Code definiert, versioniert und mit konsistenten Konfigurationen automatisch bereitgestellt werden kann, wäre eine solche Katastrophe viel schwerer zu erreichen. Obwohl ich annehmen muss, dass, wenn man schon scheitert, es auf eine so spektakuläre Weise zu tun, dass man für anderthalb Jahrzehnte in jeder DevOps-Präsentation erwähnt wird, auch eine Art von Erfolg ist.

Kommen wir nun dazu, wie moderne Infrastruktur-Provisionierung solche Katastrophen verhindern kann...

Die Evolution der Infrastruktur-Provisionierung

Moderne Infrastruktur-Provisionierung muss zudem der Realität hybrider und Multi-Cloud-Umgebungen gerecht werden. Organisationen nutzen oft verschiedene Cloud-Anbieter zusätzlich zu On-Premise-Rechenzentren, um spezifische Anforderungen zu erfüllen oder regionale Vorschriften einzuhalten. Terraform bietet in diesen Szenarien eine einheitliche Arbeitsweise zur Verwaltung von Ressourcen über verschiedene Anbieter hinweg. Diese Fähigkeit ist besonders wertvoll, wenn Organisationen Konsistenz in ihrem Infrastrukturansatz wahren und gleichzeitig anbieter-spezifische Funktionen nutzen möchten.

Die Integrationsmöglichkeiten von Terraform gehen über Cloud-Infrastrukturen hinaus. Moderne Unternehmen benötigen Infrastruktur-Werkzeuge, die nahtlos mit bestehenden Systemen für Monitoring, Logging und Sicherheit zusammenarbeiten. Das Terraform-Provider-Ökosystem ermöglicht es Unternehmen, diese Integrationen als Code zu verwalten und sicherzustellen, dass neue Infrastruktur vom ersten Moment an mit den entsprechenden Sicherheits- und Überwachungsrichtlinien ausgestattet ist.

Der Vorteil von deklarativem Infrastructure-as-Code

Der Wechsel von manuellen Konfigurationen zu automatisierter Infrastrukturbereitstellung markiert eine bedeutende Entwicklung. Allerdings sind nicht alle Automatisierungsansätze gleich. Werfen wir einen genaueren Blick auf den Unterschied zwischen imperativen und deklarativen Bereitstellungsmodellen.

Der Knight-Capital-Vorfall zeigte die Risiken eines imperativen, schrittweisen Infrastrukturmanagements. Der deklarative Ansatz von Terraform bietet ein grundsätzlich anderes Paradigma. Anstatt detaillierte Befehlsketten zu definieren, beschreiben Organisationen ihren gewünschten Endzustand. Diese Veränderung ermöglicht es Engineers, sich darauf zu konzentrieren, was sie erreichen wollen, anstatt sich mit den genauen Befehlen zu beschäftigen, die dazu erforderlich sind.

Das deklarative Modell ermöglicht es Terraform, komplexe Abhängigkeitsverwaltungen automatisch zu übernehmen, sodass Ressourcen in der richtigen Reihenfolge erstellt werden und Beziehungen zwischen verschiedenen Komponenten erhalten bleiben. Dieser systematische Ansatz hilft, inkonsistente Bereitstellungen zu vermeiden, die zu Katastrophen wie dem Knight-Capital-Vorfall führen können.

| Imperativ (Beispiele: Bash-Skripte, Ansible Roles) | Deklarativ (Beispiele: SQL, Terraform Manifeste) |

|---|---|

| Definiert schrittweise Anweisungen, um das gewünschte Ergebnis zu erreichen. | Definiert den gewünschten Endzustand - das System bestimmt die notwendigen Schritte automatisch. |

| Die Ausführung ist sequentiell. Befehle müssen in einer festen Reihenfolge erfolgen. Abhängigkeiten müssen manuell verwaltet werden. | Die Ausführung ist zustandsgetrieben - Terraform berechnet Abhängigkeiten und die Reihenfolge der Ausführung. |

| Manuelle Eingriffe sind häufig erforderlich für das Ressourcenlebenszyklus-Management. | Automatisiertes Ressourcenmanagement (Erstellung, Aktualisierung, Stilllegung). |

| Typischerweise zustandslos & nicht idempotent, was bedeutet, dass erneutes Ausführen zu unbeabsichtigten Änderungen führen kann. | Zustandsbehaftet & idempotent, wodurch konsistente Ergebnisse bei wiederholten Ausführungen sichergestellt werden. |

| Fokus auf Prozesskontrolle: Sie geben an, wie Ressourcen konfiguriert werden. | Fokus auf das Ergebnis: Sie definieren, wie die Infrastruktur final aussehen soll. |

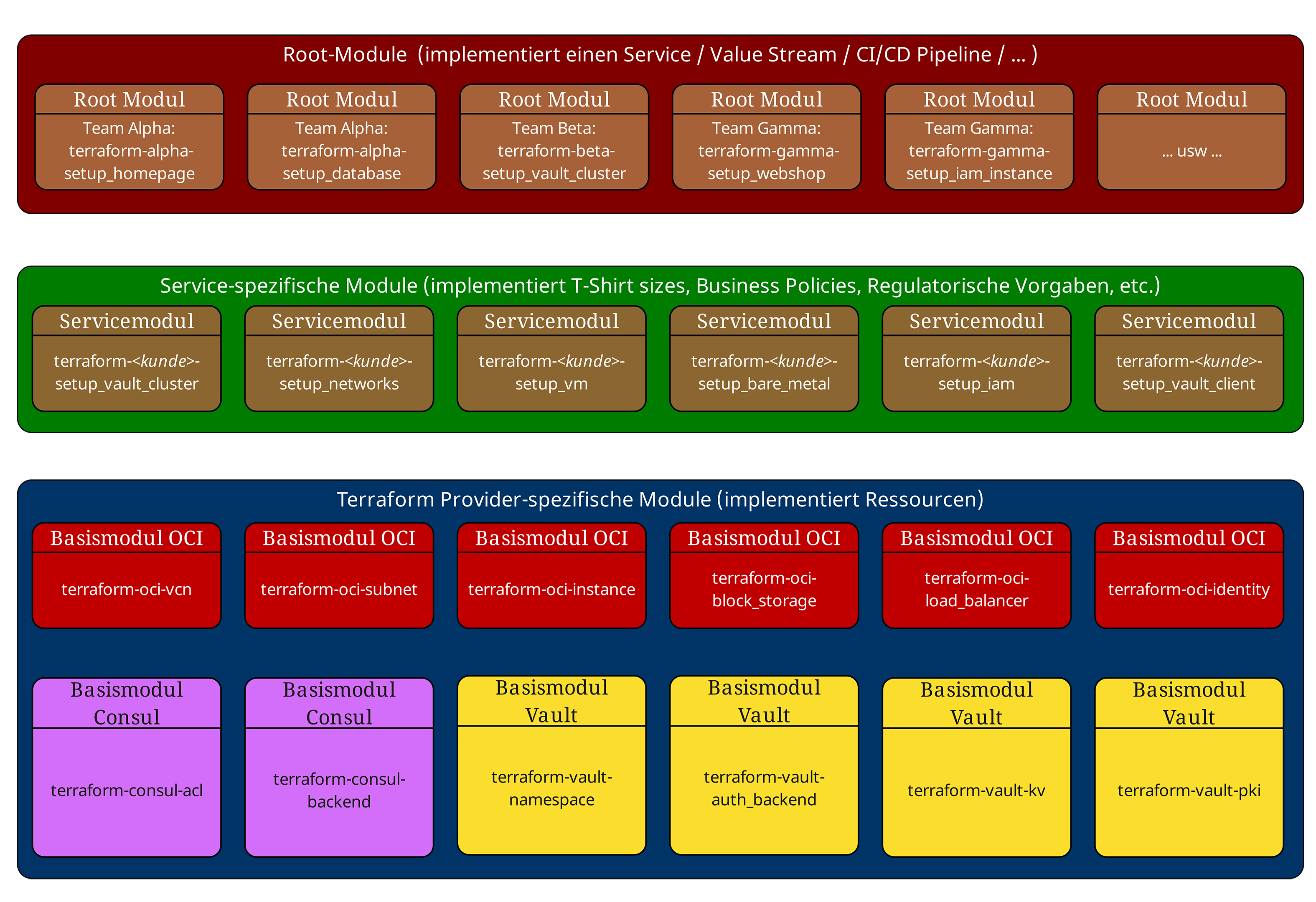

Terraform-Module: Wiederverwendbarer Code für die gesamte Organisation

Ressourcenmanagement und Skalierungsfähigkeiten sind ein weiterer entscheidender Aspekt der modernen Infrastrukturbereitstellung. Das Modulsystem von Terraform ermöglicht es uns, wiederverwendbare Komponenten für unsere Kunden zu erstellen, die Best Practices, Sicherheitskontrollen während der Planungsphase und zur Laufzeit sowie individuelle geschäftliche Richtlinien enthalten. Diese Module können teamübergreifend geteilt werden, um eine konsistente Implementierung von Infrastrukturmustern sicherzustellen, während gleichzeitig die Möglichkeit zur Anpassung besteht. Dieser Ansatz reduziert die Zeit für die Bereitstellung neuer Umgebungen erheblich und gewährleistet gleichzeitig höchste Standards in Bezug auf Sicherheit und Compliance.

Cloud-agnostische Architektur

Betrachten wir ein typisches Unternehmensszenario, in dem eine Anwendung Load Balancer, virtuelle Maschinen, Netzwerkkomponenten und Firewallregeln über mehrere Cloud-Anbieter hinweg benötigt. Mit herkömmlichen Ansätzen erfordert die Bereitstellung dieser Infrastruktur fundierte Kenntnisse der spezifischen Tools und Schnittstellen jedes Anbieters. Terraform bietet eine konsistente Syntax und einen einheitlichen Workflow durch HCL2 (HashiCorp Configuration Language 2.0), jedoch bleibt der zugrundeliegende, anbieterabhängige Code fundamental unterschiedlich. Eine Load-Balancer-Konfiguration für AWS erfordert beispielsweise völlig andere Ressourcendefinitionen und Attribute als Oracle Cloud Infrastructure (OCI), Azure oder andere Cloud-Anbieter.

Während die Marketingmaterialien von HashiCorp eine nahtlose Multi-Cloud-Erfahrung suggerieren, erfordert jeder Anbieter eine eigene spezifische Implementierung, Fachkenntnisse sowie eine kontinuierliche Verwaltung der Module, die mit den API-Schnittstellen des jeweiligen Anbieters interagieren. Durch durchdachte Abstraktion und ein ausgefeiltes Modulsystem können Organisationen gut strukturierte Schnittstellen schaffen, die Endbenutzern eine konsistente Erfahrung für die Ressourcenbereitstellung und -verwaltung über verschiedene Cloud-Anbieter hinweg bieten.

Bei ICT.technology setzen wir diese Abstraktion durch eine klare Zwei-Schichten-Modularchitektur um. Die Grundlage bilden "Basismodule" – anbieterabhängige Module, die die spezifischen Anforderungen jeder Cloud-Plattform abbilden und direkt mit den entsprechenden Provider-APIs interagieren. Diese Basismodule müssen aktiv gepflegt und an neue Funktionen der Anbieter angepasst werden.

Darauf aufbauend existieren "Servicemodule", die die eigentlichen Geschäftsdienste, Compliance-Richtlinien und standardisierte Konfigurationen (z. B. vordefinierte Größen) implementieren. Das zentrale Architekturprinzip besteht darin, dass Servicemodule niemals direkt mit Terraform-Providern interagieren – sie rufen ausschließlich Basismodule auf. Dies stellt eine klare Trennung der Verantwortlichkeiten sicher und ermöglicht eine echte Abstraktion. Auf diesen provider-spezifischen Modulen können Organisationen weitere Abstraktionsschichten aufbauen, die Endbenutzern eine einheitliche Schnittstelle zur Verfügung stellen. Wenn dieses Konzept sorgfältig implementiert wird, können Ressourcen mit konsistentem, anbieterunabhängigem Code in verschiedenen Umgebungen bereitgestellt werden – diese Fähigkeit muss jedoch gezielt entwickelt und gepflegt werden und ist keine automatische Funktion von Terraform.

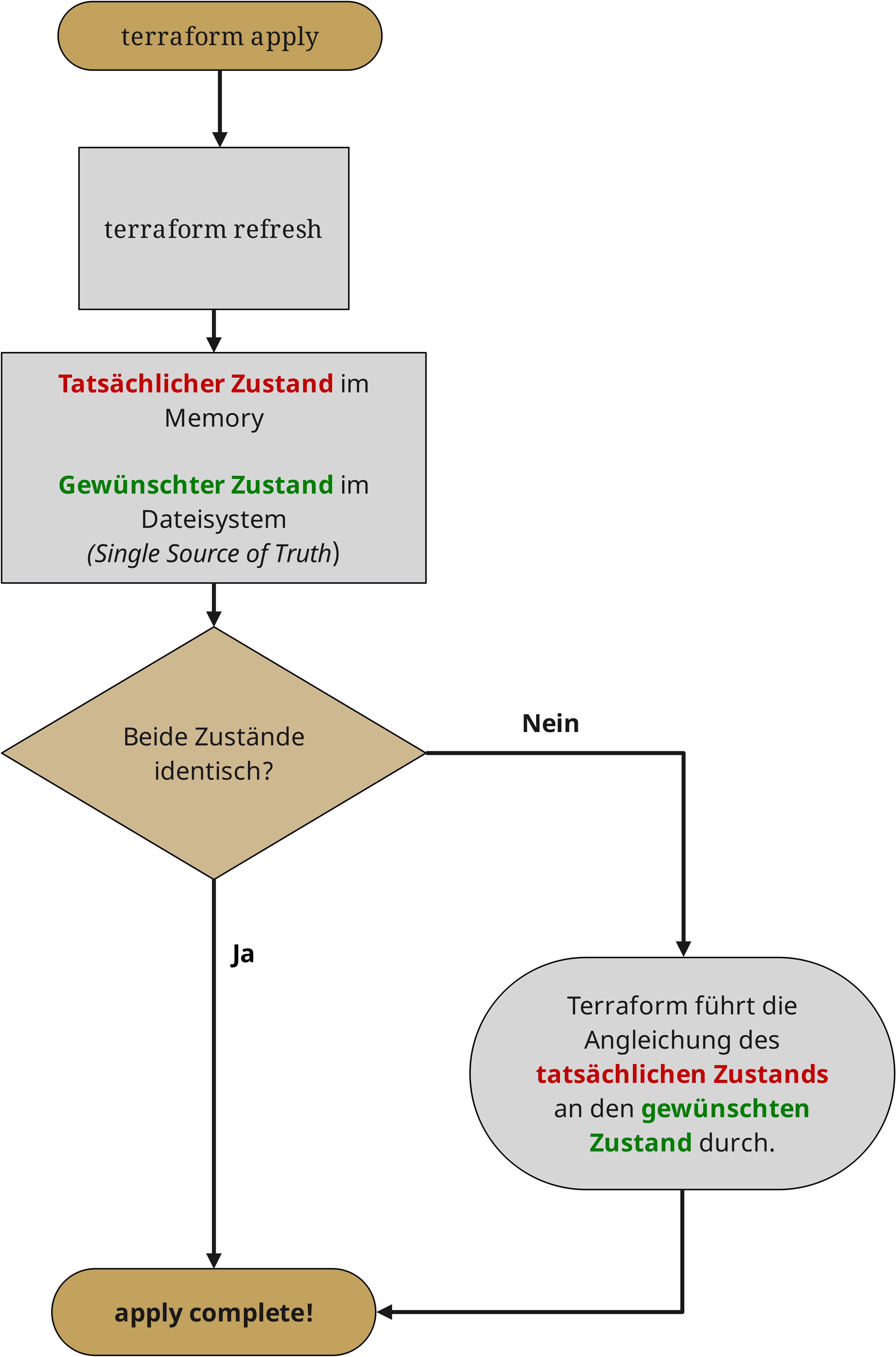

State Management

Die Stärke von Terraform zeigt sich besonders in seinen Fähigkeiten zur Zustandsverwaltung. Zustandsdateien dienen als "einzige Quelle der Wahrheit" (Single Source of Truth) für die Infrastruktur, indem sie alle Ressourcen und deren Beziehungen verfolgen. Sowohl das frei verfügbare HashiCorp Terraform als auch Terraform Enterprise unterstützen die Verwaltung des Remote-States über verschiedene Backends, wobei sie sich in Bezug auf Implementierungsaufwand und operative Verantwortung unterscheiden.

HashiCorp Terraform bietet integrierte Unterstützung für Remote-States über die Datenquelle terraform_remote_state und ermöglicht mit unterstützten Backends wie Consul ein Sperren des States, um Arbeiten im Team zu ermöglichen. Zudem können Speicherlösungen wie Amazon S3 genutzt werden, die jedoch nicht offiziell von HashiCorp supportet werden. Der entscheidende Unterschied liegt im Implementierungsaufwand und der operativen Verantwortung: Mit der frei verfügbaren Version von HashiCorp Terraform müssen Organisationen ihre eigene State-Management-Infrastruktur aufbauen und pflegen, einschließlich Backup-Verfahren, Abhängigkeitsverwaltung und Schutz der Statefiles vor Fehlern. Terraform Enterprise hingegen bietet diese Funktionen als Managed Service mit integrierten Sicherheitskontrollen, Compliance-Policies und detaillierter Audit-Protokollierung.

Spielraum für Verbesserungen: Deployment-Strategien

Während Terraform bei der Infrastrukturbereitstellung hervorragend funktioniert, benötigen Organisationen oft ausgefeiltere Deployment-Strategien wie Blue-Green-Deployments oder Canary-Releases. Diese Muster erfordern in der Regel zusätzliche Tools und Orchestrierung über die Kernfunktionen von Terraform hinaus. Wenn eine Ressource neu bereitgestellt werden muss, besteht das Standardverhalten von Terraform darin, die bestehende Ressource zu zerstören, bevor die neue Version implementiert wird, was zu Serviceunterbrechungen führen kann.

Organisationen kombinieren Terraform häufig mit ergänzenden Tools wie HashiCorp Consul, HashiCorp Nomad und Anwendungsbereitstellungsplattformen, um anspruchsvollere Deployment-Muster zu realisieren. Durch sorgfältiges State-Management und Infrastrukturversionierung verwaltet Terraform die Infrastrukturkomponenten, während andere Tools für das Traffic-Routing und die Anwendungsauslieferung zuständig sind.

Bewältigung kritischer Risiken in der Cloud-Infrastruktur

Mit der Skalierung ihrer Cloud-Infrastruktur sehen sich Organisationen mehreren kritischen Risiken gegenüber, die sorgfältig verwaltet werden müssen. Das Verständnis dieser Risiken und die Implementierung geeigneter Kontrollen über die Infrastrukturbereitstellung sind essenziell, um eine sichere und konforme Umgebung zu gewährleisten.

Absicherung der Cloud-Infrastruktur durch Code

Sicherheitslücken in der Cloud-Infrastruktur entstehen oft durch inkonsistente Implementierung von Sicherheitskontrollen und mangelnde Standardisierung zwischen verschiedenen Umgebungen. Traditionelle Sicherheitsansätze, die stark auf manuelle Konfigurationen und punktuelle Audits angewiesen sind, können mit den schnellen Veränderungen in Cloud-Umgebungen kaum Schritt halten.

Sicherheitslücken in der Cloud-Infrastruktur entstehen oft durch inkonsistente Implementierung von Sicherheitskontrollen und mangelnde Standardisierung zwischen verschiedenen Umgebungen. Traditionelle Sicherheitsansätze, die stark auf manuelle Konfigurationen und punktuelle Audits angewiesen sind, können mit den schnellen Veränderungen in Cloud-Umgebungen kaum Schritt halten.

Terraform bietet eine robuste Grundlage für die Umsetzung von Security-as-Code-Praktiken durch die tiefe Integration mit dem breiteren HashiCorp-Ökosystem und anderen Unternehmenssicherheitslösungen. HashiCorp Vault dient als zentrale Plattform für Secrets-Management und Datenschutz, die sowohl von Terraform konfiguriert als auch genutzt werden kann.

Durch Terraform können Organisationen die Einrichtung von Vaults Secret Engines, Authentifizierungsmethoden und Zugriffskontrollrichtlinien automatisieren. Dies ermöglicht

- die automatisierte Verwaltung von Secrets,

- Verschlüsselung,

- und identitätsbasierte Zugriffskontrollen

über die gesamte Infrastruktur hinweg. Beispielsweise kann Terraform Vault so konfigurieren, dass es Datenbankpasswörter dynamisch verwaltet, sich in die Key-Management-Services von Cloud-Anbietern integriert, PKI-Infrastrukturen verwaltet und Multi-Faktor-Authentifizierung (MFA) erfordert, bevor Änderungen an der Infrastruktur vorgenommen werden – und das alles, ohne dass sensible Daten im Terraform-Code gespeichert werden.

Identity- und Access-Management stellt eine entscheidende Komponente der Infrastruktursicherheit dar. Organisationen setzen häufig Keycloak als Identitätsanbieter ein, der vollständig über Terraform verwaltet werden kann. Dazu gehört die Automatisierung der Einrichtung von Realms, Clients, Rollen und Gruppen sowie die Konfiguration der Föderation mit Unternehmensidentitätssystemen.

Terraform kann zudem die Integration zwischen Keycloak und anderen Sicherheitstools wie Vault verwalten und so ein kohärentes Identitäts- und Zugriffsmanagement-Framework schaffen. HashiCorp Boundary kann zusätzliche identitätsbasierte Zugriffskontrolle und SSH-Audit-Funktionen bereitstellen, jedoch betrachten wir bei ICT.technology Boundary nicht als produktionsreif, es sei denn, ein Unternehmen nutzt bereits einen hochsicheren und hochverfügbaren PostgreSQL-Datenbankcluster in seinem Trust Center. PostgreSQL ist eine zwingende Voraussetzung für HashiCorp Boundary zum Zeitpunkt der Erstellung dieses Artikels, was in unternehmensweiten Umgebungen mit hohen Sicherheitsanforderungen, Lieferkettenvorgaben und Notwendigkeit von Herstellersupport oft keine realistische Option darstellt.

Die praktische Umsetzung von Sicherheitskontrollen in Terraform erfordert einen umfassenden Tooling-Ansatz. Pre-Commit-Hooks in Versionskontrollsystemen können bereits vor dem Commit erste Sicherheitsvalidierungen durchführen. Statische Analysetools, die in CI/CD-Pipelines integriert sind, können Terraform-Konfigurationen auf Sicherheitsfehlkonfigurationen, potenzielle Datenexpositionen und Compliance-Verstöße überprüfen. Tools wie checkov bieten speziell für Terraform entwickelte automatisierte Sicherheits- und Compliance-Prüfungen.

Diese Tools können so konfiguriert werden, dass sie unternehmensspezifische Sicherheitsrichtlinien durchsetzen und Sicherheitsanalysen während des Infrastrukturbereitstellungsprozesses liefern. Für statische Codeanalyse und Sicherheitsüberprüfungen verwenden Organisationen häufig Tools wie tfsec für das Scannen nach Best Practices in Bezug auf Sicherheit und HashiCorp Sentinel zur Durchsetzung von Policy-as-Code und Compliance-Überprüfung. Während Terraform selbst keine direkten Sicherheitsüberwachungssysteme mitbringt, kann es die erforderliche Infrastruktur und Integrationen für Sicherheitstools bereitstellen. So kann Terraform beispielsweise Log-Weiterleitungen an SIEM-Systeme wie Splunk oder den ELK Stack konfigurieren, notwendige Netzwerkkonfigurationen umsetzen und Zugriffsberechtigungen verwalten.

Die Sicherheitsüberwachung zur Laufzeit in Unternehmensumgebungen erfordert eine sorgfältige Integration zwischen Infrastrukturbereitstellung und Sicherheitssystemen. Terraform kann Enterprise-Monitoring-Lösungen über offizielle Provider konfigurieren, beispielsweise Datadog für Infrastrukturanalyse und Palo Alto Prisma Cloud für Cloud-Sicherheit. Der ServiceNow-Provider ermöglicht grundlegende Konfigurationsmanagement-Integrationen, wobei komplexe Unternehmensintegrationen oft zusätzliche Orchestrierungstools erfordern.

Automatisierte Sicherheitstools spielen eine entscheidende Rolle bei der Aufrechterhaltung kontinuierlicher Compliance und einer robusten Sicherheitsstrategie. Konfigurationsvalidierungstools können während der Terraform-Planungsphase Sicherheitsstandards durch benutzerdefinierte Regelwerke durchsetzen. Secret-Scanning-Tools integrieren sich in Versionskontrollsysteme, um versehentliches Committen sensibler Daten zu verhindern. Policy-as-Code-Frameworks ermöglichen es Organisationen, Sicherheitsrichtlinien konsistent über alle Infrastrukturbereitstellungen hinweg zu definieren und durchzusetzen. Diese Werkzeuge arbeiten zusammen, um eine umfassende Sicherheitsautomatisierungspipeline zu schaffen, die Infrastrukturänderungen in mehreren Phasen überprüft – von der anfänglichen Entwicklung bis hin zur produktiven Bereitstellung.

Vermeidung von Konfigurationsabweichungen (Drift) und Fehlkonfigurationen

Konfigurationsabweichungen gehören zu den größten betrieblichen Risiken in Cloud-Umgebungen. Da sich Systeme weiterentwickeln und Teams Änderungen vornehmen, wird es zunehmend schwieriger, die Konsistenz zwischen dem beabsichtigten und dem tatsächlichen Zustand der Infrastruktur aufrechtzuerhalten. Fehlkonfigurationen können zu Sicherheitslücken, Compliance-Verstößen und betrieblichen Problemen führen.

Konfigurationsabweichungen gehören zu den größten betrieblichen Risiken in Cloud-Umgebungen. Da sich Systeme weiterentwickeln und Teams Änderungen vornehmen, wird es zunehmend schwieriger, die Konsistenz zwischen dem beabsichtigten und dem tatsächlichen Zustand der Infrastruktur aufrechtzuerhalten. Fehlkonfigurationen können zu Sicherheitslücken, Compliance-Verstößen und betrieblichen Problemen führen.

Der zustandsbasierte Ansatz von Terraform bietet eine leistungsstarke Lösung zur Erkennung und Korrektur von Konfigurationsabweichungen. Durch die kontinuierliche Speicherung des gewünschten Infrastrukturzustands und den regelmäßigen Vergleich mit dem tatsächlichen Zustand kann Terraform Abweichungen automatisch identifizieren und beheben. Diese Funktionalität erstreckt sich über grundlegende Ressourcenkonfigurationen hinaus und umfasst auch sicherheitsrelevante Einstellungen, Tags und andere Metadaten, die für eine ordnungsgemäße Governance entscheidend sind.

Konfigurationsabweichungen können durch regelmäßige terraform plan-Operationen erkannt werden, die den aktuellen Zustand mit der gewünschten Konfiguration vergleichen. Während HashiCorp Terraform die manuelle Ausführung dieser Operationen und zusätzliche Skripterstellung für Automatisierung erfordert, bietet Terraform Enterprise integrierte Funktionen zur automatisierten Erkennung und Behebung von Abweichungen (Drift Detection). Organisationen, die die kostenlose Version von HashiCorp Terraform verwenden, entwickeln in der Regel eigene Automatisierungslösungen, indem sie regelmäßige terraform plan-Operationen in CI/CD-Pipelines und benutzerdefinierten Skripten einplanen. Dies kann die zeitgesteuerte Ausführung von Plan-Operationen sowie Benachrichtigungssysteme umfassen, die Teams alarmieren, wenn Abweichungen festgestellt werden. Die eigentliche Korrektur von Abweichungen erfordert jedoch in jedem Fall eine sorgfältige Abwägung der möglichen Auswirkungen auf den Betrieb und kann in schwerwiegenderen Fällen eine menschliche Überprüfung vor der Anwendung von Änderungen erforderlich machen.

Die sichere Verwaltung von Terraform-Statefiles stellt einen weiteren kritischen Aspekt der Sicherheitskette dar. Organisationen, die die kostenlose Version von Terraform nutzen, setzen häufig auf einen sicheren HashiCorp Consul-Backend zur Speicherung von Zustandsdateien, während diese Funktion in Terraform Enterprise bereits integriert ist. Versionskontrollsysteme verfolgen Änderungen an Infrastrukturdefinitionen, während separate Audit-Logging-Tools detaillierte Aufzeichnungen aller Infrastrukturmodifikationen führen. Tools wie GitLab CI oder Jenkins können so konfiguriert werden, dass sie Genehmigungsworkflows für Infrastrukturänderungen erzwingen und sicherstellen, dass Sicherheitsprüfungen erfolgen, bevor Änderungen angewendet werden.

Gewährleistung hoher Verfügbarkeit und Minimierung von Ausfallzeiten

Ausfallzeiten und Dienstunterbrechungen können erhebliche Auswirkungen auf den Geschäftsbetrieb und die Kundenzufriedenheit haben. Die moderne Infrastrukturbereitstellung muss robuste Strategien zur Aufrechterhaltung der Verfügbarkeit beinhalten und gleichzeitig notwendige Änderungen und Updates ermöglichen.

Das ausgefeilte Zustandsmanagement und die Abhängigkeitsverfolgung von Terraform ermöglichen es Organisationen, komplexe Deployment-Muster umzusetzen, die Ausfallzeiten minimieren. Blue-Green-Deployments können beispielsweise durch Terraform orchestriert werden, indem neue Infrastruktur parallel zur bestehenden Umgebung erstellt, validiert und dann sukzessive über Load Balancer mit Datenverkehr versorgt wird, um das Risiko zu minimieren. Sobald der gesamte Datenverkehr in die neue Umgebung umgeleitet wurde und diese als stabil gilt, kann Terraform die nicht mehr genutzten Ressourcen der alten Umgebung stilllegen, um Kosten zu reduzieren.

Die Fähigkeit der Plattform, komplexe Abhängigkeiten zu verwalten, stellt sicher, dass Ressourcen in der richtigen Reihenfolge erstellt und aktualisiert werden, wodurch das Risiko von Dienstunterbrechungen während Änderungen reduziert wird. Organisationen können Validierungsprüfungen für Benutzerangaben implementieren, Laufzeitprüfungen für dynamisch generierte Werte durchführen und automatisierte Tests über das integrierte Terraform Testing Framework in ihre Infrastrukturbereitstellung einbinden. Dies ermöglicht eine frühzeitige Identifizierung potenzieller Probleme im Entwicklungszyklus, bevor sie Produktionsumgebungen beeinträchtigen.

Kontinuierliche Einhaltung von Compliance-Vorgaben

Compliance-Anforderungen entwickeln sich kontinuierlich weiter und werden immer komplexer, insbesondere für Unternehmen, die in regulierten Branchen oder über mehrere Jurisdiktionen hinweg tätig sind. Traditionelle Compliance-Ansätze, die häufig auf periodischen Audits und manuellen Überprüfungen basieren, können die kontinuierliche Gewährleistung von Vorschriften in modernen Cloud-Umgebungen nicht mehr sicherstellen.

Terraform ermöglicht es Organisationen, Compliance-as-Code-Praktiken zu implementieren, indem Compliance-Anforderungen in Infrastrukturdefinitionen übersetzt werden, die versionskontrolliert verwaltet werden können. Der Implementierungsansatz unterscheidet sich jedoch erheblich zwischen der kostenlosen Version HashiCorp Terraform und der Enterprise-Variante. Mit HashiCorp Terraform setzen Organisationen typischerweise auf eine Kombination aus sorgfältig erstellten Modulen, benutzerdefinierten Validierungsregeln in Variablendefinitionen und externen Tools zur Richtliniendurchsetzung. Dies kann den Einsatz von Pre-Commit-Hooks, benutzerdefinierten Validierungsskripten und CI/CD-Pipeline-Prüfungen umfassen, um die Einhaltung von Vorschriften sicherzustellen.

Terraform Enterprise bietet mit Sentinel eine integrierte Policy-as-Code-Funktionalität, die erweiterte Compliance-Prüfungen ermöglicht, bevor Änderungen angewendet werden. Ohne Enterprise setzen Unternehmen häufig alternative Lösungen wie Open Policy Agent (OPA), benutzerdefinierte Skripte oder CI/CD-Pipeline-Validierungen ein. Diese externen Tools können Anforderungen wie Namenskonventionen für Ressourcen, Sicherheitskonfigurationen und Datenhoheitsanforderungen durchsetzen, erfordern jedoch zusätzlichen Einrichtungsaufwand und Wartung und sind weniger leistungsfähig als der integrierte Ansatz von Terraform Enterprise.

Die umfassenden Audit-Funktionen der Terraform Enterprise-Plattform liefern detaillierte Aufzeichnungen über alle Infrastrukturänderungen, einschließlich

- wer die Änderung vorgenommen hat,

- wann sie durchgeführt wurde, und

- welche spezifischen Modifikationen vorgenommen wurden.

Dieses Audit-Protokoll ist von unschätzbarem Wert, um Compliance während Prüfungen nachzuweisen und Sicherheitsvorfälle zu untersuchen.

Ausblick

Da sich die Cloud-Infrastruktur weiterentwickelt, wird die Rolle der Infrastrukturbereitstellung zur Aufrechterhaltung von Sicherheit, Compliance und operativer Exzellenz immer wichtiger. Organisationen müssen fortschrittliche Ansätze übernehmen, die mit der Komplexität moderner Cloud-Umgebungen umgehen können und gleichzeitig konsistente Sicherheits- und Compliance-Kontrollen gewährleisten.

Da sich die Cloud-Infrastruktur weiterentwickelt, wird die Rolle der Infrastrukturbereitstellung zur Aufrechterhaltung von Sicherheit, Compliance und operativer Exzellenz immer wichtiger. Organisationen müssen fortschrittliche Ansätze übernehmen, die mit der Komplexität moderner Cloud-Umgebungen umgehen können und gleichzeitig konsistente Sicherheits- und Compliance-Kontrollen gewährleisten.

Das deklarative Modell von Terraform, kombiniert mit seinem leistungsstarken Zustandsmanagement und seinem breiten Anbieter-Ökosystem, bietet eine robuste Grundlage zur Bewältigung dieser Herausforderungen. Durch die Implementierung von Infrastructure-as-Code-Praktiken und die Nutzung fortschrittlicher Sicherheits- und Compliance-Funktionen können Unternehmen eine widerstandsfähige Cloud-Infrastruktur aufbauen, die ihre geschäftlichen Anforderungen erfüllt und gleichzeitig hohe Standards für Sicherheit und Compliance gewährleistet.

Die Zukunft der Infrastrukturbereitstellung wird voraussichtlich noch stärker auf Sicherheitsautomatisierung, Compliance-Automatisierung und intelligente Orchestrierung setzen. Unternehmen, die heute in den Aufbau robuster Infrastrukturbereitstellungsfähigkeiten investieren, werden gut darauf vorbereitet sein, sich an diese sich weiterentwickelnden Anforderungen anzupassen und gleichzeitig die notwendige Agilität zu bewahren, um in sich schnell verändernden Märkten wettbewerbsfähig zu bleiben.