Au début de l'année 2024, une vaste campagne de cybersécurité connue sous le nom de EmeraldWhale a exposé plus de 10 000 dépôts Git privés, divulguant plus de 15 000 identifiants de services cloud. Les attaquants ont exploité des dépôts Git mal configurés, obtenant ainsi un accès non autorisé à des données sensibles stockées en clair. Cette violation met en évidence un problème critique et récurrent : les identifiants codés en dur, la mauvaise gestion des secrets et l'absence de contrôles de sécurité adéquats restent parmi les principales vecteurs d'attaque dans les environnements d'entreprise.

Alors que les entreprises adoptent des stratégies multi-cloud et des architectures applicatives modernes, la complexité de la sécurisation des données sensibles, de la gestion des identités machines et de l'implémentation des services de chiffrement a considérablement augmenté. Pourtant, de nombreuses organisations s'appuient encore sur des pratiques de sécurité obsolètes. Les secrets statiques stockés dans des fichiers de configuration, la rotation manuelle des certificats et les implémentations de chiffrement ad hoc introduisent des risques de sécurité majeurs, tant en termes de violations de données que de non-conformité réglementaire.

Chez ICT.technology, nous avons constaté que les organisations sous-estiment souvent ces risques jusqu'à ce qu'elles subissent un incident de sécurité. Sécuriser une infrastructure moderne nécessite bien plus que de la technologie — cela exige une approche holistique et automatisée garantissant évolutivité, conformité et efficacité opérationnelle. C’est ici qu’intervient HashiCorp Vault.

Vault s'est imposé comme la référence de l'industrie pour l'infrastructure de sécurité des entreprises, offrant une solution unifiée pour la gestion des secrets, la sécurité basée sur l’identité et le chiffrement en tant que service. Plutôt que de simplement stocker des secrets, Vault les génère dynamiquement, gère les identités machines et automatise le chiffrement, tout en appliquant des contrôles d'accès granulaire.

Dans cet article, nous examinerons comment Vault transforme l'infrastructure de sécurité, pourquoi les approches traditionnelles sont insuffisantes et comment les entreprises peuvent tirer parti de Vault pour renforcer leur posture de sécurité. Que vous soyez un décideur évaluant des solutions de sécurité d’entreprise ou un ingénieur cherchant un moyen évolutif de gérer les secrets, ce guide vous fournira une feuille de route pratique pour sécuriser une infrastructure moderne avec HashiCorp Vault.

Pourquoi la sécurité traditionnelle échoue et pourquoi Vault est différent

Les approches traditionnelles en matière d'infrastructure de sécurité, qui reposaient souvent sur des identifiants statiques, une gestion manuelle des certificats et des solutions de chiffrement disparates, se sont révélées insuffisantes pour les environnements d'entreprise modernes. Ces méthodes entraînent fréquemment des vulnérabilités de sécurité, des inefficacités opérationnelles et des défis en matière de conformité.

Imaginez un environnement d'entreprise typique : les applications, services et composants d'infrastructure doivent s'authentifier, accéder à des ressources sensibles et protéger des données confidentielles. Traditionnellement, cela était géré par un ensemble disparate d'identifiants statiques, de clés de chiffrement configurées manuellement et d'outils de gestion des certificats distincts. Par exemple, les certificats TLS sont souvent acquis manuellement auprès d'un fournisseur externe, un processus qui peut facilement prendre plusieurs jours.

Le problème ? Ces approches ne sont ni évolutives ni sécurisées. Les identifiants statiques sont souvent codés en dur dans le code source ou les fichiers de configuration, ce qui les rend vulnérables aux fuites. La rotation manuelle des clés entraîne des erreurs humaines et des goulets d'étranglement opérationnels. Les solutions de sécurité disparates augmentent la complexité de gestion et les risques de non-conformité. De plus, les certificats TLS ont souvent des durées de vie (TTL) très longues afin de réduire la charge administrative, ce qui expose davantage les organisations aux risques de sécurité.

Mais il n'y a aucune raison pour que les organisations acceptent cet état de fait. Vault redéfinit l'infrastructure de sécurité en introduisant une approche unifiée, automatisée et basée sur l'identité pour la gestion des secrets, l'authentification des machines et les services de chiffrement. Plutôt que de simplement stocker des secrets, Vault les génère dynamiquement, applique des contrôles d'accès granulaires et automatise la gestion du cycle de vie des clés.

Avec Vault, les entreprises peuvent remplacer des flux de travail de sécurité fragmentés par une plateforme centralisée qui s'intègre parfaitement à leur infrastructure—qu'elle soit sur site, dans le cloud ou dans un environnement multi-cloud.

Cette approche change fondamentalement la façon dont les organisations gèrent leur infrastructure de sécurité. Plutôt que de devoir gérer des systèmes de sécurité disparates, elles peuvent mettre en place une plateforme unifiée qui couvre l'authentification des machines jusqu'aux services de chiffrement.

Considérons un scénario d'entreprise typique où les applications et services nécessitent une communication sécurisée, un accès à des ressources sensibles et des capacités de chiffrement. Avec les approches traditionnelles, la gestion de ces besoins nécessiterait plusieurs systèmes spécialisés, chacun avec ses propres contraintes de gestion et de sécurité. Vault simplifie cela en fournissant des services de sécurité centralisés via son API unifiée.

Cependant, la mise en œuvre d'une infrastructure de sécurité efficace nécessite une prise en compte minutieuse des exigences des entreprises. Les organisations doivent non seulement permettre des cas d'utilisation avancés tels que la gestion de PKI et le chiffrement en tant que service, mais aussi concevoir leur architecture Vault pour prendre en charge la haute disponibilité, la reprise après sinistre et les exigences de conformité.

Chez ICT.technology, nous déployons Vault selon une architecture modulaire et basée sur les meilleures pratiques pour répondre aux besoins des entreprises.

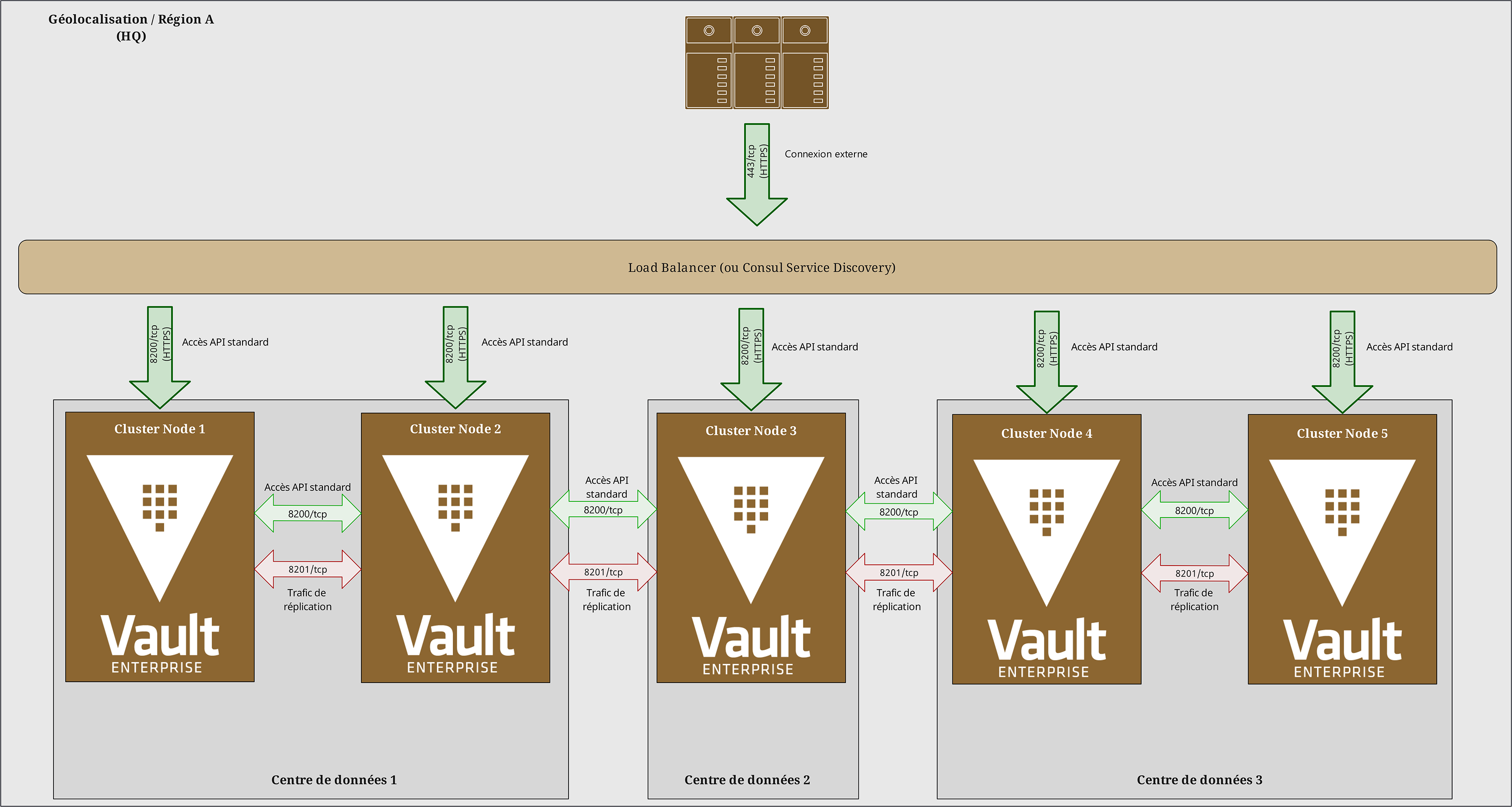

La base repose sur un cluster Vault hautement disponible, généralement déployé sur plusieurs centres de données lorsque cela est possible, ou au minimum sur différentes zones de défaillance. Cela garantit qu'aucun point unique de défaillance ne puisse mettre hors service l'ensemble du cluster.

Grâce au backend de stockage intégré Raft de Vault, qui assure la résilience et la cohérence des déploiements d'entreprise, les données sont synchronisées entre les nœuds du cluster et même entre clusters entiers. Les clusters de réplication de performance et de reprise après sinistre garantissent la continuité des activités et répondent aux exigences de souveraineté des données régionales, telles que la conformité au RGPD pour les clients de l'UE.

Les modules de sécurité matériels (HSM) offrent une protection supplémentaire pour les clés maîtresses et les secrets critiques, répondant aux exigences de conformité strictes des secteurs comme la finance et la santé.

Sécurité basée sur l'identité pour les humains et les machines

La véritable puissance de Vault se révèle lorsqu'on examine son approche avancée de la sécurité basée sur l'identité. Dans les entreprises modernes, la gestion des identités ne se limite plus aux utilisateurs humains, mais inclut également les services, applications et composants d'infrastructure. Par exemple, Starbucks utilise HashiCorp Vault pour sécuriser les secrets et gérer les identités de plus de 100 000 dispositifs en périphérie dans ses points de vente. Cette mise en œuvre garantit que les acteurs humains et machines sont authentifiés et autorisés en toute sécurité, mettant en évidence la capacité de Vault à gérer des exigences complexes en matière de sécurité basée sur l'identité.

La véritable puissance de Vault se révèle lorsqu'on examine son approche avancée de la sécurité basée sur l'identité. Dans les entreprises modernes, la gestion des identités ne se limite plus aux utilisateurs humains, mais inclut également les services, applications et composants d'infrastructure. Par exemple, Starbucks utilise HashiCorp Vault pour sécuriser les secrets et gérer les identités de plus de 100 000 dispositifs en périphérie dans ses points de vente. Cette mise en œuvre garantit que les acteurs humains et machines sont authentifiés et autorisés en toute sécurité, mettant en évidence la capacité de Vault à gérer des exigences complexes en matière de sécurité basée sur l'identité.

Pour l'authentification des utilisateurs, Vault s'intègre parfaitement aux fournisseurs d'identité d'entreprise via des méthodes telles que OIDC, LDAP et JWT. Cette intégration permet aux organisations de maintenir des politiques de contrôle d'accès cohérentes tout en tirant parti des investissements existants en gestion des identités. Vault Enterprise améliore ces capacités grâce à l'intégration de Sentinel pour le Policy-as-Code, permettant aux organisations de mettre en place des politiques de contrôle d'accès avancées prenant en compte des facteurs tels que l'heure de la journée, les plages d'adresses IP et le statut MFA.

L'authentification des machines dans Vault représente une capacité essentielle pour les infrastructures modernes. Grâce à des méthodes comme l'authentification Kubernetes, les méthodes d'authentification spécifiques aux fournisseurs cloud et les certificats TLS, Vault permet une communication sécurisée entre machines et un accès automatisé aux services de sécurité. Cette capacité est particulièrement précieuse dans les environnements dynamiques où la sécurité basée sur les adresses IP traditionnelles est insuffisante.

Combiné à Consul pour la découverte de services, la segmentation réseau et les capacités de service mesh, ainsi qu'à Terraform pour le provisionnement d'infrastructure, Vault crée une base de sécurité complète pour les architectures applicatives modernes.

Chiffrement en tant que service

Les applications modernes nécessitent de plus en plus des capacités de chiffrement, mais leur mise en œuvre correcte reste un défi. Les capacités de chiffrement en tant que service (EaaS) de Vault permettent aux organisations de centraliser et de standardiser leurs opérations de chiffrement via le moteur de secrets Transit. Ce service offre des opérations de chiffrement avancées, notamment la rotation des clés, le chiffrement/déchiffrement des données et la gestion sécurisée des clés.

L'utilisation est simple : une personne ou une application s'authentifie et envoie des données—par exemple, un document contenant des informations sensibles—à un point de terminaison de l'API REST. Vault chiffre ensuite les données selon la configuration définie pour cet utilisateur ou cette application et renvoie le document chiffré. Ce document peut alors être stocké en toute sécurité dans une base de données, un système de fichiers, un CMS ou tout autre emplacement requis. Le processus de déchiffrement suit le même flux de travail : le document chiffré est envoyé à Vault, qui retourne le contenu déchiffré.

Le moteur Transit prend en charge divers algorithmes de chiffrement et types de clés, permettant aux organisations d'implémenter un chiffrement conforme à leurs exigences de sécurité et de conformité. La rotation des clés peut être automatisée en fonction du temps ou du nombre d'utilisations, garantissant ainsi une hygiène cryptographique optimale sans surcharge opérationnelle. Grâce à une intégration soignée avec les applications et l'infrastructure, les organisations peuvent mettre en place des services de chiffrement complets qui protègent les données sensibles tout en maintenant l'efficacité opérationnelle.

PKI d'entreprise et gestion des certificats

La gestion des infrastructures à clé publique (PKI) représente l'une des fonctionnalités les plus puissantes de Vault. Le moteur de secrets PKI permet aux organisations de mettre en œuvre des workflows avancés de gestion des certificats, y compris l'émission, la rotation et la révocation automatisées des certificats. Cette capacité couvre aussi bien les certificats SSL/TLS simples que des hiérarchies PKI multi-niveaux complexes pouvant prendre en charge l'ensemble des infrastructures de sécurité d'une organisation.

La gestion des infrastructures à clé publique (PKI) représente l'une des fonctionnalités les plus puissantes de Vault. Le moteur de secrets PKI permet aux organisations de mettre en œuvre des workflows avancés de gestion des certificats, y compris l'émission, la rotation et la révocation automatisées des certificats. Cette capacité couvre aussi bien les certificats SSL/TLS simples que des hiérarchies PKI multi-niveaux complexes pouvant prendre en charge l'ensemble des infrastructures de sécurité d'une organisation.

Dans les environnements d'entreprise, les fonctionnalités PKI de Vault permettent aux organisations de maintenir un contrôle total sur le cycle de vie de leurs certificats tout en garantissant une sécurité et une auditabilité appropriées.

Un exemple notable est Athenahealth, une entreprise leader dans la technologie de la santé, qui a adopté HashiCorp Vault pour rationaliser et standardiser ses opérations de gestion des secrets. Cette démarche a renforcé leur posture de sécurité et assuré la protection des dossiers patients et des informations opérationnelles sensibles.

Les autorités de certification racine (Root CA) peuvent être stockées hors ligne ou protégées par des modules de sécurité matériels (HSM), tandis que les autorités intermédiaires gérées par Vault prennent en charge les opérations quotidiennes des certificats.

L'intégration avec Terraform permet le provisionnement automatisé des certificats dans le cadre du déploiement d'infrastructure, tandis que l'intégration avec Consul permet la distribution et la rotation automatique des certificats pour les déploiements de service mesh.

Intégration avec les outils HashiCorp et les systèmes d'entreprise

Les capacités d'intégration de Vault vont au-delà de l'accès basique via API pour inclure une intégration approfondie avec d'autres outils HashiCorp et les systèmes d'entreprise. La combinaison de Vault, Terraform et Consul permet une automatisation avancée de la sécurité et des implémentations de service mesh. Par exemple, Expedia utilise ces outils pour maintenir une plateforme de calcul fiable pour ses clients, garantissant des opérations sécurisées et efficaces sur l'ensemble de ses services.

Terraform peut automatiser le déploiement et la configuration de l'infrastructure Vault, tandis que Consul fournit la découverte de services, la segmentation réseau et les capacités de service mesh.

Grâce aux fournisseurs Terraform et aux intégrations personnalisées, les organisations peuvent automatiser le provisionnement des secrets, des certificats et des services de chiffrement dans le cadre de leur processus de déploiement d'infrastructure. Cette intégration permet d'adopter des pratiques de security-as-code, où les configurations et politiques de sécurité sont gérées en version et appliquées automatiquement sur tous les environnements.

Répondre aux exigences de sécurité critiques des entreprises

Implémentation d'une haute disponibilité de niveau entreprise

La haute disponibilité dans l'infrastructure de sécurité est incontournable pour les environnements d'entreprise. Par exemple, Citi, une entreprise mondiale de services financiers, utilise HashiCorp Vault pour gérer les secrets et protéger les informations sensibles sur l'ensemble de son infrastructure, garantissant ainsi une haute disponibilité et des mesures de sécurité robustes.

Toute interruption de l'accès aux services de sécurité peut entraîner des pannes de service à grande échelle. Vault Enterprise répond à cette problématique grâce à son backend de stockage intégré Raft et à ses capacités avancées de clustering. La réplication de performance permet aux organisations de maintenir plusieurs clusters Vault actifs répartis sur plusieurs datacenters et régions, garantissant un accès à faible latence aux services de sécurité tout en respectant les exigences de souveraineté des données.

L'infrastructure PKI gérée par Vault doit être particulièrement résiliente, car les opérations sur les certificats sont essentielles au bon fonctionnement des systèmes. L'architecture de Vault garantit que les services d'émission de certificats restent disponibles, même lors des fenêtres de maintenance ou des pannes partielles du système. Cependant, il existe une limitation : Vault ne fournit pas de point de distribution de liste de révocation de certificats (CRL Distribution Point - CDP) ni de service OCSP (Online Certificate Status Protocol). Si la génération de la CRL est interrompue en raison d'une indisponibilité, les systèmes dépendants pourraient ne pas être en mesure de vérifier le statut de révocation des certificats.

Le moteur de secrets Transit pour les services de chiffrement est conçu pour maintenir sa disponibilité via les opérations en cluster, garantissant que les applications puissent accéder en continu aux capacités de chiffrement et de déchiffrement.

Mais en tant que décideur IT expérimenté ou ingénieur chevronné, vous le savez bien : les catastrophes surviennent toujours de manière imprévisible. HashiCorp Vault ne fait pas exception à cette règle. Les capacités de reprise après sinistre de Vault Enterprise offrent une résilience supplémentaire grâce à des clusters de réplication DR dédiés. Ces clusters conservent des copies à jour des données et de la configuration de Vault, y compris les certificats PKI, les clés de chiffrement et les politiques d'authentification, permettant un basculement rapide en cas de panne régionale ou d'autre incident majeur. Cependant, cette résilience ne signifie pas une auto-réparation—la mise en œuvre des clusters DR nécessite une planification minutieuse en matière de connectivité réseau, de surveillance et de procédures de basculement afin d'assurer la continuité des activités.

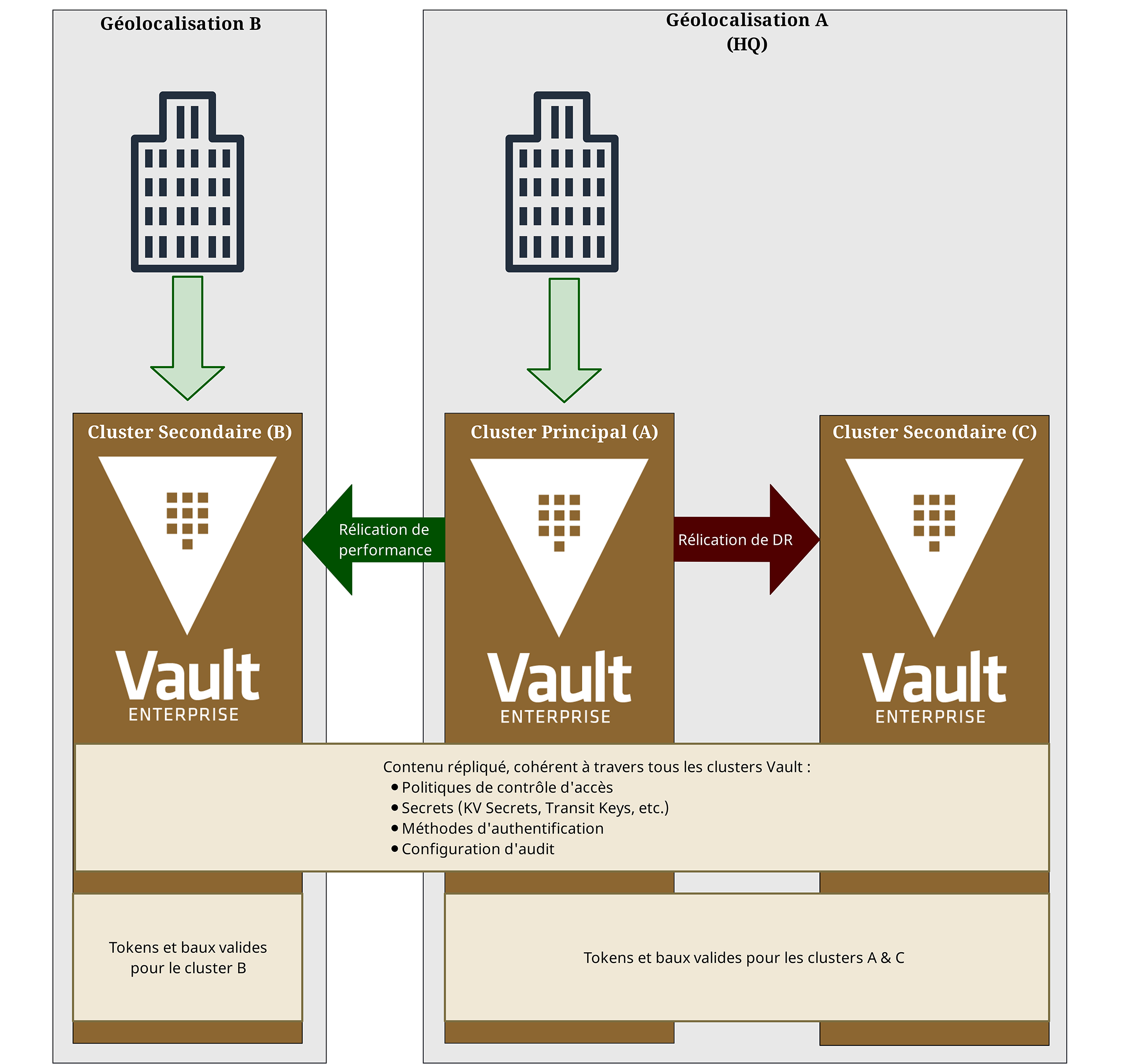

Si plusieurs clusters sont nécessaires pour des raisons de performance, par exemple parce que certains secrets doivent être accessibles dans un autre centre de données, une combinaison de réplication DR avec la réplication de performance est recommandée.

Dans le schéma présenté, le Cluster A (au centre) réplique toutes ses données vers le Cluster B (à gauche). Cela crée une copie 1:1 du cluster principal dans le Cluster B, permettant aux clients de se connecter au Cluster B. Toutefois, leurs tokens et leases ne sont valides que localement sur le Cluster B ; un employé travaillant dans la géolocalisation B ne peut PAS utiliser automatiquement ses tokens pour accéder à l'infrastructure du siège (ou inversement) sans permissions explicitement accordées et sans connexion au cluster Vault de la géolocalisation A.

Pour la reprise après sinistre, le Cluster A réplique également ses données vers un Cluster DR C. Les tokens de service sont alors valides sur les Clusters A et C (permettant le basculement en cas de catastrophe), mais pas sur le Cluster B.

Garantir un audit complet et la conformité

Les exigences de conformité dans les entreprises modernes imposent des capacités d'audit complètes et des contrôles d'accès granulaires. Vault Enterprise fournit une journalisation détaillée de toutes les opérations, y compris :

- Les tentatives d'authentification réussies et échouées

- L'accès aux secrets

- Les opérations sur les certificats

- Les activités de chiffrement

- Les modifications de configuration

Ces journaux d'audit peuvent être intégrés aux systèmes SIEM d'entreprise comme Splunk ou la pile ELK pour une surveillance et une analyse centralisées de la sécurité.

Pour les opérations PKI, Vault conserve des enregistrements détaillés des émissions, renouvellements et révocations de certificats, permettant aux organisations de démontrer leur conformité aux normes telles que PCI DSS et SOX. Les opérations de rotation des clés et de chiffrement du moteur Transit sont également journalisées, fournissant une traçabilité claire des opérations cryptographiques et des événements du cycle de vie des clés.

L'intégration de Sentinel dans Vault Enterprise permet l'application de politiques avancées allant au-delà des contrôles d'accès classiques. Les organisations peuvent mettre en place des politiques garantissant la conformité aux exigences réglementaires, telles que le chiffrement obligatoire, les restrictions d'accès en fonction de l'heure et les limitations géographiques. Ces politiques s'appliquent aussi bien aux identités humaines qu'aux identités machines, garantissant une application cohérente des contrôles de sécurité sur tous les types d'accès.

Les politiques Sentinel peuvent imposer des exigences spécifiques pour l'émission de certificats, l'utilisation des clés et les opérations de chiffrement, garantissant que les opérations de sécurité sont alignées sur les politiques organisationnelles. En adoptant les principes du Policy-as-Code, les organisations peuvent assurer la conformité à la sécurité sur tous les environnements tout en conservant une flexibilité dans la gestion des contrôles d'accès.

Évolutivité de l'infrastructure de sécurité à l'échelle de l'entreprise

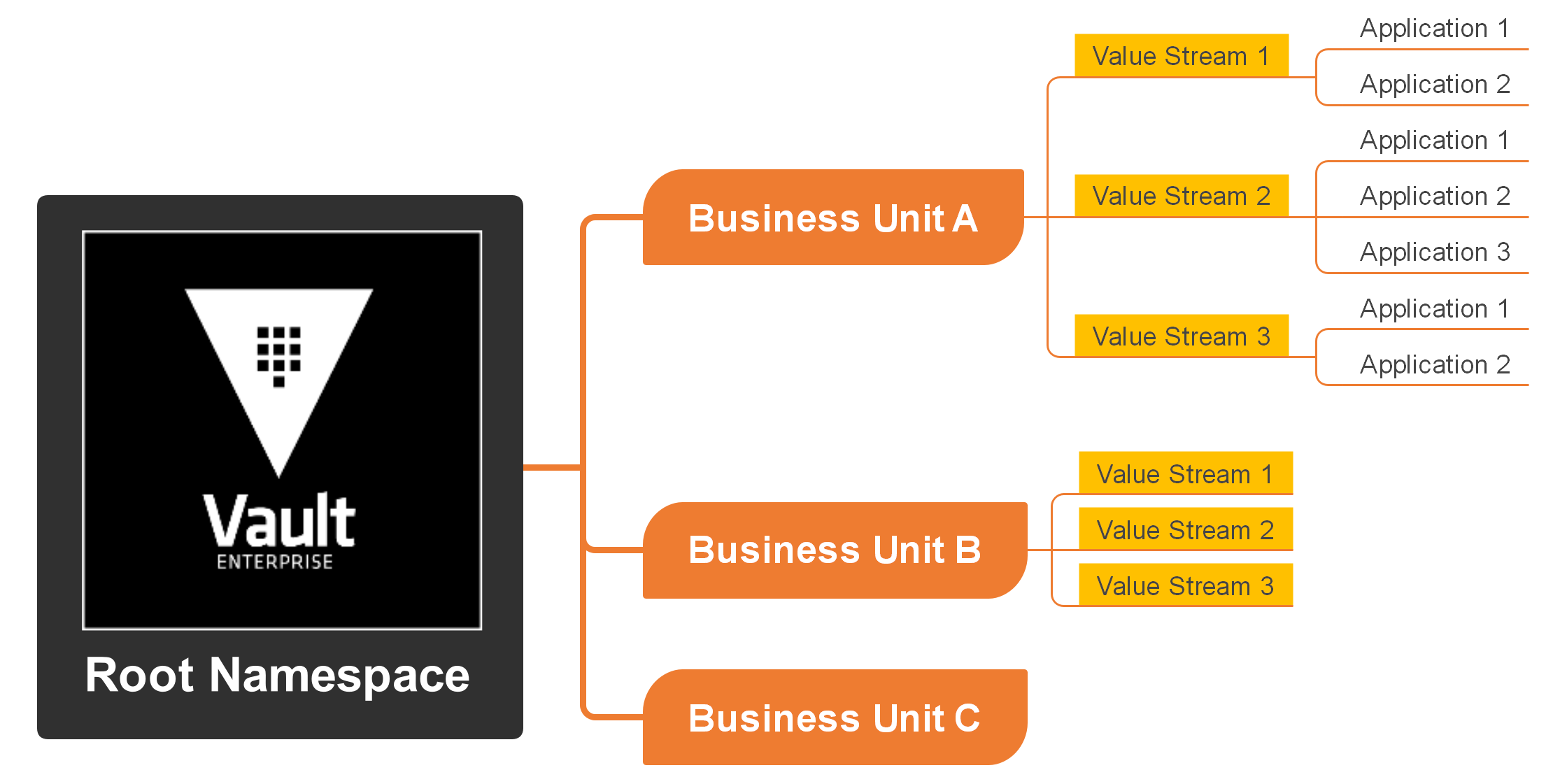

À mesure que les organisations étendent leur utilisation de Vault, une architecture adaptée et des procédures opérationnelles appropriées deviennent essentielles. L'isolation des namespaces dans Vault Enterprise permet aux organisations de maintenir une séparation logique et une isolation entre différentes unités commerciales et applications, tout en les gérant via une infrastructure Vault unique. Cette capacité est particulièrement précieuse pour les grandes entreprises qui doivent maintenir des domaines de sécurité distincts tout en garantissant une application cohérente des politiques.

Chaque namespace peut conserver sa propre infrastructure PKI, ses clés de chiffrement et ses politiques d'authentification, tout en héritant des contrôles de sécurité globaux de l'entreprise. Cette approche permet aux organisations de déléguer la gestion de la sécurité à des équipes spécifiques tout en maintenant une supervision centralisée et en garantissant la conformité.

Les groupes de contrôle dans Vault Enterprise offrent des capacités de gouvernance supplémentaires en exigeant plusieurs approbations pour les opérations sensibles. Cette fonctionnalité est particulièrement utile pour mettre en place une séparation des tâches et assurer une supervision adéquate des opérations de sécurité critiques. Les organisations peuvent définir des workflows d'approbation sophistiqués pour des opérations telles que la génération de certificats racine, la rotation des clés maîtresses et les modifications de politiques, garantissant ainsi une gouvernance appropriée de l'infrastructure de sécurité.

L'échelle de l'authentification des machines dans les entreprises modernes nécessite une attention particulière à la performance et à l'automatisation. L'architecture de Vault permet une authentification efficace des machines grâce à des mécanismes tels que le renouvellement automatique des certificats et la génération de tokens en lot. L'intégration avec Consul permet une distribution automatique des certificats et des informations d'identification de sécurité aux services, tandis que l'automatisation via Terraform garantit des configurations de sécurité cohérentes sur tous les environnements.

Perspectives d’avenir

Alors que les exigences de sécurité des entreprises continuent d'évoluer, le rôle d'une infrastructure de sécurité avancée dans le maintien de la conformité et de la protection devient de plus en plus crucial. Les organisations doivent adopter des approches globales capables de gérer la complexité des environnements modernes tout en garantissant des contrôles de sécurité cohérents pour les identités humaines et machines.

L'approche complète de HashiCorp Vault en matière d'infrastructure de sécurité, combinée aux fonctionnalités avancées disponibles dans Vault Enterprise, constitue une base solide pour relever ces défis. En mettant en place une architecture adaptée et en exploitant des fonctionnalités avancées pour la gestion PKI, les services de chiffrement et la sécurité basée sur l'identité, les organisations peuvent construire une infrastructure de sécurité résiliente répondant à leurs besoins tout en maintenant des normes de sécurité élevées.

L'avenir de l'infrastructure de sécurité mettra probablement encore plus l'accent sur l'automatisation, les architectures Zero Trust et la gestion avancée des identités machines. Les organisations qui investissent dès aujourd'hui dans des capacités de sécurité robustes seront bien positionnées pour répondre à ces exigences en constante évolution tout en maintenant une posture de sécurité adaptée aux environnements d'entreprise modernes.