Anfang 2024 deckte eine massive Cybersecurity-Kampagne namens EmeraldWhale über 10.000 private Git-Repositorys auf und leakte mehr als 15.000 Cloud-Dienst-Anmeldedaten. Angreifer nutzten falsch konfigurierte Git-Repositorys aus, um sich unbefugten Zugriff auf sensible, im Klartext gespeicherte Daten zu verschaffen. Dieser Vorfall unterstreicht ein kritisches und wiederkehrendes Problem: Hardcodierte Anmeldedaten, schlecht verwaltete Geheimnisse und unzureichende Sicherheitskontrollen gehören weiterhin zu den häufigsten Angriffsvektoren in Unternehmensumgebungen.

Während Unternehmen zunehmend Multi-Cloud-Strategien und moderne Anwendungsarchitekturen übernehmen, hat die Komplexität der Sicherung sensibler Daten, der Verwaltung von Maschinenidentitäten und der Implementierung von Verschlüsselungsdiensten exponentiell zugenommen. Dennoch verlassen sich viele Organisationen weiterhin auf veraltete Sicherheitspraktiken. Statische Geheimnisse in Konfigurationsdateien, manuell rotierte Zertifikate und Ad-hoc-Verschlüsselungslösungen stellen erhebliche Sicherheitsrisiken dar – sowohl in Bezug auf Datenschutzverletzungen als auch auf Compliance-Verstöße.

Bei ICT.technology haben wir beobachtet, dass Unternehmen diese Risiken oft unterschätzen, bis es zu einem Sicherheitsvorfall kommt. Die Sicherung moderner Infrastrukturen erfordert mehr als nur Technologie – sie verlangt einen ganzheitlichen, automatisierten Ansatz, der Skalierbarkeit, Compliance und betriebliche Effizienz gewährleistet. Hier kommt HashiCorp Vault ins Spiel.

Vault hat sich als Industriestandard für Sicherheitsinfrastrukturen in Unternehmen etabliert und bietet eine einheitliche Lösung für das Geheimnismanagement, identitätsbasierte Sicherheit und Verschlüsselung als Service. Anstatt Geheimnisse nur zu speichern, generiert Vault sie dynamisch, verwaltet Maschinenidentitäten und automatisiert die Verschlüsselung – und das alles unter strikter Durchsetzung fein abgestufter Zugriffskontrollen.

In diesem Artikel untersuchen wir, wie Vault die Sicherheitsinfrastruktur transformiert, warum herkömmliche Ansätze nicht ausreichen und wie Unternehmen Vault nutzen können, um ihre Sicherheitslage zu verbessern. Egal, ob Sie als Entscheidungsträger Unternehmenssicherheitslösungen evaluieren oder als Ingenieur eine skalierbare Lösung für das Geheimnismanagement suchen – dieser Leitfaden bietet eine praktische Roadmap zur Absicherung moderner Infrastrukturen mit HashiCorp Vault.

Warum traditionelle Sicherheitsansätze scheitern und warum Vault anders ist

Traditionelle Sicherheitsinfrastrukturen, die oft auf statischen Anmeldedaten, manueller Zertifikatsverwaltung und unterschiedlichen Verschlüsselungslösungen basieren, haben sich für moderne Unternehmensumgebungen als unzureichend erwiesen. Diese Methoden führen häufig zu Sicherheitslücken, operativen Ineffizienzen und Compliance-Problemen.

Stellen Sie sich eine typische Unternehmensumgebung vor: Anwendungen, Dienste und Infrastrukturelemente müssen sich authentifizieren, auf sensible Ressourcen zugreifen und vertrauliche Daten schützen. Traditionell wurde dies durch ein Flickwerk aus statischen Anmeldedaten, manuell konfigurierten Verschlüsselungsschlüsseln und separaten Zertifikatsverwaltungstools gelöst. Möglicherweise werden TLS-Zertifikate manuell von einem externen Zertifikatsanbieter bezogen – ein Prozess, der leicht mehrere Tage dauern kann.

Das Problem? Diese Ansätze sind weder skalierbar noch sicher. Statische Anmeldedaten werden oft im Quellcode oder in Konfigurationsdateien hardcodiert, wodurch sie anfällig für Lecks sind. Manuell rotierte Schlüssel führen zu menschlichen Fehlern und operativen Engpässen. Unterschiedliche Sicherheitslösungen erhöhen die Verwaltungskomplexität und Compliance-Risiken. TLS-Zertifikate haben häufig extrem lange Time-to-Live-(TTL)-Werte, um den manuellen Aufwand zu reduzieren, was Organisationen zusätzlichen Sicherheitsrisiken aussetzt.

Doch es gibt keinen Grund, warum Unternehmen diesen Status quo akzeptieren sollten. Vault definiert Sicherheitsinfrastrukturen neu, indem es einen einheitlichen, automatisierten und identitätsbasierten Ansatz für das Geheimnismanagement, die Maschinenauthentifizierung und Verschlüsselungsdienste einführt. Anstatt Geheimnisse nur zu speichern, generiert Vault sie dynamisch, erzwingt fein abgestufte Zugriffskontrollen und automatisiert das Schlüssel-Lifecycle-Management.

Mit Vault können Unternehmen verstreute Sicherheitsprozesse durch eine zentrale Plattform ersetzen, die sich nahtlos in ihre Infrastruktur integriert – sei es On-premise, in der Cloud oder über Multi-Cloud-Umgebungen hinweg.

Dieser Ansatz verändert grundlegend, wie Organisationen ihre Sicherheitsinfrastruktur verwalten. Anstatt mehrere separate Sicherheitssysteme zu betreiben, können sie eine einheitliche Plattform implementieren, die alles von der Maschinenauthentifizierung bis zu Verschlüsselungsdiensten abdeckt.

Betrachten wir ein typisches Unternehmensszenario, in dem Anwendungen und Dienste eine sichere Kommunikation, den Zugriff auf sensible Ressourcen und Verschlüsselungsfunktionen benötigen. Mit herkömmlichen Ansätzen würde die Verwaltung dieser Anforderungen mehrere spezialisierte Systeme erfordern, die jeweils ihren eigenen Verwaltungsaufwand und Sicherheitsüberlegungen mit sich bringen. Vault vereinfacht dies, indem es zentrale Sicherheitsdienste über seine einheitliche API bereitstellt.

Die Implementierung einer soliden Sicherheitsinfrastruktur erfordert jedoch eine sorgfältige Berücksichtigung der Unternehmensanforderungen. Organisationen müssen nicht nur anspruchsvolle Anwendungsfälle wie PKI-Management und Encryption-as-a-Service ermöglichen, sondern auch ihre Vault-Architektur so gestalten, dass sie Hochverfügbarkeit, Notfallwiederherstellung und Compliance-Anforderungen unterstützt.

Bei ICT.technology implementieren wir Vault durch eine umfassende, modulare und bewährte Architektur, die den Anforderungen von Unternehmen gerecht wird.

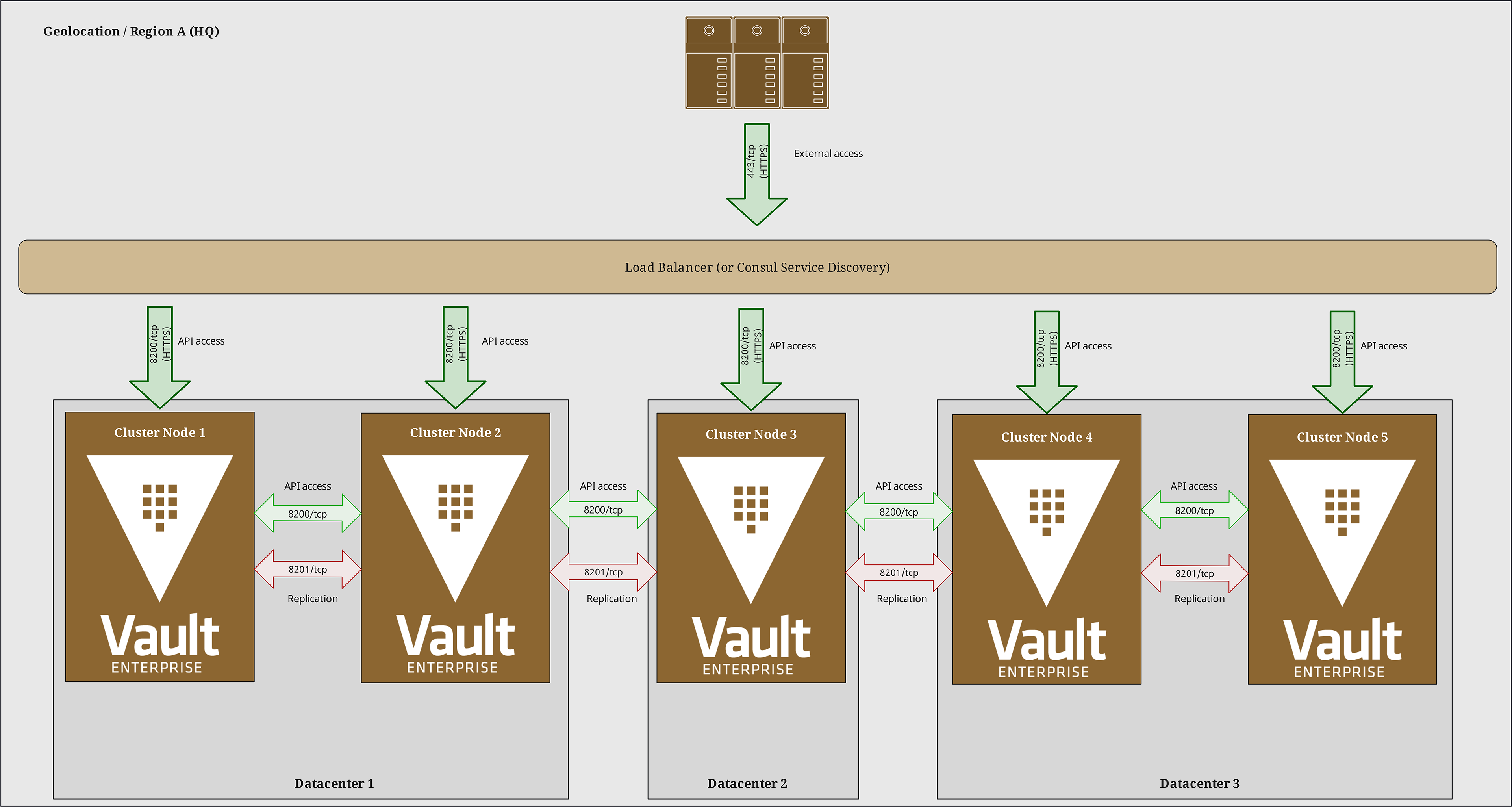

Das Fundament bildet ein hochverfügbarer Vault-Cluster, das idealerweise über mehrere Rechenzentren oder zumindest über verschiedene Fehlerdomänen hinweg bereitgestellt wird. Dies stellt sicher, dass kein einzelner Fehlerpunkt den gesamten Cluster außer Betrieb setzen kann.

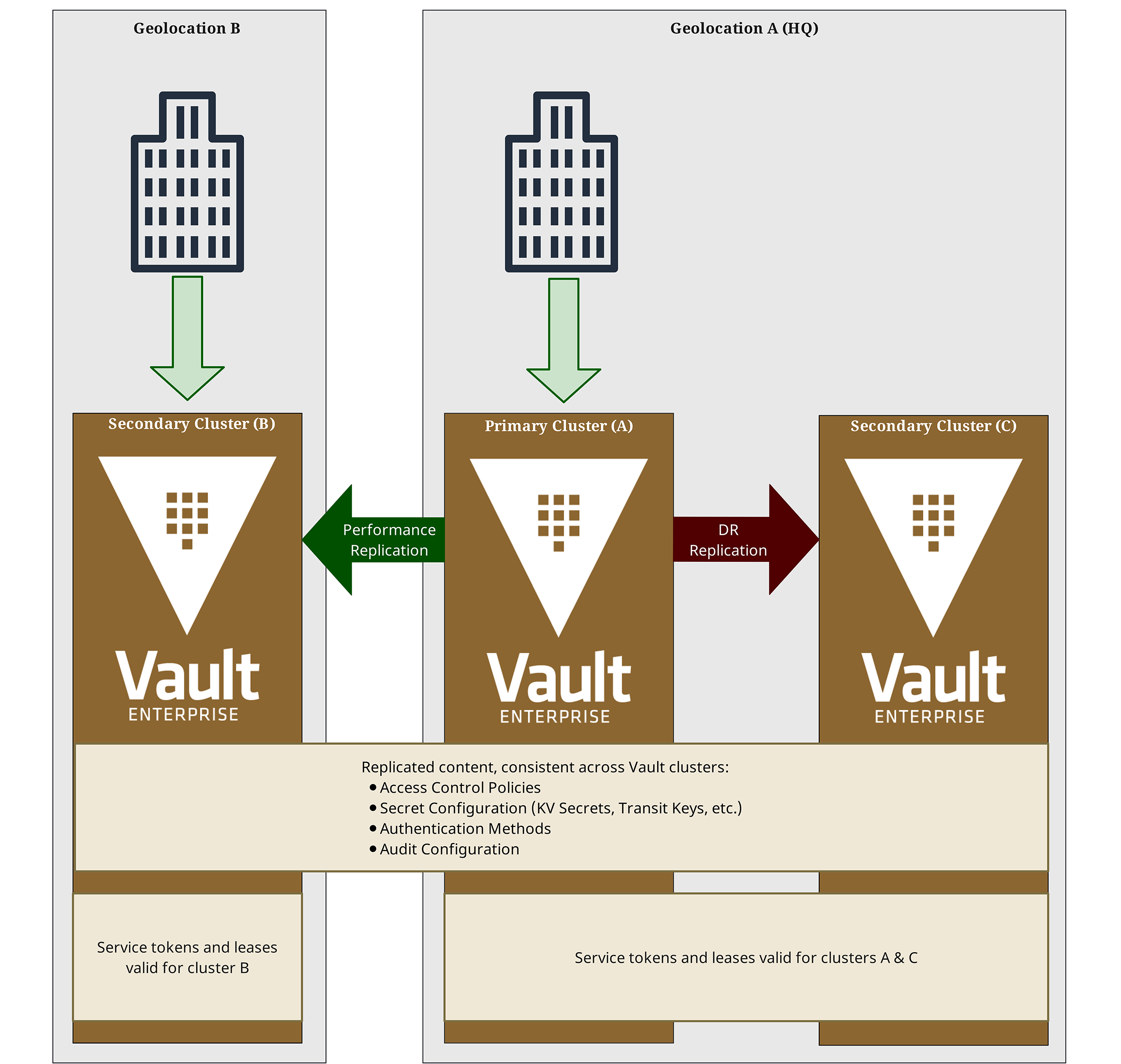

Durch die Nutzung von Vaults integriertem Raft-Storage-Backend, das für Resilienz und Konsistenz in Unternehmensbereitstellungen sorgt, werden Daten zwischen Cluster-Knoten und sogar über ganze Cluster hinweg synchronisiert. Performance Replication und Disaster Recovery Cluster gewährleisten die Geschäftskontinuität und erfüllen regionale Anforderungen an die Datensouveränität, beispielsweise die Einhaltung der DSGVO für EU-Kunden.

Hardware Security Modules (HSMs) bieten zusätzlichen Schutz für Master-Schlüssel und kritische Geheimnisse und erfüllen strenge Compliance-Anforderungen für Branchen wie Finanzwesen und Gesundheitswesen.

Identitätsbasierte Sicherheit für Menschen und Maschinen

Die wahre Stärke von Vault zeigt sich in seinem ausgefeilten Ansatz für identitätsbasierte Sicherheit. In modernen Unternehmen geht das Identitätsmanagement weit über menschliche Benutzer hinaus und umfasst auch Dienste, Anwendungen und Infrastrukturelemente. So nutzt beispielsweise Starbucks HashiCorp Vault, um Geheimnisse zu sichern und Identitäten für über 100.000 Edge-Geräte in seinen Filialen zu verwalten. Diese Implementierung stellt sicher, dass sowohl menschliche als auch maschinelle Akteure sicher authentifiziert und autorisiert werden, was Vaults Fähigkeit unterstreicht, komplexe identitätsbasierte Sicherheitsanforderungen zu bewältigen.

Die wahre Stärke von Vault zeigt sich in seinem ausgefeilten Ansatz für identitätsbasierte Sicherheit. In modernen Unternehmen geht das Identitätsmanagement weit über menschliche Benutzer hinaus und umfasst auch Dienste, Anwendungen und Infrastrukturelemente. So nutzt beispielsweise Starbucks HashiCorp Vault, um Geheimnisse zu sichern und Identitäten für über 100.000 Edge-Geräte in seinen Filialen zu verwalten. Diese Implementierung stellt sicher, dass sowohl menschliche als auch maschinelle Akteure sicher authentifiziert und autorisiert werden, was Vaults Fähigkeit unterstreicht, komplexe identitätsbasierte Sicherheitsanforderungen zu bewältigen.

Für die Authentifizierung von Menschen integriert sich Vault nahtlos mit Unternehmensidentitätsanbietern über Methoden wie OIDC, LDAP und JWT. Diese Integration ermöglicht es Organisationen, einheitliche Zugriffskontrollrichtlinien beizubehalten und gleichzeitig bestehende Investitionen in Identitätsmanagement zu nutzen. Vault Enterprise erweitert diese Funktionen durch die Integration mit Sentinel für Policy-as-Code, sodass Unternehmen ausgefeilte Zugriffskontrollrichtlinien implementieren können, die Faktoren wie Tageszeit, IP-Adressbereiche und MFA-Status berücksichtigen.

Die Maschinen-Authentifizierung in Vault ist eine entscheidende Fähigkeit für moderne Infrastrukturen. Durch Methoden wie Kubernetes-Authentifizierung, Cloud-spezifische Authentifizierungsverfahren und TLS-Zertifikate ermöglicht Vault eine sichere Kommunikation zwischen Maschinen und einen automatisierten Zugriff auf Sicherheitsdienste. Diese Funktion ist besonders wertvoll in dynamischen Umgebungen, in denen herkömmliche IP-basierte Sicherheitslösungen unzureichend sind.

In Kombination mit Consul für Service-Erkennung, Netzsegmentierung und Service-Mesh-Funktionen sowie Terraform für die Bereitstellung von Infrastrukturen schafft Vault eine umfassende Sicherheitsgrundlage für moderne Anwendungsarchitekturen.

Encryption-as-a-Service

Moderne Anwendungen benötigen zunehmend Verschlüsselungsfunktionen, doch die Implementierung einer korrekten Verschlüsselung bleibt eine Herausforderung. Die Encryption-as-a-Service (EaaS)-Funktionen von Vault ermöglichen es Unternehmen, ihre Verschlüsselungsprozesse über die Transit-Secrets-Engine zu zentralisieren und zu standardisieren. Dieser Dienst bietet fortschrittliche Verschlüsselungsoperationen, einschließlich Schlüsselrotation, Datenverschlüsselung/-entschlüsselung und sicherem Schlüsselmanagement.

Die Nutzung ist denkbar einfach: Eine Person oder eine Anwendung authentifiziert sich und sendet Daten – beispielsweise ein Dokument mit sensiblen Informationen – an einen REST-API-Endpunkt. Vault verschlüsselt die Daten gemäß den für diesen Benutzer oder diese Anwendung festgelegten Richtlinien und gibt das verschlüsselte Dokument zurück. Dieses Dokument kann dann sicher in einer Datenbank, einem Dateisystem, einem CMS oder an einem anderen erforderlichen Ort gespeichert werden. Der Entschlüsselungsprozess folgt demselben Workflow: Das verschlüsselte Dokument wird an Vault gesendet, das den entschlüsselten Inhalt zurückgibt.

Die Transit-Engine unterstützt verschiedene Verschlüsselungsalgorithmen und Schlüsseltypen, sodass Unternehmen Verschlüsselungen implementieren können, die ihren spezifischen Sicherheits- und Compliance-Anforderungen entsprechen. Die Schlüsselrotation kann zeit- oder nutzungsbasiert automatisiert werden, um eine ordnungsgemäße kryptografische Hygiene ohne zusätzlichen Betriebsaufwand sicherzustellen. Durch eine sorgfältige Integration in Anwendungen und Infrastrukturen können Unternehmen umfassende Verschlüsselungsdienste implementieren, die sensible Daten schützen und gleichzeitig die betriebliche Effizienz wahren.

Enterprise-PKI und Zertifikatsverwaltung

Das Management von Public Key Infrastructure (PKI) gehört zu den leistungsstärksten Funktionen von Vault. Die PKI-Secrets-Engine ermöglicht es Unternehmen, anspruchsvolle Zertifikatsverwaltungsprozesse zu implementieren, einschließlich der automatisierten Ausstellung, Rotation und Widerrufung von Zertifikaten. Diese Funktion reicht von einfachen SSL/TLS-Zertifikaten bis hin zu komplexen mehrstufigen PKI-Hierarchien, die gesamte Sicherheitsinfrastrukturen von Unternehmen unterstützen können.

Das Management von Public Key Infrastructure (PKI) gehört zu den leistungsstärksten Funktionen von Vault. Die PKI-Secrets-Engine ermöglicht es Unternehmen, anspruchsvolle Zertifikatsverwaltungsprozesse zu implementieren, einschließlich der automatisierten Ausstellung, Rotation und Widerrufung von Zertifikaten. Diese Funktion reicht von einfachen SSL/TLS-Zertifikaten bis hin zu komplexen mehrstufigen PKI-Hierarchien, die gesamte Sicherheitsinfrastrukturen von Unternehmen unterstützen können.

In Unternehmensumgebungen ermöglichen die PKI-Funktionen von Vault eine vollständige Kontrolle über den Zertifikatslebenszyklus, während gleichzeitig geeignete Sicherheitskontrollen und Audit-Funktionen sichergestellt werden.

Ein bemerkenswertes Beispiel ist Athenahealth, ein führendes Unternehmen im Bereich Gesundheitstechnologie, das HashiCorp Vault eingeführt hat, um seine Geheimnisverwaltungsprozesse zu optimieren und zu standardisieren. Diese Maßnahme verbesserte ihre Sicherheitslage erheblich und stellte den Schutz sensibler Patienten- und Betriebsdaten sicher.

Root CAs können offline gespeichert oder durch HSMs geschützt werden, während von Vault verwaltete Intermediate CAs die täglichen Zertifikatsoperationen übernehmen.

Die Integration mit Terraform ermöglicht die automatisierte Bereitstellung von Zertifikaten im Rahmen der Infrastruktur-Deployment-Prozesse, während die Consul-Integration eine automatische Zertifikatsverteilung und -rotation für Service-Mesh-Implementierungen gewährleistet.

Integration mit HashiCorp-Tools und Unternehmenssystemen

Die Integrationsmöglichkeiten von Vault gehen über den grundlegenden API-Zugriff hinaus und umfassen eine tiefe Integration mit anderen HashiCorp-Tools und Unternehmenssystemen. Die Kombination aus Vault, Terraform und Consul ermöglicht anspruchsvolle Sicherheitsautomatisierung und Service-Mesh-Implementierungen. So nutzt Expedia diese Tools, um eine zuverlässige Compute-Plattform für seine Kunden bereitzustellen und einen sicheren sowie effizienten Betrieb seiner Dienste sicherzustellen.

Terraform kann die Bereitstellung und Konfiguration der Vault-Infrastruktur automatisieren, während Consul Service-Erkennung, Netzsegmentierung und Service-Mesh-Funktionalitäten bereitstellt.

Durch Terraform-Provider und benutzerdefinierte Integrationen können Unternehmen die Bereitstellung von Geheimnissen, Zertifikaten und Verschlüsselungsdiensten als Teil ihres Infrastruktur-Deployment-Prozesses automatisieren. Diese Integration ermöglicht Security-as-Code-Praktiken, bei denen Sicherheitskonfigurationen und Richtlinien versioniert und automatisch über verschiedene Umgebungen hinweg angewendet werden.

Erfüllung kritischer Sicherheitsanforderungen in Unternehmen

Implementierung hochverfügbarer Enterprise-Sicherheitsinfrastruktur

Hohe Verfügbarkeit in der Sicherheitsinfrastruktur ist für Unternehmensumgebungen unverzichtbar. So nutzt beispielsweise Citi, ein globales Finanzdienstleistungsunternehmen, HashiCorp Vault, um Geheimnisse zu verwalten und sensible Informationen über seine weitreichende Infrastruktur hinweg zu schützen – und dabei hohe Verfügbarkeit sowie robuste Sicherheitsmaßnahmen sicherzustellen.

Jede Unterbrechung des Zugriffs auf Sicherheitsdienste kann zu weitreichenden Dienststörungen führen. Vault Enterprise begegnet diesem Problem durch sein integriertes Raft-Storage und seine fortschrittlichen Clustering-Funktionen. Performance Replication ermöglicht es Unternehmen, mehrere aktive Vault-Cluster über verschiedene Rechenzentren und Regionen hinweg zu betreiben, um latenzarmen Zugriff auf Sicherheitsdienste zu gewährleisten und gleichzeitig Anforderungen an die Datensouveränität zu erfüllen.

Die von Vault verwaltete PKI-Infrastruktur muss besonders widerstandsfähig sein, da Zertifikatsoperationen für den laufenden Systembetrieb entscheidend sind. Die Architektur von Vault stellt sicher, dass Zertifikatsausstellungsdienste auch während Wartungsfenstern oder bei teilweisen Systemausfällen verfügbar bleiben. Es gibt jedoch eine Einschränkung: Vault selbst bietet keinen Certificate Revocation List (CRL) Distribution Point (CDP) oder Online Certificate Status Protocol (OCSP)-Dienst. Wenn die CRL-Generierung aufgrund eines Ausfalls unterbrochen wird, können abhängige Systeme möglicherweise den Sperrstatus von Zertifikaten nicht überprüfen.

Die Transit-Secrets-Engine für Verschlüsselungsdienste ist darauf ausgelegt, durch Cluster-Betrieb eine hohe Verfügbarkeit zu gewährleisten, sodass Anwendungen durchgängig auf Verschlüsselungs- und Entschlüsselungsfunktionen zugreifen können.

Aber als erfahrener IT-Entscheidungsträger oder erfahrener Ingenieur wissen Sie eines mit Sicherheit: Katastrophen treten immer auf unerwartete Weise ein. HashiCorp Vault bildet hier keine Ausnahme. Die Disaster-Recovery-Funktionen in Vault Enterprise bieten zusätzliche Ausfallsicherheit durch dedizierte DR-Replikationscluster. Diese Cluster halten aktuelle Kopien der Vault-Daten und -Konfigurationen bereit, einschließlich PKI-Zertifikate, Verschlüsselungsschlüssel und Authentifizierungsrichtlinien, um eine schnelle Wiederherstellung im Falle regionaler Ausfälle oder anderer Katastrophen zu ermöglichen. Diese Ausfallsicherheit bedeutet jedoch nicht, dass das System sich selbst heilt – die Implementierung von DR-Clustern erfordert eine sorgfältige Planung hinsichtlich Netzwerkkonnektivität, Überwachung und Failover-Prozessen, um die Geschäftskontinuität sicherzustellen.

Wenn mehrere Cluster aus Leistungsgründen erforderlich sind, beispielsweise weil bestimmte Geheimnisse in einem anderen Rechenzentrum benötigt werden, empfiehlt sich eine Kombination aus DR-Replikation und Performance-Replikation.

Im gezeigten Diagramm repliziert Cluster A (Mitte) alle Daten nach Cluster B (links). Dadurch entsteht eine 1:1-Kopie des primären Clusters in Cluster B, und Clients können sich mit Cluster B verbinden. Ihre Token und Leases sind jedoch nur lokal auf Cluster B gültig; ein Mitarbeiter in Geolocation B kann seine Token NICHT automatisch nutzen, um Zugriff auf die HQ-Infrastruktur zu erhalten (oder umgekehrt), ohne explizite Berechtigungen und eine Verbindung zum Vault-Cluster in Geolocation A.

Für die Notfallwiederherstellung repliziert Cluster A die Daten außerdem in ein DR-Cluster C. Die Service-Token sind dann auf den Clustern A und C gültig (um im Katastrophenfall ein Umschalten zu ermöglichen), jedoch nicht auf Cluster B.

Umfassende Audit- und Compliance-Sicherung

Compliance-Anforderungen in modernen Unternehmen erfordern umfassende Audit-Funktionen und granulare Zugriffskontrollen. Vault Enterprise bietet detaillierte Audit-Protokolle für alle Vorgänge, einschließlich:

- Erfolgreiche und fehlgeschlagene Authentifizierungsversuche

- Zugriff auf Geheimnisse

- Zertifikatsoperationen

- Verschlüsselungsaktivitäten

- Konfigurationsänderungen

Diese Audit-Protokolle können in Unternehmens-SIEM-Systeme wie Splunk oder den ELK-Stack integriert werden, um eine zentrale Sicherheitsüberwachung und Analyse zu ermöglichen.

Für PKI-Operationen führt Vault detaillierte Protokolle über die Ausstellung, Erneuerung und Sperrung von Zertifikaten, sodass Unternehmen die Einhaltung von Standards wie PCI DSS und SOX nachweisen können. Ebenso werden die Schlüsselrotation und Verschlüsselungsvorgänge der Transit-Engine protokolliert, um eine klare Nachverfolgbarkeit kryptografischer Operationen und Schlüssel-Lebenszyklen sicherzustellen.

Die Sentinel-Integration in Vault Enterprise ermöglicht eine fortschrittliche Richtliniendurchsetzung, die über einfache Zugriffskontrollen hinausgeht. Unternehmen können Richtlinien implementieren, die Compliance-Anforderungen wie verpflichtende Verschlüsselung, zeitliche Zugriffsbeschränkungen und geografische Einschränkungen durchsetzen. Diese Richtlinien gelten sowohl für menschliche als auch für maschinelle Identitäten und gewährleisten eine konsistente Sicherheitskontrolle über alle Zugriffsebenen hinweg.

Sentinel-Richtlinien können spezifische Anforderungen für die Ausstellung von Zertifikaten, die Nutzung von Schlüsseln und Verschlüsselungsoperationen durchsetzen, um sicherzustellen, dass Sicherheitsoperationen mit den organisatorischen Vorgaben übereinstimmen. Durch die Nutzung von Policy-as-Code-Prinzipien können Unternehmen Sicherheits-Compliance in allen Umgebungen durchsetzen und gleichzeitig eine flexible Zugriffskontrollverwaltung beibehalten.

Skalierung der Sicherheitsinfrastruktur im gesamten Unternehmen

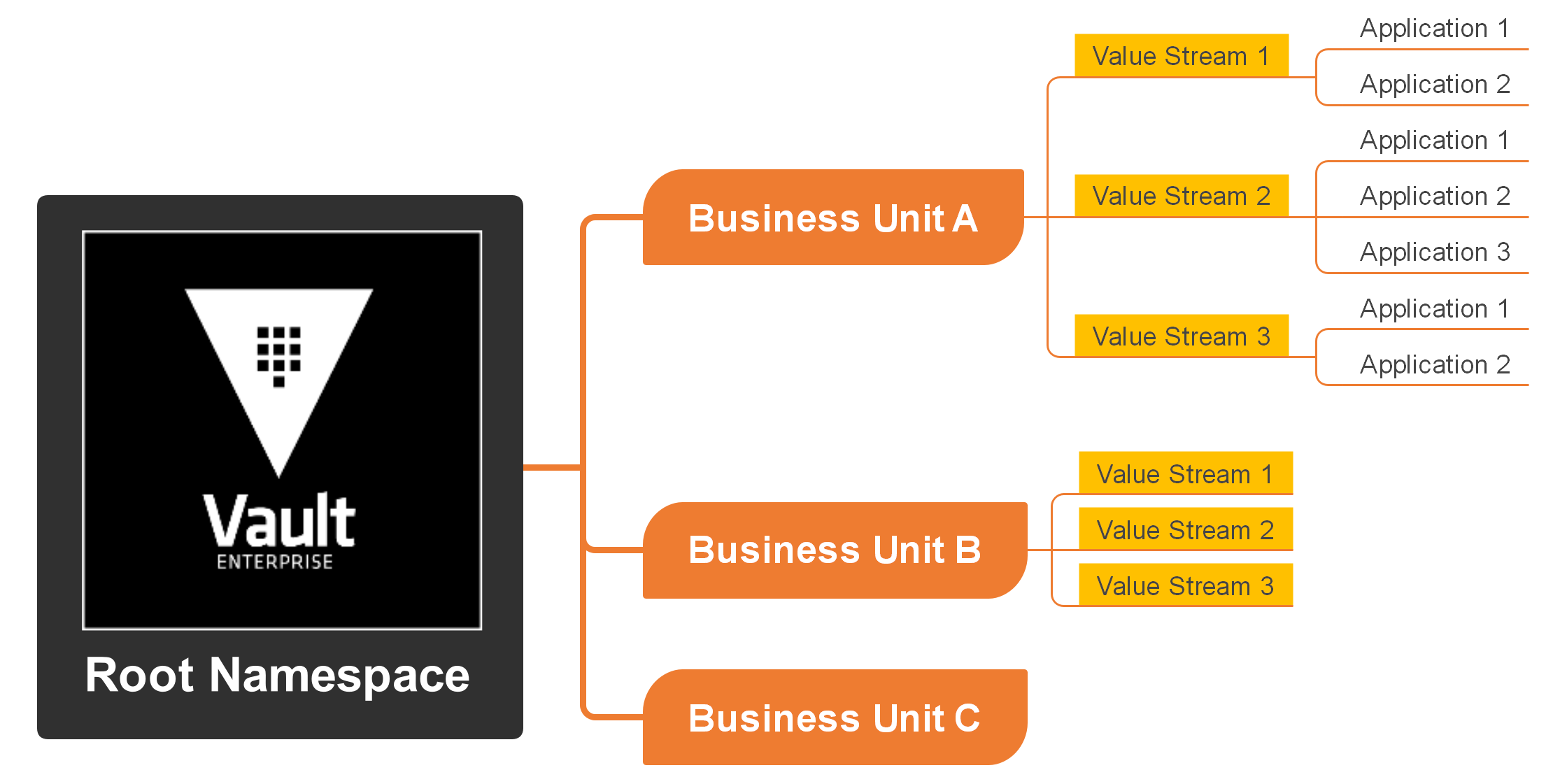

Mit der zunehmenden Nutzung von Vault in Unternehmen werden eine durchdachte Architektur und betriebliche Prozesse immer wichtiger. Die Namespace-Isolation in Vault Enterprise ermöglicht es Organisationen, eine logische Trennung und Isolation zwischen verschiedenen Geschäftseinheiten und Anwendungen aufrechtzuerhalten, während sie über eine einzige Vault-Infrastruktur verwaltet werden. Diese Funktion ist besonders wertvoll für große Unternehmen, die separate Sicherheitsdomänen benötigen, aber dennoch eine einheitliche Richtliniendurchsetzung sicherstellen müssen.

Jeder Namespace kann eine eigene PKI-Infrastruktur, eigene Verschlüsselungsschlüssel und eigene Authentifizierungsrichtlinien verwalten, während gleichzeitig unternehmensweite Sicherheitskontrollen geerbt werden. Dieser Ansatz ermöglicht es Organisationen, das Sicherheitsmanagement an einzelne Teams zu delegieren, während eine zentrale Überwachung und Compliance-Durchsetzung sichergestellt bleibt.

Control Groups in Vault Enterprise bieten zusätzliche Governance-Funktionen, indem sie für sensible Operationen mehrere Genehmigungen erforderlich machen. Diese Funktion ist besonders wertvoll, um eine Trennung von Aufgaben (Separation of Duties) durchzusetzen und eine ordnungsgemäße Überwachung kritischer Sicherheitsoperationen zu gewährleisten. Unternehmen können detaillierte Genehmigungs-Workflows für Vorgänge wie die Generierung von Root-Zertifikaten, die Rotation von Master-Schlüsseln und Richtlinienänderungen definieren, um eine sichere Verwaltung der Sicherheitsinfrastruktur sicherzustellen.

Die Skalierung der Maschinen-Authentifizierung in modernen Unternehmen erfordert eine sorgfältige Berücksichtigung von Leistung und Automatisierung. Die Architektur von Vault ermöglicht eine effiziente Maschinen-Authentifizierung durch Mechanismen wie die automatische Erneuerung von Zertifikaten und die Batch-Erstellung von Tokens. Die Integration mit Consul ermöglicht die automatische Verteilung von Zertifikaten und Sicherheitsanmeldeinformationen an Dienste, während Terraform-Automatisierung eine konsistente Sicherheitskonfiguration in allen Umgebungen sicherstellt.

Ein Blick in die Zukunft

Da sich die Sicherheitsanforderungen von Unternehmen kontinuierlich weiterentwickeln, wird die Rolle einer hochentwickelten Sicherheitsinfrastruktur für die Aufrechterhaltung von Sicherheit und Compliance immer kritischer. Organisationen müssen umfassende Ansätze übernehmen, die mit der Komplexität moderner Umgebungen umgehen können und gleichzeitig konsistente Sicherheitskontrollen für menschliche und maschinelle Identitäten sicherstellen.

Die umfassende Sicherheitsarchitektur von HashiCorp Vault, kombiniert mit den Enterprise-Funktionen von Vault Enterprise, bildet eine robuste Grundlage zur Bewältigung dieser Herausforderungen. Durch die Implementierung einer geeigneten Architektur und die Nutzung fortschrittlicher Funktionen für PKI, Verschlüsselungsdienste und identitätsbasierte Sicherheit können Unternehmen eine widerstandsfähige Sicherheitsinfrastruktur aufbauen, die sowohl den geschäftlichen Anforderungen als auch höchsten Sicherheitsstandards entspricht.

Die Zukunft der Sicherheitsinfrastruktur wird voraussichtlich noch stärker auf Automatisierung, Zero-Trust-Architekturen und fortschrittliches Management von Maschinenidentitäten setzen. Unternehmen, die heute in den Aufbau robuster Sicherheitsfunktionen investieren, werden gut aufgestellt sein, um diesen sich wandelnden Anforderungen gerecht zu werden und die Sicherheitslage in modernen Unternehmensumgebungen aufrechtzuerhalten.