Infrastructure-as-Code ist längst nicht mehr optional. Unternehmen, die ihre Cloud-Infrastruktur ernsthaft betreiben und skalieren wollen, setzen auf Terraform. Doch mit wachsendem Erfolg und steigender Komplexität stellt sich eine entscheidende Frage: Wie groß oder klein darf ein Terraform State eigentlich sein?

Ein zu großer State blockiert Teams, verlangsamt Prozesse und erzeugt unnötiges Risiko. Ein zu kleiner hingegen führt zu unnötigem Overhead und brüchiger Konsistenz. Es geht also darum, das richtige Maß zu finden – nicht zu viel, nicht zu wenig, sondern genau richtig. Willkommen beim Goldilocks-Prinzip für Terraform.

Weiterlesen: Terraform @Scale - Teil 2: Die Kunst der optimalen State-Größe

Die Verwaltung von Terraform-Infrastruktur wird dann besonders anspruchsvoll, wenn sie über mehrere Geschäftsbereiche oder sogar verschiedene Kundenorganisationen hinweg erfolgt.

In solchen Szenarien reicht es nicht mehr aus, einzelne Workspaces oder Pipelines lediglich technisch sauber aufzusetzen. Vielmehr brauchen Entscheider, CTOs, Architekten und Senior Engineers klar strukturierte Verantwortlichkeiten, strenge Governance und durchgängig automatisierte Prozesse, um Konsistenz, Sicherheit und Effizienz sicherzustellen. Wir haben diese Separierung von States bereits ausführlich behandelt, aber lassen Sie es uns abschließend noch einmal stichwortartig zusammenfassen.

Weiterlesen: Terraform @ Scale - Teil 1e: Skalierung über organisatorische Grenzen hinweg

Ein Fall aus der Schweiz: Daten gelöscht, Firma konkurs

Ein angesehenes KMU, eine Druckerei aus dem Kanton Obwalden mit 30 Mitarbeitenden, verliert durch ein Versehen eines externen Dienstleisters sämtliche Daten – inklusive Backups. Der Schaden: über 750.000 CHF. Das Unternehmen ist heute Geschichte, im März wurde unter Verweis auf diesen Vorfall Konkurs angemeldet.

Der Fall schlug Wellen in der Presse, denn laut Angaben entstand der verheerende Schaden wegen eines IT-Problems, welches überhaupt gar nicht erst hätte auftreten dürfen. Die Ursachen waren zu grundliegend und offensichtlich, um sie als akzpetables Risiko in Kauf nehmen zu können.

Dies zeigt, wie gravierend die Folgen unzureichend abgesicherter IT-Prozesse sein können. Vor allem in Branchen, in denen IT-Infrastrukturen und IT-Workflows nicht als für die Produktion notwendige Kernkompetenzen eingestuft werden, sind derartige Risiken nicht trivial zu erkennen und zu vermeiden.

Solche Risiken und Vorfälle sind nicht nur IT-Probleme. In der heutigen Welt betreffen sie vielmehr die grundliegende Substanz jedes Unternehmens.

Weshalb viele KMUs verwundbarer sind, als sie glauben

Die Annahme, man sei ausreichend geschützt, ist weit verbreitet. Die Realität in vielen Unternehmen sieht jedoch anders aus:

Die Annahme, man sei ausreichend geschützt, ist weit verbreitet. Die Realität in vielen Unternehmen sieht jedoch anders aus:

- Unklare Berechtigungskonzepte: Zugriffsmöglichkeiten sind oft zu breit und unkontrolliert vergeben, sie werden nicht kontinuierlich überprüft und angepasst

- Fehlende Prozesssicherheit: Kritische Änderungen erfolgen ohne Vier-Augen-Prinzip oder dokumentierte Freigaben

- Notfallmaßnahmen ohne Belastungsprobe: Backups werden zwar erstellt, jedoch selten auf Wiederherstellbarkeit geprüft

- Unzulängliche Widerstandsfähigkeit der Informatiksysteme: Ausfälle einzelner Standorte oder Datenspeicher haben Auswirkungen auf das gesamte Unternehmen

- Unzureichende Rollen- und Verantwortlichkeitszuweisungen: Im Ernstfall ist nicht klar, wer handeln muss – und darf

- Historisch gewachsene Abläufe: Prozesse aus der Anfangszeit des Unternehmens haben sich nicht an die heutige Komplexität angepasst

Im Zeitalter der digitalen Geschäftsmodelle bedeutet dies ein Risiko, das sich mit fehlendem Brandschutz oder mangelnder Zutrittskontrolle vergleichen lässt: potenziell existenzbedrohend, vermeidbar – und dennoch häufig übersehen.

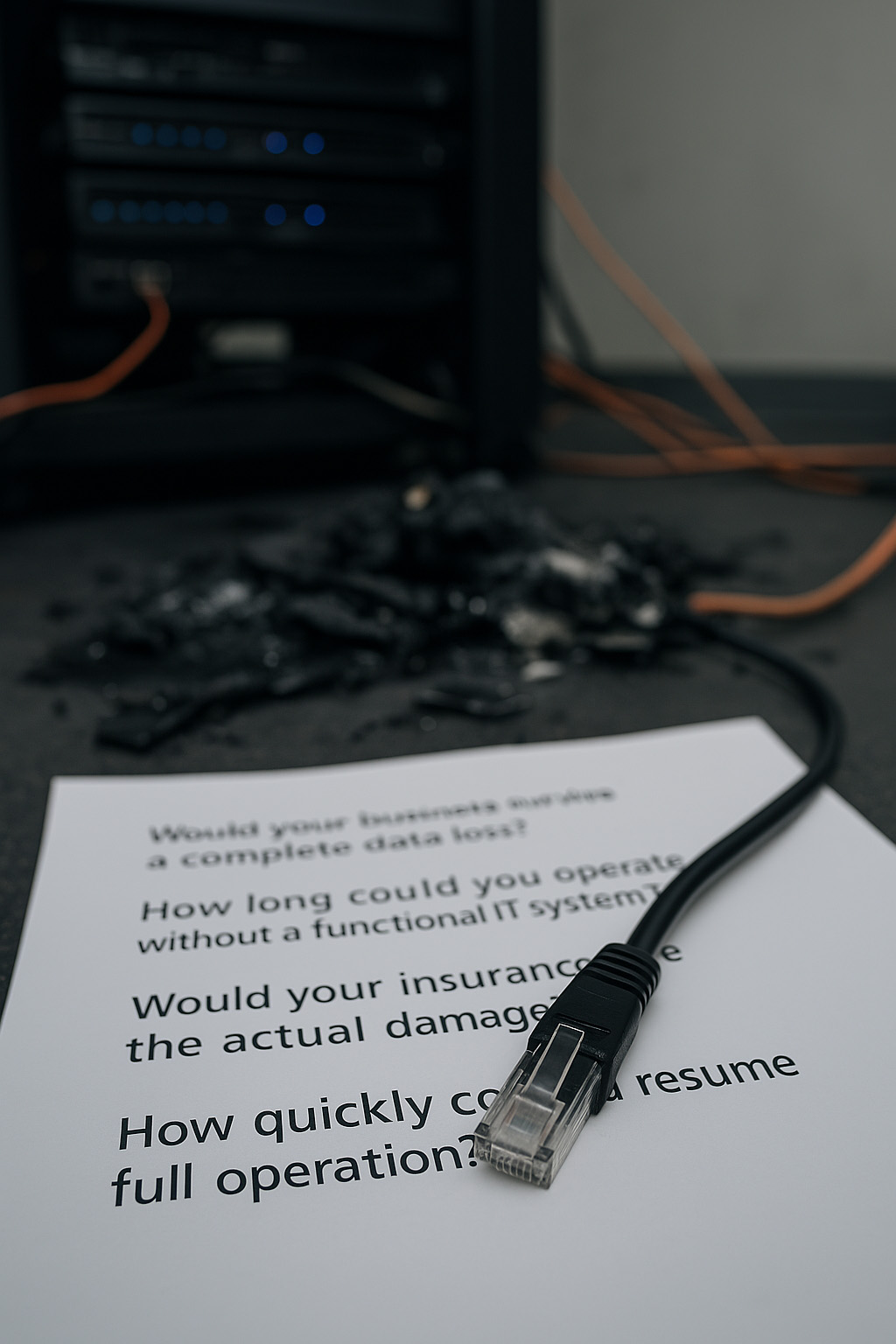

Eine kritische Frage der Resilienz

Wer sich ehrlich mit dem Risiko eines Totalausfalls auseinandersetzt, sollte folgende Fragen beantworten können:

- Wie würde Ihr Unternehmen auf einen vollständigen Datenverlust reagieren?

- Über welche Zeitspanne könnten Sie ohne funktionierende IT-Systeme operieren?

- Welche Schäden würden durch Produktionsausfall, Reputationsverlust und Vertragsverletzungen entstehen?

- Welche Rolle spielt Ihre Versicherung – und wo sind deren Grenzen?

- Wie lange würde eine vollständige Wiederherstellung dauern – falls sie überhaupt möglich ist?

Für viele KMUs sind diese Fragen unangenehm – aber notwendig. Denn es geht nicht um technische Details, sondern um die Tragfähigkeit des gesamten Geschäftsmodells im Ernstfall.

ICT.technology: IT-Risiken erkennen, bewerten und gezielt reduzieren

Als auf Infrastruktur, Cloud und Transition spezialisierter Dienstleister unterstützt ICT.technology Schweizer KMUs bei der nachhaltigen Absicherung ihrer IT-basierten Geschäftsprozesse. Unser Ansatz ist pragmatisch und wirkungsorientiert – fernab von bloßer Zertifizierungsrhetorik.

Unser Angebot für Unternehmen, die vorausschauend handeln wollen:

- Kostenfreie Erstberatung (30 Minuten)

In einem vertraulichen Gespräch analysieren wir Ihre Situation – verständlich, fokussiert und ohne technisches Vorwissen vorauszusetzen. - Systematische Risikoanalyse

Wir bewerten Ihre bestehende IT-Infrastruktur, Arbeitsabläufe und Berechtigungskonzepte mit Blick auf Betriebssicherheit und Wiederanlauffähigkeit. - Konkrete Handlungsempfehlungen

Sie erhalten einen strukturierten Bericht mit identifizierten Schwachstellen sowie praxisnahen Vorschlägen zur Risikominderung – nachvollziehbar und in klarer Sprache. - Flexible Umsetzung

Je nach Bedarf unterstützen wir punktuell oder übernehmen die vollständige Umsetzung – bis hin zum Betrieb im Rahmen eines Managed-Service-Modells. - Hinweis: Bei Abschluss eines Managed-Service-Vertrags mit einer Laufzeit von mindestens 12 Monaten entfällt die Gebühr für die initiale Risikobewertung.

Prävention statt Krisenmanagement

Der eingangs geschilderte Vorfall ist kein Einzelfall – und gerade deshalb ein deutliches Warnsignal. Eine durchdachte IT-Risikostrategie ist heute nicht nur ein technisches, sondern ein unternehmerisches Gebot.

Wir unterstützen Sie dabei, den Schutz Ihres Unternehmens nicht dem Zufall zu überlassen.

Kontaktieren Sie uns für ein unverbindliches Erstgespräch:

E-Mail:

Telefon: +41 79 173 36 84

Web: https://ict.technology

ICT.technology KLG ist ein unabhängiger Schweizer Dienstleister für Infrastruktur, Cloud und Transition. Unser Fokus liegt auf robusten, nachvollziehbaren Sicherheitskonzepten, die sich an den tatsächlichen Bedürfnissen und Ressourcen von KMUs orientieren. Wir verbinden technische Expertise mit strategischer Beratung – und setzen auf nachhaltige Lösungen statt rein formaler Compliance.

Remote States sind ein leistungsfähiges Werkzeug, um Informationen kontrolliert zwischen Teams und Tenants weiterzugeben. Gerade in komplexen Cloud-Umgebungen mit mehreren Verantwortungsbereichen schafft es Transparenz, Wiederverwendbarkeit und Skalierbarkeit. Gleichzeitig birgt es Risiken: fehlerhafte Zustände, Zugriffsprobleme und nicht aufgelöste Abhängigkeiten können die Stabilität der gesamten Infrastruktur gefährden. Dieser Artikel zeigt, wie Sie diese Herausforderungen vermeiden und mit klaren Strukturen und erprobten Praktiken die Grundlage für zuverlässige, automatisierte Infrastruktur schaffen.

Durch eine Kombination aus sorgfältig strukturierten Remote Backends, durchdachter Output-Gestaltung und gezieltem Einsatz der terraform_remote_state Data Source können Sie einen kontrollierten Informationsfluss zwischen verschiedenen Tenant-Ebenen etablieren – und das, ohne die Isolation der einzelnen Mandanten zu beeinträchtigen.

Die effektive Nutzung von Remote State zum Informationsaustausch zwischen organisatorischen Einheiten erfordert eine durchdachte Konfiguration der Terraform-Umgebung. Zentral dabei ist die Auswahl und Einrichtung eines geeigneten Storage Backends für die Speicherung der Zustandsdaten in den sogenannten State Files.

Weiterlesen: Terraform @ Scale - Teil 1c: Praktische Umsetzung von Remote State Data Flows

Weitere Beiträge …

- Terraform @ Scale - Teil 1b: Multi-Tenancy Architekturbeispiel für modulare Cloud-Infrastrukturen

- Terraform @ Scale - Teil 1a: Multi-Tenancy - Vererbung von Informationen an organisatorische Einheiten und Kunden

- Nomad: Moderne und schlanke Workload-Orchestrierung für Unternehmen

- Consul: Modernes Enterprise Zero Trust Networking - Ein Überblick