“版本管理?啊,我总是直接用最新版本——能出什么问题呢?”

正是这种心态,让一些工程师在凌晨三点被电话吵醒。也是为什么第二天早晨的 Daily Stand-up 上,大家都低头盯着自己的鞋尖看。

在本系列《Terraform @ Scale》的最后一篇中,让我们简单聊聊这个话题——免得同样的事情也发生在您身上。

在本系列的前几篇文章中,我们讨论了依赖关系、Blast-Radius 和测试等主题。今天,我们来看看一个经常被低估的主题:Terraform 模块的专业版本管理。因为一个没有良好版本管理的模块,就像一辆没有年度检修的汽车:也许还能跑一阵子,但迟早会出大问题。

为什么模块版本管理至关重要

想象一下:一个中央网络模块被 42 个不同的项目使用。原开发者已经离职,他的文档只有一句话:“见代码”。现在,这个模块必须紧急修改。没有清晰的版本管理,您根本无法知道:

- 哪些项目使用了模块的哪个版本

- 更新是否会对现有部署造成 Breaking Changes

- 如果出现问题,如何执行回滚

- 模块上次修改的时间和原因是什么

结果?那场著名的凌晨三点危机,因为没人再知道哪里依赖了哪里。然后,大家开始一场大型的猜谜游戏,而基础设施正在燃烧。

专业的模块版本管理不是完美主义者的“可选项”。它是确保您的 Infrastructure-as-Code 即使在 100+ 项目规模下仍然可维护的基础,而无需考古才能搞清楚谁在什么时候、为什么做了什么。

Semantic Versioning - 版本管理的通用语言

Semantic Versioning(语义化版本,简称 SemVer)是软件版本管理的事实标准,因此也是 Terraform 模块的唯一合理选择。其格式非常简单:MAJOR.MINOR.PATCH(例如 v1.3.7)。

![]()

三个版本号的详细说明

MAJOR 版本 (1.x.x) - 大棒子版本:

当出现 Breaking Changes 时递增。这类更改会导致现有代码必然出错。示例:

- 将必需变量重命名或删除

- 删除了其他模块依赖的 Output

- 资源结构发生变化,需要执行 terraform state mv

- Provider 版本发生不兼容变化(例如从 AWS Provider 4.x 升级到 5.x)

经验法则:如果模块的使用者必须修改他们的 Terraform 配置,这就是一个 Major 更新。

MINOR 版本 (x.1.x) - 友好的扩展版本:

当新增向后兼容的功能时递增。示例:

- 新增具有合理默认值的可选变量

- 增加了之前没人注意缺失的 Outputs

- 新增可选子模块或资源

- 性能改进但无功能变化

经验法则:现有代码仍可正常运行,但新增了更多功能。更新可选,但建议执行。

PATCH 版本 (x.x.1) - 修补版本:

当修复 Bug 而不涉及功能性更改时递增。示例:

- 修正 Outputs 或变量描述中的拼写错误

- 修复竞争条件或定时问题

- 更新文档

- 修复明显错误的默认值

经验法则:纯粹的错误修复。更新应始终是安全的。

预发布版本和构建元数据

SemVer 允许为 Beta 版本或构建信息添加附加标识:

v1.2.3-beta.1 # Beta 版本 v1.2.3-rc.2 # 候选发布版本 v1.2.3+build.42 # 构建元数据(在版本比较时会被忽略) v2.0.0-alpha.1 # Major 更新的 Alpha 版本

这些预发布版本仅用于开发和测试环境。在生产环境中绝不应出现——即使某些团队坚持使用,也必然会为此付出代价。

模块升级场景及其陷阱

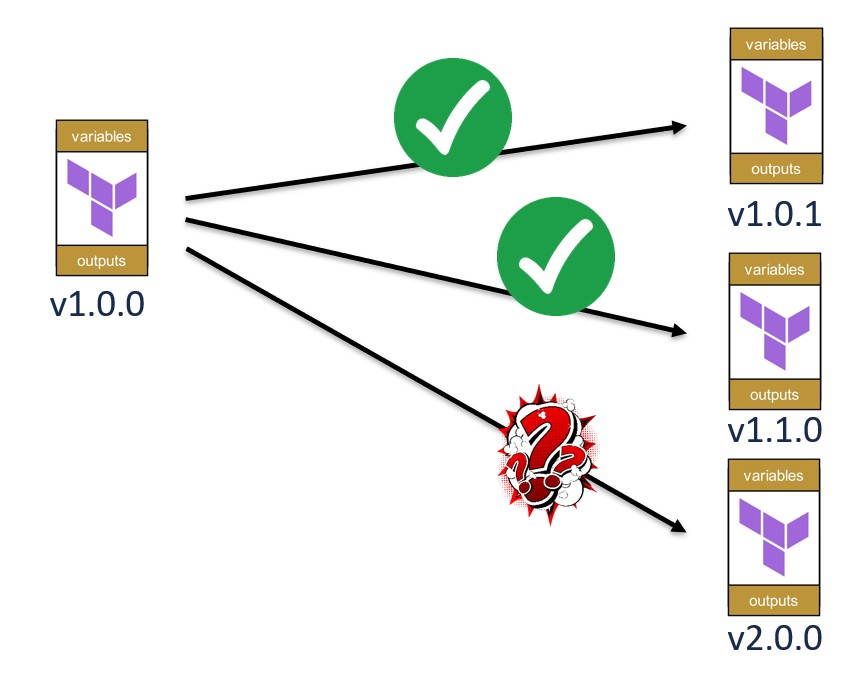

理论很美好,实践一如既往地复杂。让我们来看看,当您尝试将一个模块从版本 v1.0.0 升级到不同的更高版本时,会发生什么。

温和的补丁更新 (v1.0.0 → v1.0.1)

这应该是所有更新中最简单的一种。一个 Bug 修复,没有 Breaking Changes,没有戏剧性的变化。理论上,只需执行一次 terraform init -upgrade 即可完成。

但在实践中,您可能会遇到以下问题:

- Provider Lock 文件:您的 .terraform.lock.hcl 可能包含与补丁版本不兼容的哈希锁定

- State 漂移:补丁修复了一个已在 State 中体现的错误——Terraform 现在想要修改资源

- 下游依赖:其他使用您模块的模块各自也有自己的 Lock 文件

最佳实践:即使是补丁更新,也应在测试环境中执行一次 Plan 运行。这不是出于偏执,而是出于经验。

友好的次要更新 (v1.0.0 → v1.1.0)

新功能,向后兼容。听起来不错。但“向后兼容”并不意味着“无影响”。新的可选变量带有默认值,而这些默认值会被应用,无论您是否希望如此。

示例场景:

# v1.0.0 - Original Version

resource "oci_core_vcn" "this" {

compartment_id = var.compartment_id

cidr_block = var.cidr_block

display_name = var.display_name

}

# v1.1.0 - New optional Features

resource "oci_core_vcn" "this" {

compartment_id = var.compartment_id

cidr_block = var.cidr_block

display_name = var.display_name

# NEW: Optional DNS Configuration

dns_label = var.dns_label # Default: null

# NEW: Optional IPv6 Support

is_ipv6enabled = var.enable_ipv6 # Default: false

}

更新时会发生什么?Terraform 会检测到资源中新增了参数。即使默认值为 “null” 或 “false”,Terraform 也必须评估是否存在更改。根据 Provider 和资源的不同,这可能导致 In-Place 更新,甚至资源替换。

Provider 特性:某些 Provider 中,即使新增的默认值为 “false”,仍可能在 Plan 中显示更改,因为 Provider 将“未设置(unset)”与显式 “false” 区别对待。这在后期为现有资源添加 Boolean 属性时尤其常见。

最佳实践:在 DEV 环境中充分测试 Minor 更新。仔细检查 Plan 输出中的意外变更。是的,这意味着您真的要阅读 Plan,而不是草草浏览。

令人畏惧的主要更新 (v1.5.0 → v2.0.0)

现在事情变得严肃了。Breaking Changes 意味着:您现有的代码一定会出错。问题只是出在何处以及多严重。

Major 更新的典型场景包括:

- 变量被重命名:subnet_ids 现在叫做 subnet_id_list

- 输出结构发生变化:原本是列表(list)的,现在变成了映射(map)

- 资源地址改变:需要进行 State 迁移

- Provider 要求升级:OCI Provider 从 5.x → 6.x

图中那个带红色问号的符号不是巧合。在 Major 更新中,从 v1.5.0 直接升级到 v2.0.0 可能根本行不通。原因是:一次性发生了太多 Breaking Changes。

最佳实践:阅读 Release Notes。全部。完整地。创建迁移检查清单。在隔离环境中进行测试。制定回滚策略。并为意外情况做好准备。

版本固定(Version Pinning) - 控制混乱的艺术

接下来进入实操部分。如何将模块固定在特定版本?Terraform 提供了多种机制,具体取决于模块的来源。

基于 Git 的模块(使用 ref 参数)

对于存放在 Git 仓库中的模块,使用 ?ref= 参数是标准做法:

# Via Git-Tag (minimum for production environments)

module "vpc" {

source = "git::https://github.com/your-org/terraform-modules.git//vpc?ref=v1.2.3"

compartment_id = var.compartment_id

cidr_block = "10.0.0.0/16"

}

# Via Branch (only fpr development!)

module "vpc_dev" {

source = "git::https://github.com/your-org/terraform-modules.git//vpc?ref=develop"

compartment_id = var.dev_compartment_id

cidr_block = "172.16.0.0/16"

}

# Via Commit Hash (for maximum security, recommended)

module "vpc_immutable" {

source = "git::https://github.com/your-org/terraform-modules.git//vpc?ref=a1b2c3d4"

compartment_id = var.compartment_id

cidr_block = "192.168.0.0/16"

}

重要提示:?ref= 必须放在模块路径(//vpc)之后,而不是之前。这个错误 surprisingly 常见,会导致晦涩难懂的错误信息。

关于 Commit Hash 的提示:使用 Commit Hash 时应使用完整哈希。简短的 7 位哈希在某些 Git 服务器配置下可能无法解析,导致 terraform init 失败。

使用 Terraform Registry 的版本约束(Version Constraints)

对于来自 Public 或 Private Terraform Registry 的模块,请使用 version 参数:

# Exact Version (maximum pinning)

module "vpc" {

source = "oracle-terraform-modules/vcn/oci"

version = "3.5.4"

compartment_id = var.compartment_id

vcn_cidr = "10.0.0.0/16"

}

# Pessimistic Constraint Operator (recommended)

module "vpc_safe" {

source = "oracle-terraform-modules/vcn/oci"

version = "~> 3.5.0" # Allows 3.5.x, but not 3.6.0

compartment_id = var.compartment_id

vcn_cidr = "10.0.0.0/16"

}

# Range Constraints (allows more flexibility)

module "vpc_range" {

source = "oracle-terraform-modules/vcn/oci"

version = ">= 3.5.0, < 4.0.0" # All 3.x Versions, starting with 3.5.0

compartment_id = var.compartment_id

vcn_cidr = "10.0.0.0/16"

}

版本约束操作符 - 细节说明

Terraform 支持多种版本约束操作符:

- = 或省略:精确版本(例如 = 1.2.3 或 1.2.3)

- !=:排除特定版本(例如 != 1.2.3)

- >、>=、<、<=:比较操作符(例如 >= 1.2.0)

- ~>:悲观约束,仅允许在最右侧指定的版本组件上递增(例如 ~> 1.2.0 允许 >= 1.2.0 且 < 1.3.0)

~> 操作符尤其值得注意。它只允许在最右侧指定的版本组件范围内递增:

~> 1.2 # 允许 >= 1.2.0 且 < 2.0.0(Major 1 中的所有 Minor 和 Patch) ~> 1.2.0 # 允许 >= 1.2.0 且 < 1.3.0(Minor 1.2 中的所有 Patch) ~> 1.2.3 # 允许 >= 1.2.3 且 < 1.3.0(从 1.2.3 开始的所有 Patch)

在生产环境中,建议使用:精确版本或带 Patch 指定的 ~>(例如 ~> 3.5.0),仅允许 Minor 内的补丁发布。如果您希望自动允许 Minor 升级,可以使用 ~> 3.5 —— 但这会允许所有 < 4.0.0 的版本。除此之外的做法,迟早会带来意料之外的惊喜。

大型环境中的版本固定(Version Pinning) - 残酷的现实

在小型环境中,您可以手动将每个模块固定在特定版本上。但这会导致微观管理问题,并且无法扩展。

当有 5 个项目时,还可以应付。

当有 50 个项目时,开始变得繁琐。

当有 500 个项目时,这已经完全不可能了。

Git URL 固定的最低标准

在 Terraform Open Source 环境中,对于基于 Git 的模块,您只能使用 ?ref= 参数。这是最低限度的解决方案。虽然可行,但必须手动执行以下操作:

- 为每个模块调用都添加一个 ?ref=

- 在更新时手动查找并修改所有受影响的代码位置

- 祈祷没人忘记添加 ?ref=

对于严肃的生产环境,这种方式不可持续。这就像用锤子往墙上钉螺丝——技术上可以实现,在极端情况下也许还能接受,但总体上是荒谬的。当 IaC 代码库达到一定规模时,必须采用更专业的解决方案。

使用 Registry 和版本约束的方案

更好,但仍不完美:使用 Private Terraform Registry 并结合 Version Constraints。这样您可以精确控制允许的版本范围:

# In versions.tf

terraform {

required_version = ">= 1.10.0"

required_providers {

oci = {

source = "oracle/oci"

version = "~> 6.0"

}

}

}

# In main.tf

module "vcn" {

source = "your-company.com/modules/oci-vcn"

version = "~> 2.1.0" # Allows Patches, but not minor Upgrades

compartment_id = var.compartment_id

cidr_block = "10.0.0.0/16"

}

问题在于:当您想进行 Breaking-Change 更新时,仍然必须逐个遍历所有代码库并更新 version 约束。对于 100+ 个代码库来说,这将是一个全职工作。

模块版本约束的企业级方案

在 Terraform Enterprise 或 Terraform Cloud 中,您可以在 Workspace 层面甚至全局范围内定义模块的版本约束。这是适用于大型环境的专业级解决方案:

# Sentinel policy for module versioning

import "tfconfig/v2" as tfconfig

# Define allowed versions per module

allowed_module_versions = {

"oracle-terraform-modules/vcn/oci": {

"min_version": "3.5.0",

"max_version": "3.9.9",

},

"your-company.com/modules/oci-compute": {

"min_version": "2.0.0",

"max_version": "2.9.9",

},

}

# Verify all modul calles

import "versions"

mandatory_version_constraint = rule {

all tfconfig.module_calls as name, module {

# Only for registry sources which we want to manage explicitely

has_key(allowed_module_versions, module.source) implies (

module.version is not null and

func() {

v = allowed_module_versions[module.source]

c = versions.constraint(">= " + v.min_version + ", <= " + v.max_version)

versions.matches(c, module.version)

}()

)

}

}

借助 Sentinel,您可以集中控制哪些模块版本可在特定 Workspace 中使用。升级到新的 Major 版本时,只需通过更新 Sentinel 策略即可实现,而无需修改每个代码库。

这就是企业级版本管理。虽然成本和配置投入较高,但它确实能够在数百个项目的规模下稳定扩展。

使用 Terraform Testing Framework 测试模块升级

您更新了一个模块。现在必须验证一切是否仍然正常工作。手动测试是业余做法,专业人士会实现自动化。

Terraform Testing Framework(自 Terraform 1.6 引入,在 1.10+ 中得到大幅增强)正是为此而设计的。以下是一个用于模块升级测试的实用示例:

额外优势:该测试框架还可作为防护机制(Guardrail),用于限制一次计划中的资源变更数量,从而间接缓解我们在本系列早期部分中讨论过的 API 限制问题。

测试场景:VCN 模块从 v2.5.0 升级到 v3.0.0

# tests/upgrade_v2_to_v3.tftest.hcl

variables {

compartment_id = "ocid1.compartment.oc1..example"

vcn_cidr = "10.0.0.0/16"

vcn_name = "test-upgrade-vcn"

}

# Test 1: Existing v2.5.0 funktionality

run "test_v2_baseline" {

command = plan

module {

source = "oracle-terraform-modules/vcn/oci"

version = "2.5.0"

}

assert {

condition = length(output.vcn_id.value) > 0

error_message = "VCN ID should be generated in v2.5.0"

}

assert {

condition = output.vcn_cidr_block.value == var.vcn_cidr

error_message = "CIDR block mismatch in v2.5.0"

}

}

# Test 2: v3.0.0 breaking changes

run "test_v3_migration" {

command = plan

module {

source = "oracle-terraform-modules/vcn/oci"

version = "3.0.0"

}

# v3.0.0 renamed 'vcn_name' to 'display_name'

variables {

display_name = var.vcn_name # Neuer Parameter-Name

}

assert {

condition = length(output.vcn_id.value) > 0

error_message = "VCN ID should still be generated in v3.0.0"

}

assert {

condition = output.vcn_display_name.value == var.vcn_name

error_message = "Display name not correctly migrated to v3.0.0"

}

}

# Test 3: Backwards Compatibility Check

run "test_output_compatibility" {

command = plan

module {

source = "oracle-terraform-modules/vcn/oci"

version = "3.0.0"

}

variables {

display_name = var.vcn_name

}

# Check if critical outputs still exist

assert {

condition = (

can(output.vcn_id.value) &&

can(output.vcn_cidr_block.value) &&

can(output.default_route_table_id.value)

)

error_message = "Critical outputs missing in v3.0.0 - breaking downstream dependencies!"

}

}

这些测试通过 terraform test 运行,当升级引入未记录或未处理的 Breaking Changes 时,测试会立即失败。

与 CI/CD 的集成

测试的价值取决于自动化程度。以下是一个 GitLab CI/CD 示例:

# .gitlab-ci.yml

stages:

- test

- plan

- apply

terraform_test:

stage: test

image: hashicorp/terraform:1.10

script:

- terraform init

- terraform test -verbose

only:

- merge_requests

- main

terraform_plan:

stage: plan

image: hashicorp/terraform:1.10

script:

- terraform init

- terraform plan -out=tfplan

dependencies:

- terraform_test

only:

- main

artifacts:

paths:

- tfplan

terraform_apply:

stage: apply

image: hashicorp/terraform:1.10

script:

- terraform init

- terraform apply tfplan

dependencies:

- terraform_plan

only:

- main

when: manual

没有通过测试,就不会执行 Plan。没有成功的 Plan,就不会执行 Apply。这就是您希望拥有的 Pipeline。

补充提示:除了这些测试之外,您还应实现自动化的 Plan 扫描,以检测潜在的破坏性更改(delete/destroy)。正如我们在本系列早期部分中所讨论的那样,这类早期预警机制可作为测试防护的补充,在问题影响生产环境之前捕获潜在的 Blast-Radius 风险。

用于版本强制执行的 Sentinel 策略

测试很好。策略更好。因为如果真的想(或者只是懒),测试是可以被绕过的。Terraform Enterprise 中的 Sentinel 策略无法被绕过 - 除非你是管理员,那又是另一个层面的问题。

策略:强制模块版本化

import "tfconfig/v2" as tfconfig

import "strings"

# Helper function: is the source a VCS (git)?

is_vcs = func(src) {

strings.has_prefix(src, "git::") or strings.contains(src, "://")

}

# Helper function: Extract ref parameter from URL

ref_of = func(src) {

idx = strings.index_of(src, "?ref=")

idx >= 0 ? strings.substring(src, idx+5, -1) : ""

}

# Policy: All non-local modules MUST be versioned

mandatory_versioning = rule {

all tfconfig.module_calls as name, module {

# Local modules (./ oder ../) are exempt

not (strings.has_prefix(module.source, "./") or

strings.has_prefix(module.source, "../")) implies (

# For VCS sources: ?ref= must exist

is_vcs(module.source) implies length(ref_of(module.source)) > 0

and

# For registry sources: version must be set

not is_vcs(module.source) implies module.version is not null

)

}

}

# Main policy

main = rule {

mandatory_versioning

}

该策略会拒绝任何在模块未正确进行版本化时执行的 terraform plan 或 apply。没有例外。没有宽恕。

策略:禁止已知有缺陷的版本

import "tfconfig/v2" as tfconfig

# Deny-list for modules with known bugs

forbidden_module_versions = {

"oracle-terraform-modules/vcn/oci": ["3.2.0", "3.2.1"], # Bug in DHCP-Options

"your-company.com/modules/compute": ["1.5.0"], # Security Issue

}

# Policy: Disallow known faulty versions

deny_forbidden_versions = rule {

all tfconfig.module_calls as name, module {

has_key(forbidden_module_versions, module.source) implies (

module.version not in forbidden_module_versions[module.source]

)

}

}

main = rule {

deny_forbidden_versions

}

现在你拥有一个在全局范围内封锁关键模块版本的机制。如果 VCN 模块的 3.2.0 版存在严重缺陷,就在策略中将其封禁。搞定。没有人还能使用它,哪怕是“无意间”。

模块更新的实践性工作流

理论很美好。实践更重要。以下是针对不同更新场景的成熟工作流。

工作流 1:补丁更新(例如 v2.3.1 → v2.3.2)

- 沟通:在团队聊天中发布公告,即便这“只是”一个补丁

- 在 DEV 测试:在开发环境中更新,执行 terraform init -upgrade,检查 Plan

- 自动化测试:运行 terraform test

- Staging 部署:部署到 Staging,监控 24 小时

- 生产发布:在工作时间发布到生产(不要在周五 16:00)

- 文档:在 CHANGELOG 和 Confluence/Wiki 中记录更新

耗时:1-3 天,取决于环境规模

提示:上述耗时为经验值,可能会因合规要求(SOX、ISO、DSGVO)和变更管理流程而显著变化。

工作流 2:次要更新(例如 v2.3.2 → v2.4.0)

- Release Notes 评审:完整审阅所有新特性和变更

- 影响分析:哪些新的默认值会生效?是否存在意料之外的副作用?

- 制定测试计划:为新功能编写有据可查的测试场景

- DEV 测试:在开发环境中充分测试(至少 1 周)

- 金丝雀发布:先在小范围的生产子集发布

- 监控阶段:对金丝雀发布监控 1 周

- 全面发布:分阶段在数天/数周内逐步推广

- 复盘:记录经验教训

耗时:2-4 周,取决于风险评估

工作流 3:主要更新(例如 v2.4.0 → v3.0.0)

- Breaking Changes 清单:完整列出所有 Breaking Changes

- 迁移指南:为每个 Breaking Change 提供分步操作说明

- 依赖分析:哪些下游模块会受影响?

- 搭建测试环境:用于迁移测试的专用环境

- 测试 State 迁移:如有需要,进行 Terraform State Surgery

- 回滚策略:制定记录在案的最坏情况应对方案

- DEV 迁移:在开发环境完成完整迁移并配套测试

- Staging 迁移:迁移到 Staging 并监控 2 周

- Go/No-Go 会议:基于测试结果进行正式决策

- 生产迁移:安排维护窗口,所有相关人员到位

- 迁移后监控:强化监控 2 周

- 文档更新:将所有文档更新到新版本

耗时:1-3 个月,取决于复杂度与规模

清单:专业的模块版本管理

✅ 基础

[ ] 所有模块均严格采用 Semantic Versioning

[ ] 为每个版本创建 Git Tags(不仅仅是 Major Releases)

[ ] 每次发布都会更新 CHANGELOG.md

[ ] Release Notes 清晰且完整(不是“minor fixes”这类敷衍描述)

[ ] Breaking Changes 明确标注并有文档

✅ 版本固定

[ ] 所有模块调用都使用显式版本固定(不使用 “latest”)

[ ] Git 模块使用带具体 Tag 的 ?ref=,而非 Branch

[ ] Registry 模块使用 version 约束(最好使用 ~>)

[ ] Development/Test 环境可比生产更宽松地固定版本

[ ] Lock 文件(.terraform.lock.hcl)纳入 Git 版本管理

✅ 测试与验证

[ ] 对所有关键模块实施 Terraform Testing Framework

[ ] 为 Major 与 Minor 升级提供升级测试

[ ] 测试在 CI/CD Pipeline 中自动运行

[ ] 每次发布前验证向后兼容性

[ ] 针对已知缺陷的回归测试齐备

✅ 治理

[ ] 使用 Sentinel Policies 强制模块版本化(Terraform Enterprise)

[ ] 实施已知缺陷模块版本的 Deny 列表

[ ] 版本更新流程有文档且被严格执行

[ ] 模块变更需经过评审流程

[ ] Major 更新需要正式的 Go/No-Go 会议

✅ 文档

[ ] README.md 说明模块的版本策略

[ ] CHANGELOG.md 维护良好并遵循 Keep a Changelog 格式

[ ] 为所有 Major 更新提供迁移指南

[ ] 已知问题(Known Issues)已记录

[ ] 废弃通知(Deprecation Notices)至少提前 2 个 Minor 版本发布

✅ 监控与事件响应

[ ] 可追溯部署中使用的模块版本(日志、标签)

[ ] 对意外的模块更新进行告警

[ ] 回滚流程有文档且经过演练

[ ] 存在针对模块问题的 Incident Response 作战手册

[ ] 失败更新后的事后复盘流程已建立

最后的思考

模块版本管理并不性感。它不是大会上的热门话题。没有花哨的图表或令人惊叹的演示。但它决定了一套基础设施在三年后是否仍然可维护,或是变成无人敢碰的一团乱麻。

如果你只从本文带走一件事,请记住:现在投资于干净的版本管理,否则日后将以事故、回滚和周末加班的十倍成本来偿还。

凌晨三点的紧急升级也许不会因此彻底消失。但它们会明显减少。而这,已经很可观了。

因为唯一可用的版本,是你能够掌控的那个。